搜索到

285

篇与

的结果

-

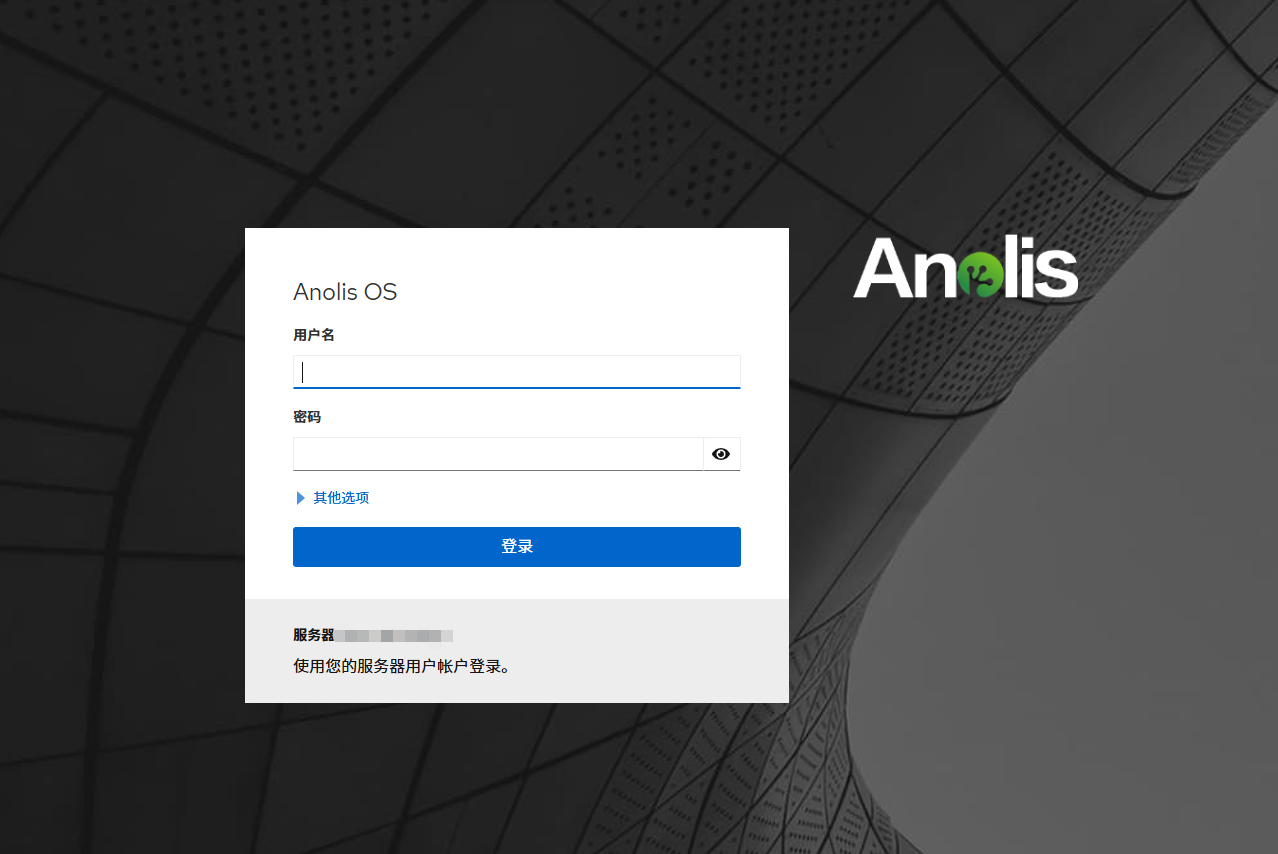

anolis8 安装cockpit管理平台 进行KVM虚拟机 podman容器管理 安装cockpit和kvm、podman管理插件yum install cockpit systemctl enable cockpit systemctl start cockpit yum install -y qemu-kvm libvirt virt-manager systemctl enable --now libvirtd yum install -y cockpit-machines yum install virt-viewer sudo firewall-cmd --permanent --zone=public --add-service=cockpit sudo firewall-cmd --reload yum install epel-release -y dnf install cockpit-podman -y使用系统用户登录控制台https://IP:9090/

anolis8 安装cockpit管理平台 进行KVM虚拟机 podman容器管理 安装cockpit和kvm、podman管理插件yum install cockpit systemctl enable cockpit systemctl start cockpit yum install -y qemu-kvm libvirt virt-manager systemctl enable --now libvirtd yum install -y cockpit-machines yum install virt-viewer sudo firewall-cmd --permanent --zone=public --add-service=cockpit sudo firewall-cmd --reload yum install epel-release -y dnf install cockpit-podman -y使用系统用户登录控制台https://IP:9090/ -

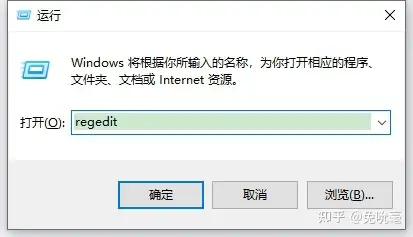

彻底清理window10、windows11、Edge浏览器微软用户邮箱绑定 参考链接https://www.zhihu.com/question/8239136687https://www.azurew.com/%e9%94%99%e8%af%af%e8%a7%a3%e5%86%b3/13462.html清除与administrator绑定的微软账号作者:兔吮毫链接:https://www.zhihu.com/question/8239136687/answer/67329291890来源:知乎著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。步骤一:打开注册表,快捷键Win+R 输入 regedit ,点确定打开注册表步骤二:按路径找到地址(可以复制到地址栏一键直达),将这里的邮箱文件夹右键删除计算机\HKEY_CURRENT_USER\SOFTWARE\Microsoft\IdentityCRL\UserExtendedProperties计算机\HKEY_USERS.DEFAULT\Software\Microsoft\IdentityCRL\StoredIdentities步骤三:删除后注销电脑,重新登陆,继续下一步。步骤四:Win+R 输入regedit,打开注册表,找到地址,将 IdentityCRL 文件夹右键删除计算机\HKEY_CURRENT_USER\SOFTWARE\Microsoft\IdentityCRL计算机\HKEY_USERS.DEFAULT\Software\Microsoft\IdentityCRL步骤五:注销电脑,重新登陆,进入设置账户,你可以看到删除出现了,它终于出现了至此,Administrator与微软的关系解绑了。步骤六:删除登录密码,登录选项-密码-更改-输入当前密码,新密码不写直接点完成清除Edge浏览器微软用户绑定当前用户下的edge浏览器用户数据。如我的当前用户为"administrator",位置应该是:"C:\Users\Administrator\AppData\Local\Microsoft\Edge"删除Edge目录和Edgexx开头的目录

彻底清理window10、windows11、Edge浏览器微软用户邮箱绑定 参考链接https://www.zhihu.com/question/8239136687https://www.azurew.com/%e9%94%99%e8%af%af%e8%a7%a3%e5%86%b3/13462.html清除与administrator绑定的微软账号作者:兔吮毫链接:https://www.zhihu.com/question/8239136687/answer/67329291890来源:知乎著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。步骤一:打开注册表,快捷键Win+R 输入 regedit ,点确定打开注册表步骤二:按路径找到地址(可以复制到地址栏一键直达),将这里的邮箱文件夹右键删除计算机\HKEY_CURRENT_USER\SOFTWARE\Microsoft\IdentityCRL\UserExtendedProperties计算机\HKEY_USERS.DEFAULT\Software\Microsoft\IdentityCRL\StoredIdentities步骤三:删除后注销电脑,重新登陆,继续下一步。步骤四:Win+R 输入regedit,打开注册表,找到地址,将 IdentityCRL 文件夹右键删除计算机\HKEY_CURRENT_USER\SOFTWARE\Microsoft\IdentityCRL计算机\HKEY_USERS.DEFAULT\Software\Microsoft\IdentityCRL步骤五:注销电脑,重新登陆,进入设置账户,你可以看到删除出现了,它终于出现了至此,Administrator与微软的关系解绑了。步骤六:删除登录密码,登录选项-密码-更改-输入当前密码,新密码不写直接点完成清除Edge浏览器微软用户绑定当前用户下的edge浏览器用户数据。如我的当前用户为"administrator",位置应该是:"C:\Users\Administrator\AppData\Local\Microsoft\Edge"删除Edge目录和Edgexx开头的目录 -

PostgreSQL启用密码 网段白名单 配置文件热加载 pg_ctl reload 部署postgresql数据库yum install postgresql-server查看数据库版本psql --version psql (PostgreSQL) 13.14初始化数据库postgresql-setup initdb开启数据库密码验证,取消postgresql.conf配置文件中的注释/var/lib/pgsql/data/postgresql.conf password_encryption = md5 # md5 or scram-sha-256如果数据库不在本地,要通过网络访问,则需修改监听地址和防火墙开放对应端口/var/lib/pgsql/data/postgresql.conf listen_addresses = '*' # what IP address(es) to listen on; port = 5432配置数据库访问策略,允许本地网络使用密码访问数据库/var/lib/pgsql/data/pg_hba.conf # TYPE DATABASE USER ADDRESS METHOD # IPv4 local connections: host all all 127.0.0.1/32 md5 # IPv6 local connections: host all all ::1/128 md5 如果要允许所有外部IP访问,地址要写all host all all all md5启动数据库systemctl start postgresql systemctl enable postgresql配置文件热加载 pg_ctl reload,热加载不终端服务器root# su - postgres postgres$ pg_ctl reload -D /var/lib/pgsql/data 提示server sianaled代表成功

PostgreSQL启用密码 网段白名单 配置文件热加载 pg_ctl reload 部署postgresql数据库yum install postgresql-server查看数据库版本psql --version psql (PostgreSQL) 13.14初始化数据库postgresql-setup initdb开启数据库密码验证,取消postgresql.conf配置文件中的注释/var/lib/pgsql/data/postgresql.conf password_encryption = md5 # md5 or scram-sha-256如果数据库不在本地,要通过网络访问,则需修改监听地址和防火墙开放对应端口/var/lib/pgsql/data/postgresql.conf listen_addresses = '*' # what IP address(es) to listen on; port = 5432配置数据库访问策略,允许本地网络使用密码访问数据库/var/lib/pgsql/data/pg_hba.conf # TYPE DATABASE USER ADDRESS METHOD # IPv4 local connections: host all all 127.0.0.1/32 md5 # IPv6 local connections: host all all ::1/128 md5 如果要允许所有外部IP访问,地址要写all host all all all md5启动数据库systemctl start postgresql systemctl enable postgresql配置文件热加载 pg_ctl reload,热加载不终端服务器root# su - postgres postgres$ pg_ctl reload -D /var/lib/pgsql/data 提示server sianaled代表成功 -

深信服下一代防火墙、深信服全网行为管理设备密码重置 U盘 交叉线 1. U盘恢复密码从标准版本12.0.42开始,AC/SG设备支持通过U盘恢复密码。具体步骤如下:新建一个txt文档,重命名为reset-cfg.txt,并将其拷贝到U盘根目录,U盘格式需为FAT32。确保电脑和设备可以通信,访问设备地址 https://ACIP/php/rp.php,网页会提示“创建文件成功,请连接交叉线并重启设备”。请确保有“创建文件成功”的提示。将U盘插入设备,拔掉所有网口网线(记住接线信息),然后重启设备。等待大约10分钟后,拔出U盘,尝试使用默认帐号admin和密码admin登录设备。注意:U盘恢复密码完成后,建议手动重启一次设备[1]。2. 交叉线恢复密码如果您的设备版本为AC/SG5.5R1及以上,可以使用交叉线恢复密码。步骤如下:确保电脑和设备可以通信,访问设备地址 https://ACIP/php/rp.php,确保有“创建文件成功”的提示。准备交叉线短接设备任意两个非bypass电口,拔掉其他网口网线,只保留短接的交叉线。手动重启设备,等待大约10分钟后,拔掉交叉线,尝试使用默认帐号admin和密码admin登录设备[1]。3. 通过备份配置或管理员恢复密码如果您有备份的配置,或者有administrator角色的二级管理员,可以提供加盖公司公章的密码重置申请函,协调工程师协助恢复密码。如果没有备份配置且需要配置,建议使用上面提到的U盘或交叉线方式恢复密码实测方法二无法重置,使用方法一重置成功

深信服下一代防火墙、深信服全网行为管理设备密码重置 U盘 交叉线 1. U盘恢复密码从标准版本12.0.42开始,AC/SG设备支持通过U盘恢复密码。具体步骤如下:新建一个txt文档,重命名为reset-cfg.txt,并将其拷贝到U盘根目录,U盘格式需为FAT32。确保电脑和设备可以通信,访问设备地址 https://ACIP/php/rp.php,网页会提示“创建文件成功,请连接交叉线并重启设备”。请确保有“创建文件成功”的提示。将U盘插入设备,拔掉所有网口网线(记住接线信息),然后重启设备。等待大约10分钟后,拔出U盘,尝试使用默认帐号admin和密码admin登录设备。注意:U盘恢复密码完成后,建议手动重启一次设备[1]。2. 交叉线恢复密码如果您的设备版本为AC/SG5.5R1及以上,可以使用交叉线恢复密码。步骤如下:确保电脑和设备可以通信,访问设备地址 https://ACIP/php/rp.php,确保有“创建文件成功”的提示。准备交叉线短接设备任意两个非bypass电口,拔掉其他网口网线,只保留短接的交叉线。手动重启设备,等待大约10分钟后,拔掉交叉线,尝试使用默认帐号admin和密码admin登录设备[1]。3. 通过备份配置或管理员恢复密码如果您有备份的配置,或者有administrator角色的二级管理员,可以提供加盖公司公章的密码重置申请函,协调工程师协助恢复密码。如果没有备份配置且需要配置,建议使用上面提到的U盘或交叉线方式恢复密码实测方法二无法重置,使用方法一重置成功 -

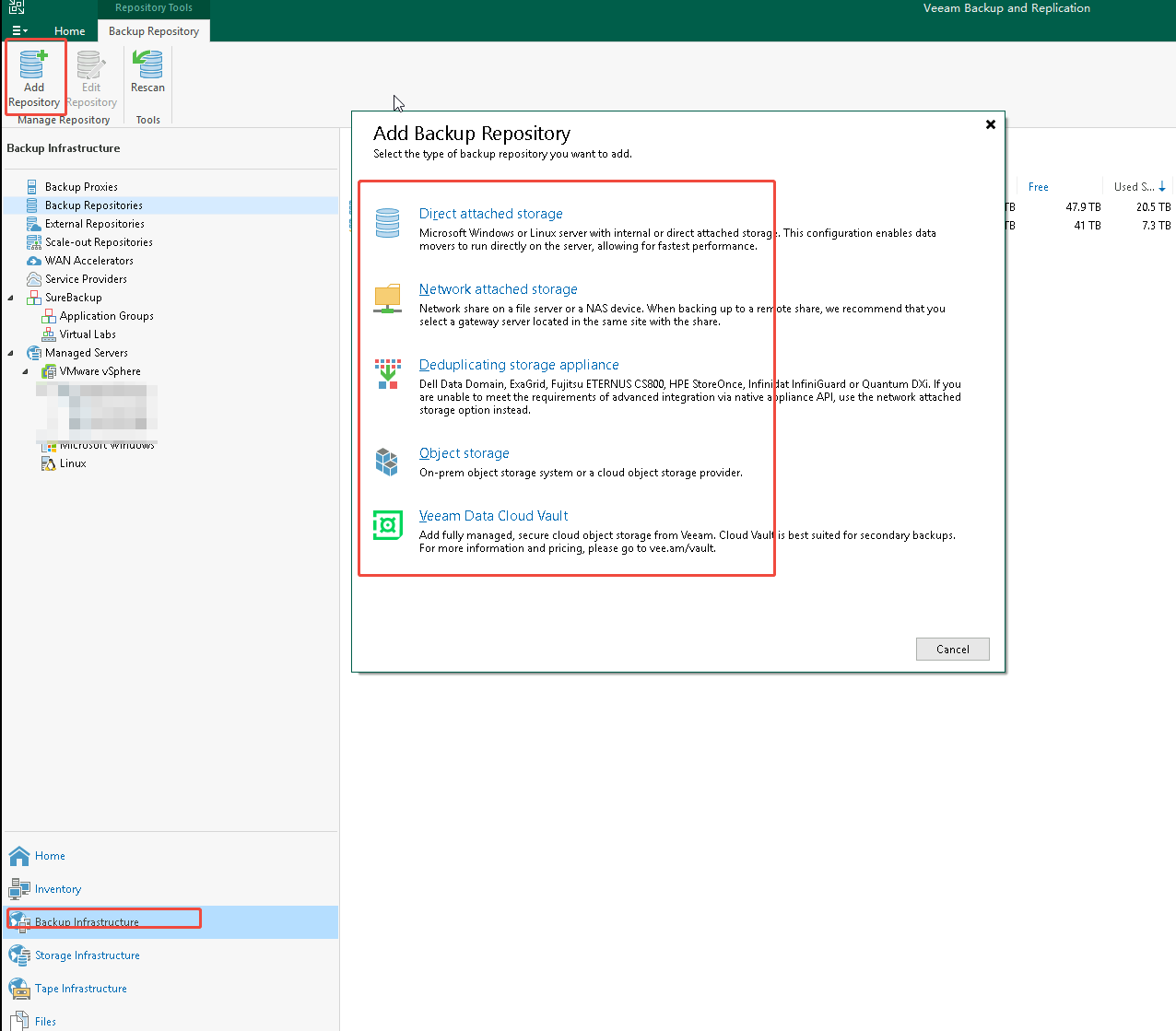

VeeamBackup&Replication12高级技巧 NAS存储 任务异地备份 Backup Copy Job 1、添加仓库Backup Infrastructure - Backup Repositories - Add Repository可添加的类型有Direct attatched storage 直连存储Network attached storage 网络存储Deduplicating storage appliance 去重存储object storage 对象存储veeam data cloud vault veeam数据云选择网络存储可添加NFS SMB可添加群晖SMB2、创建Backup Copy Job任务Home - Backup Copy可选Image-level backup、Application-level backupImmediate copy 为备份后立即复制Periodic copy 为定期复制备份目标可以为jobs任务或repositories仓库可配置存储位置和策略配置完成

VeeamBackup&Replication12高级技巧 NAS存储 任务异地备份 Backup Copy Job 1、添加仓库Backup Infrastructure - Backup Repositories - Add Repository可添加的类型有Direct attatched storage 直连存储Network attached storage 网络存储Deduplicating storage appliance 去重存储object storage 对象存储veeam data cloud vault veeam数据云选择网络存储可添加NFS SMB可添加群晖SMB2、创建Backup Copy Job任务Home - Backup Copy可选Image-level backup、Application-level backupImmediate copy 为备份后立即复制Periodic copy 为定期复制备份目标可以为jobs任务或repositories仓库可配置存储位置和策略配置完成 -

VeeamBackup&Replication12高级技巧使用veeam-recovery异机恢复SUSE Linux Enterprise Server 15 SLES15 一、问题描述某物理数据库服务器,使用SUSE Linux Enterprise Server 15 (SLES15)系统,具备系统盘和FC存储,数据库运行于FC存储中;服务器整机通过Veeam备份,还原到虚拟机中进行测试时,由于磁盘路径变动,系统无法启动,经过多轮测试后成功启动系统本文记录异机恢复后的系统修改过程二、工具准备与流程Veeam备份服务器信息Veeam恢复镜像 veeam-recovery-amd64-6.0.0.iso下载地址 https://repository.veeam.com/backup/linux/agent/veeam-recovery-media/x64/SLES15安装镜像,具备救援模式 SLE-15-SP3-Full-x86_64-GM-Media1.iso整体流程配置虚拟机-使用Veeam恢复镜像还原系统,正确映射分区-启动SLES15救援模式,识别lvm,修改fstab,修改网络配置-启动系统-测试业务三、恢复系统1、创建虚拟机2、挂载并进入veeam-recovery恢复模式3、配置网络配置网络调用的nmtui,配置为能够和veeam通信的IP即可4、进行恢复从Veeam服务器恢复登陆服务器,选择要恢复的备份5、映射磁盘务必注意,先将5T磁盘映射为原447.1G系统盘,free剩余空间映射1.99T的LVM卷此时lvm卷会显示为sda4(lvm),并下方显示VG和LV卷为/hana分区6、进行恢复按S 启动恢复即可 Start restore数据量越大恢复越慢四、启动救援模式恢复完成启动系统后,会卡在启动项无法进入系统挂载SLE-15-SP3-Full-x86_64-GM-Media1.iso,进入恢复模式挂载系统进行修复查看当前磁盘情况fdisk -l挂载磁盘 mount /dev/sda3 /mnt/ mount /dev/sda1 /mnt/boot/efi mount -o bind /dev /mnt/dev mount -o bind /proc /mnt/proc mount -o bind /sys /mnt/sys 进入chroot模式 chroot /mnt 挂载lvm卷 扫描pv pvscan 扫描vg vgscan 激活vg卷 vgchange -ay VG 扫描逻辑卷 lvscan 修复fstab为当前实际盘符 vi /etc/fstab 禁用多路径服务 systemctl disable multipathd 重建initramfs mkinitrd -f 配置网络 yast2 选择System-Network Settings 删除旧网卡,按Overview-DNS-Routing分别配置 注意:yast2很不好用是正常的,他不如nmtui操作简单 重启五、连接测试启动系统桌面黑屏,但ssh连接正常数据库工具连接数据库测试正常恢复试验成功六、一点小问题虽然SSH和业务系统都已经正常了,但是进不去桌面,还需要进一步排查原因桌面服务不影响系统和业务运行七、桌面显示问题解决了AI分析解决的,是因为原机器是第三代志强可扩展,测试虚拟机是第一代志强可扩展,导致的软件不能启动,可以临时修改为softpipe启动。根据提供的日志,我们可以看到gnome-shell不断崩溃并重启。日志中关键的错误信息包括: "traps: llvmpipe-0[3913] trap invalid opcode ip:7f296830a80c sp:7f29deaff560 error:0" "gnome-shell-x11.service: Main process exited, code=killed, status=4/ILL" "JS WARNING: [resource:///org/gnome/shell/ui/layout.js 24]: reference to undefined property "MetaWindowX11"" 其中,invalid opcode(非法指令)和ILL(非法指令信号)表明gnome-shell在尝试执行一个当前CPU不支持的指令。这通常是由于CPU微架构不兼容导致的,比如在迁移后新服务器的CPU与旧服务器不同,可能新CPU较老,不支持某些指令集(如SSE4.2、AVX等),而gnome-shell或其中的组件(如llvmpipe)是使用这些指令集编译的。 另外,llvmpipe是Mesa软件渲染器,它使用LLVM进行即时编译,可能会生成针对特定CPU的优化代码。如果迁移后的服务器CPU不支持这些指令,就会导致非法指令错误。 我们按照以下步骤操作: 通过SSH连接到服务器。 切换到root用户。 编辑/etc/environment,添加一行: GALLIUM_DRIVER=softpipe 重启系统。 如果重启后图形界面能够正常启动,那么问题就解决了。

VeeamBackup&Replication12高级技巧使用veeam-recovery异机恢复SUSE Linux Enterprise Server 15 SLES15 一、问题描述某物理数据库服务器,使用SUSE Linux Enterprise Server 15 (SLES15)系统,具备系统盘和FC存储,数据库运行于FC存储中;服务器整机通过Veeam备份,还原到虚拟机中进行测试时,由于磁盘路径变动,系统无法启动,经过多轮测试后成功启动系统本文记录异机恢复后的系统修改过程二、工具准备与流程Veeam备份服务器信息Veeam恢复镜像 veeam-recovery-amd64-6.0.0.iso下载地址 https://repository.veeam.com/backup/linux/agent/veeam-recovery-media/x64/SLES15安装镜像,具备救援模式 SLE-15-SP3-Full-x86_64-GM-Media1.iso整体流程配置虚拟机-使用Veeam恢复镜像还原系统,正确映射分区-启动SLES15救援模式,识别lvm,修改fstab,修改网络配置-启动系统-测试业务三、恢复系统1、创建虚拟机2、挂载并进入veeam-recovery恢复模式3、配置网络配置网络调用的nmtui,配置为能够和veeam通信的IP即可4、进行恢复从Veeam服务器恢复登陆服务器,选择要恢复的备份5、映射磁盘务必注意,先将5T磁盘映射为原447.1G系统盘,free剩余空间映射1.99T的LVM卷此时lvm卷会显示为sda4(lvm),并下方显示VG和LV卷为/hana分区6、进行恢复按S 启动恢复即可 Start restore数据量越大恢复越慢四、启动救援模式恢复完成启动系统后,会卡在启动项无法进入系统挂载SLE-15-SP3-Full-x86_64-GM-Media1.iso,进入恢复模式挂载系统进行修复查看当前磁盘情况fdisk -l挂载磁盘 mount /dev/sda3 /mnt/ mount /dev/sda1 /mnt/boot/efi mount -o bind /dev /mnt/dev mount -o bind /proc /mnt/proc mount -o bind /sys /mnt/sys 进入chroot模式 chroot /mnt 挂载lvm卷 扫描pv pvscan 扫描vg vgscan 激活vg卷 vgchange -ay VG 扫描逻辑卷 lvscan 修复fstab为当前实际盘符 vi /etc/fstab 禁用多路径服务 systemctl disable multipathd 重建initramfs mkinitrd -f 配置网络 yast2 选择System-Network Settings 删除旧网卡,按Overview-DNS-Routing分别配置 注意:yast2很不好用是正常的,他不如nmtui操作简单 重启五、连接测试启动系统桌面黑屏,但ssh连接正常数据库工具连接数据库测试正常恢复试验成功六、一点小问题虽然SSH和业务系统都已经正常了,但是进不去桌面,还需要进一步排查原因桌面服务不影响系统和业务运行七、桌面显示问题解决了AI分析解决的,是因为原机器是第三代志强可扩展,测试虚拟机是第一代志强可扩展,导致的软件不能启动,可以临时修改为softpipe启动。根据提供的日志,我们可以看到gnome-shell不断崩溃并重启。日志中关键的错误信息包括: "traps: llvmpipe-0[3913] trap invalid opcode ip:7f296830a80c sp:7f29deaff560 error:0" "gnome-shell-x11.service: Main process exited, code=killed, status=4/ILL" "JS WARNING: [resource:///org/gnome/shell/ui/layout.js 24]: reference to undefined property "MetaWindowX11"" 其中,invalid opcode(非法指令)和ILL(非法指令信号)表明gnome-shell在尝试执行一个当前CPU不支持的指令。这通常是由于CPU微架构不兼容导致的,比如在迁移后新服务器的CPU与旧服务器不同,可能新CPU较老,不支持某些指令集(如SSE4.2、AVX等),而gnome-shell或其中的组件(如llvmpipe)是使用这些指令集编译的。 另外,llvmpipe是Mesa软件渲染器,它使用LLVM进行即时编译,可能会生成针对特定CPU的优化代码。如果迁移后的服务器CPU不支持这些指令,就会导致非法指令错误。 我们按照以下步骤操作: 通过SSH连接到服务器。 切换到root用户。 编辑/etc/environment,添加一行: GALLIUM_DRIVER=softpipe 重启系统。 如果重启后图形界面能够正常启动,那么问题就解决了。 -

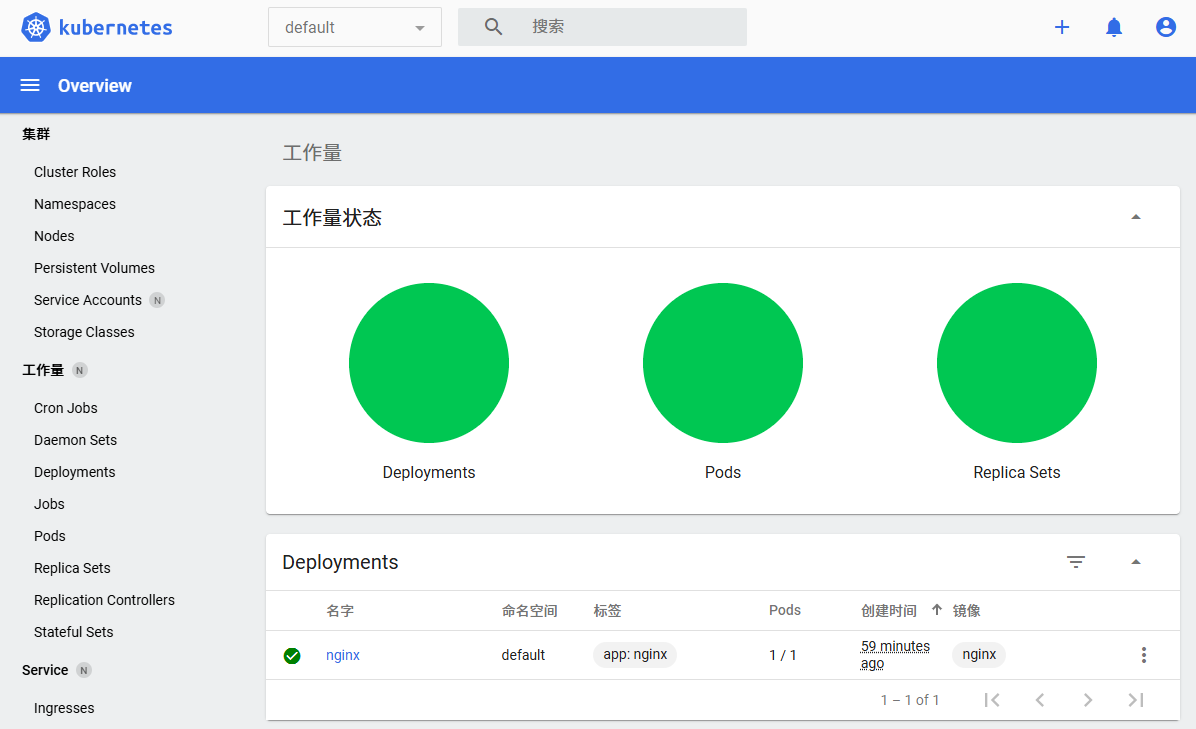

docker、K8S Kubernetes集群部署学习笔记 docker学习清华镜像源 yum install -y yum-utils sudo yum-config-manager --add-repo https://mirrors.tuna.tsinghua.edu.cn/docker-ce/linux/centos/docker-ce.repo sudo sed -i 's|https://download.docker.com|https://mirrors.tuna.tsinghua.edu.cn/docker-ce|g' /etc/yum.repos.d/docker-ce.repo 安装docker yum install docker-ce docker-ce-cli containerd.io systemctl enable --now docker 安装命令补全 yum install bash-completion -y 执行容器中的终端 docker exec -it 名称 bash docker run -d centos docker run -it -d nginx docker ps -a 查看所有容器,包含退出 -q 列出所有的容器ID docker rm -f 删除容器 映射端口、目录 docker run -d --name web -p 88:80 -v /opt/wwwroot/:/usr/share/nginx/html nginxFROM 构建新镜像是基于哪个镜像LABEL 标签RUN 构建镜像时运行的Shell命令COPY 拷贝文件或目录到镜像中ADD 解压压缩包并拷贝ENV 设置环境变量USER 为RUN、CMD和ENTRYPOINT执行命令指定运行用户EXPOSE 声明容器运行的服务端口WORKDIR 为RUN、CMD、ENTRYPOINT、COPY和ADD设置工作目录CMD 运行容器时默认执行,如果有多个CMD指令,最后一个生效docker编译docker build -t nginx:v1 .nginx镜像FROM centos:7 RUN curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo && \ yum install epel-release -y && \ yum install nginx -y CMD ["nginx","-g","daemon off;"]centos底包FROM centos:7 FROM centos:8 FROM almalinux:latest FROM almalinux/8-minimaltomcat镜像手动docker run -it -d alma:tnt docker exec -it 名称 bash dnf install java-openjdk -y dnf clean all rm -rf /var/cache/dnf/* curl -O https://mirrors.huaweicloud.com/apache/tomcat/tomcat-10/v10.1.33/bin/apache-tomcat-10.1.33.tar.gz tar xvzf apache-tomcat-10.1.33.tar.gz export TOMCAT_HOME=/apache-tomcat-10.1.33/ /apache-tomcat-10.1.33/bin/catalina.sh run创建dockerfileFROM almalinux:latest RUN dnf install java-openjdk -y &&\ dnf install java-openjdk -y &&\ dnf clean all &&\ rm -rf /var/cache/dnf/* RUN curl -O https://mirrors.huaweicloud.com/apache/tomcat/tomcat-10/v10.1.33/bin/apache-tomcat-10.1.33.tar.gz &&\ tar xvzf apache-tomcat-10.1.33.tar.gz &&\ export TOMCAT_HOME=/apache-tomcat-10.1.33/ &&\ rm -rf /apache-tomcat-10.1.33.tar.gz EXPOSE 8080 CMD ["/apache-tomcat-10.1.33/bin/catalina.sh","run"]编译运行docker build -t tomcat:tnt . docker run -d --name tomcattnt -p 8080:8080 tomcat:tntteleport堡垒机镜像手动docker run -it -d centos:7 docker exec -it 名称 bash curl -O https://tp4a.com/static/download/teleport-server-linux-x64-3.6.4-b3.tar.gz tar -zxvf teleport-server-linux-x64-3.6.4-b3.tar.gz rm -rf /teleport-server-linux-x64-3.6.4-b3.tar.gz mkdir /usr/local/teleport/data/assist -p cd /usr/local/teleport/data/assist curl -O https://tp4a.com/static/download/teleport-assist-windows-3.6.3.exe curl -O https://tp4a.com/static/download/teleport-assist-macos-3.6.3.dmg cd teleport-server-linux-x64-3.6.4-b3 sh -c '/bin/echo -e "\n" | sh ./setup.sh' sed -i 's/exit $shell_ret/\/usr\/bin\/tail -f \/usr\/local\/teleport\/data\/log\/tpcore.log/g' /usr/local/teleport/start.shdockerfile文件 teleportV3FROM centos:7 RUN curl -O https://tp4a.com/static/download/teleport-server-linux-x64-3.6.4-b3.tar.gz &&\ tar -zxvf teleport-server-linux-x64-3.6.4-b3.tar.gz &&\ rm -rf /teleport-server-linux-x64-3.6.4-b3.tar.gz &&\ mkdir /usr/local/teleport/data/assist -p &&\ cd /usr/local/teleport/data/assist &&\ curl -O https://tp4a.com/static/download/teleport-assist-windows-3.6.3.exe &&\ curl -O https://tp4a.com/static/download/teleport-assist-macos-3.6.3.dmg &&\ cd /teleport-server-linux-x64-3.6.4-b3 &&\ sh -c '/bin/echo -e "\n" | sh ./setup.sh' &&\ sed -i 's/exit $shell_ret/\/usr\/bin\/tail -f \/usr\/local\/teleport\/data\/log\/tpcore.log/g' /usr/local/teleport/start.sh &&\ rm -rf /teleport-server-linux-x64-3.6.4-b3 EXPOSE 7190 52089 52189 52389 CMD ["/etc/init.d/teleport","start"]编译运行docker build -t teleportv3:tnt . docker run -d --name teleportv3 -p 7190:7190 -p 52089:52089 -p 52189:52189 -p 52389:52389 teleportv3:tnt安装harbor下载解压harbor-online-installer-v2.11.2.tgz进入目录 cd /harbor 创建配置 cp harbor.yml.tmpl harbor.yml hostname: http: port:预配置./prepare部署./install.sh查看状态docker-compose ps关闭docker-compose stop启动docker-compose start后台运行docker-compose up -d删除harbor docker-compose down默认账号密码admin Harbor12345docker主机添加Harbor仓库{ "registry-mirrors": [ "https://docker.1panel.live" ], "insecure-registries" : ["10.100.0.1"] }查看docker配置是否成功docker info登录harbordocker login IP修改镜像tagdocker tag teleportv3:tnt 10.100.0.2/library/teleportv3:tnt推送docker push 10.100.0.2/library/teleportv3:tnt拉取镜像10.100.0.2/library/teleportv3:tnt{lamp/}K8S快速部署1、主机规划testk8s-master 192.168.4.10 testk8s-node1 192.168.4.11 testk8s-node2 192.168.4.12系统配置为4C8G200G,centos7系统,分区为/boot、/,无SWAP分区2、操作系统初始化-所有节点关闭防火墙systemctl stop firewalld systemctl disable firewalld关闭selinuxsed -i 's/enforcing/disabled/' /etc/selinux/config setenforce 0关闭swapswapoff -a # 临时 sed -ri 's/.*swap.*/#&/' /etc/fstab # 永久在master节点添加hostscat >> /etc/hosts << EOF 192.168.4.10 testk8s-master 192.168.4.11 testk8s-node1 192.168.4.12 testk8s-node2 EOF将桥接的IPv4流量传递到iptables的链cat > /etc/sysctl.d/k8s.conf << EOF net.bridge.bridge-nf-call-ip6tables = 1 net.bridge.bridge-nf-call-iptables = 1 EOF sysctl --system # 生效时间同步vi /etc/chrony.conf 增加 server 114.115.116.117 iburst systemctl restart chronyd 立即同步时间 chronyc -a makestep 查看同步状态 chronyc tracking 3、安装docker配置阿里云、清华镜像源curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo yum install -y yum-utils sudo yum-config-manager --add-repo https://mirrors.tuna.tsinghua.edu.cn/docker-ce/linux/centos/docker-ce.repo sudo sed -i 's|https://download.docker.com|https://mirrors.tuna.tsinghua.edu.cn/docker-ce|g' /etc/yum.repos.d/docker-ce.repo yum clean all yum makecache yum install bash-completion -y yum install docker-ce -y --nogpgcheck systemctl enable docker && systemctl start docker systemctl restart docker docker info4、安装vmtoolsyum install open-vm-tools -y5、做快照防止操作错误6、安装kubeadm,kubelet和kubectl配置镜像加速镜像源列表https://www.cnblogs.com/gnuorg/p/18570325cat > /etc/docker/daemon.json << EOF { "registry-mirrors": ["https://docker.1panel.live"] } EOF systemctl restart docker cat > /etc/yum.repos.d/kubernetes.repo << EOF [kubernetes] name=Kubernetes baseurl=https://mirrors.aliyun.com/kubernetes/yum/repos/kubernetes-el7-x86_64 enabled=1 gpgcheck=0 repo_gpgcheck=0 gpgkey=https://mirrors.aliyun.com/kubernetes/yum/doc/yum-key.gpg https://mirrors.aliyun.com/kubernetes/yum/doc/rpm-package-key.gpg EOF 指定版本号yum install -y kubelet-1.20.0 kubeadm-1.20.0 kubectl-1.20.0 systemctl enable kubelet7、部署Kubernetes Master在192.168.4.10(Master)执行。kubeadm init \ --apiserver-advertise-address=192.168.4.10 \ --image-repository registry.aliyuncs.com/google_containers \ --kubernetes-version v1.20.0 \ --service-cidr=10.96.0.0/12 \ --pod-network-cidr=10.244.0.0/16 \ --ignore-preflight-errors=all 解释 --apiserver-advertise-address 集群通告地址 --image-repository 由于默认拉取镜像地址k8s.gcr.io国内无法访问,这里指定阿里云镜像仓库地址 --kubernetes-version K8s版本,与上面安装的一致 --service-cidr 集群内部虚拟网络,Pod统一访问入口 --pod-network-cidr Pod网络,与下面部署的CNI网络组件yaml中保持一致 --ignore-preflight-errors=all 忽略错误 初始化完成后,最后会输出一个join命令,先记住,下面用。执行后返回Then you can join any number of worker nodes by running the following on each as root: kubeadm join 192.168.4.10:6443 --token oweerb.nonsh3zl5a8no0od \ --discovery-token-ca-cert-hash sha256:279352b82d65dd6bd470ea1b8c54542215696402a0d6bd8a20e53102f39f8a21 拷贝kubectl使用的连接k8s认证文件到默认路径 mkdir -p $HOME/.kube sudo cp -i /etc/kubernetes/admin.conf $HOME/.kube/config sudo chown $(id -u):$(id -g) $HOME/.kube/config查看工作节点kubectl get nodes NAME STATUS ROLES AGE VERSION testk8s-master NotReady control-plane,master 104s v1.20.08、加入K8S node在Node节点执行192.168.4.11192.168.4.12向集群添加新节点,执行在kubeadm init输出的kubeadm join命令kubeadm join 192.168.4.10:6443 --token oweerb.nonsh3zl5a8no0od \ --discovery-token-ca-cert-hash sha256:279352b82d65dd6bd470ea1b8c54542215696402a0d6bd8a20e53102f39f8a21默认token有效期为24小时,当过期之后,该token就不可用了。这时就需要重新创建token,可以直接使用命令快捷生成kubeadm token create --print-join-command查看工作节点kubectl get nodes NAME STATUS ROLES AGE VERSION testk8s-master NotReady control-plane,master 3m42s v1.20.0 testk8s-node1 NotReady <none> 19s v1.20.0 testk8s-node2 NotReady <none> 16s v1.20.09、部署容器网络(CNI)Calico是一个纯三层的数据中心网络方案,是目前Kubernetes主流的网络方案。下载YAMLcurl https://docs.projectcalico.org/v3.20/manifests/calico.yaml -O下载完后还需要修改里面定义Pod网络(CALICO_IPV4POOL_CIDR),与前面kubeadm init的 --pod-network-cidr指定的一样。# The default IPv4 pool to create on startup if none exists. Pod IPs will be # chosen from this range. Changing this value after installation will have # no effect. This should fall within `--cluster-cidr`. - name: CALICO_IPV4POOL_CIDR value: "10.244.0.0/16"修改完后文件后,部署:kubectl apply -f calico.yaml kubectl get pods -n kube-system等Calico Pod都Running,节点也会准备就绪。注:以后所有yaml文件都只在Master节点执行!安装目录:/etc/kubernetes/组件配置文件目录:/etc/kubernetes/manifests/节点运行情况 kubectl get pods -n kube-system NAME READY STATUS RESTARTS AGE calico-kube-controllers-577f77cb5c-jrcfs 0/1 Pending 0 5s calico-node-fznrr 0/1 Init:0/3 0 6s calico-node-nrrwj 0/1 Init:0/3 0 6s calico-node-x7hds 0/1 Init:0/3 0 6s coredns-7f89b7bc75-6lr2s 0/1 Pending 0 7m18s coredns-7f89b7bc75-kwq9c 0/1 Pending 0 7m18s etcd-testk8s-master 1/1 Running 0 7m26s kube-apiserver-testk8s-master 1/1 Running 0 7m26s kube-controller-manager-testk8s-master 1/1 Running 0 7m26s kube-proxy-6pbwh 1/1 Running 0 4m9s kube-proxy-btgsz 1/1 Running 0 4m12s kube-proxy-cdfxc 1/1 Running 0 7m18s kube-scheduler-testk8s-master 1/1 Running 0 7m26s 会出现的一种情况是镜像下载失败calico-node-fznrr 0/1 Init:ImagePullBackOff 0 5m32s calico-node-nrrwj 0/1 Init:ImagePullBackOff 0 5m32s calico-node-x7hds 0/1 Init:ImagePullBackOff 0 5m32s 查看失败原因 kubectl describe po calico-node-fznrr -n kube-system Warning Failed 2m11s kubelet Failed to pull image "docker.io/calico/pod2daemon-flexvol:v3.20.6": rpc error: code = Unknown desc = Error response from daemon: Get "https://registry-1.docker.io/v2/": net/http: request canceled while waiting for connection (Client.Timeout exceeded while awaiting headers) Warning Failed 2m11s kubelet Error: ErrImagePull Normal BackOff 2m11s kubelet Back-off pulling image "docker.io/calico/pod2daemon-flexvol:v3.20.6" Warning Failed 2m11s kubelet Error: ImagePullBackOff Normal Pulling 116s (x2 over 5m31s) kubelet Pulling image "docker.io/calico/pod2daemon-flexvol:v3.20.6" 通过镜像站点下载 https://docker.aityp.com/image/docker.io/calico/pod2daemon-flexvol:v3.20.6docker pull swr.cn-north-4.myhuaweicloud.com/ddn-k8s/docker.io/calico/pod2daemon-flexvol:v3.20.6 docker tag swr.cn-north-4.myhuaweicloud.com/ddn-k8s/docker.io/calico/pod2daemon-flexvol:v3.20.6 docker.io/calico/pod2daemon-flexvol:v3.20.6 等待自动修复完成calico-kube-controllers-577f77cb5c-jrcfs 0/1 ContainerCreating 0 22m calico-node-fznrr 0/1 Running 0 22m calico-node-nrrwj 1/1 Running 0 22m calico-node-x7hds 1/1 Running 0 22m 有时发生错误,重启k8s也能解决systemctl restart kubelet创建pod测试kubectl create deployment nginx --image=nginx查看pod状态kubectl get pod查看pod状态带节点和IPkubectl get pod -o wide NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES nginx-6799fc88d8-rqb82 1/1 Running 0 14m 10.244.236.3 testk8s-node1 <none> <none> 测试nginxcurl 10.244.236.3 <!DOCTYPE html> <html> <head> <title>Welcome to nginx!</title> 创建外部访问kubectl expose deployment nginx --port=80 --target-port=80 --type=NodePort查看外部端口 范围 30000以上kubectl get pod,svc NAME READY STATUS RESTARTS AGE pod/nginx-6799fc88d8-rqb82 1/1 Running 0 15m NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE service/kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 46m service/nginx NodePort 10.101.228.228 <none> 80:32507/TCP 15s访问地址为http://192.168.4.11:32507/ http://192.168.4.12:32507/即Pod任意节点IP,组合service映射的端口10、部署dashboardYAML下载地址curl https://raw.githubusercontent.com/kubernetes/dashboard/v2.0.3/aio/deploy/recommended.yaml -O修改yaml,增加nodePort: 30001 type: NodePortkind: Service apiVersion: v1 metadata: labels: k8s-app: kubernetes-dashboard name: kubernetes-dashboard namespace: kubernetes-dashboard spec: type: NodePort ports: - port: 443 targetPort: 8443 nodePort: 30001 selector: k8s-app: kubernetes-dashboard部署dashboardkubectl apply -f recommended.yaml查看状态kubectl get pods -n kubernetes-dashboard创建service account并绑定默认cluster-admin管理员集群角色:创建用户kubectl create serviceaccount dashboard-admin -n kube-system用户授权kubectl create clusterrolebinding dashboard-admin --clusterrole=cluster-admin --serviceaccount=kube-system:dashboard-admin获取用户Tokenkubectl describe secrets -n kube-system $(kubectl -n kube-system get secret | awk '/dashboard-admin/ {print $1}') Name: dashboard-admin-token-sqtsm Namespace: kube-system Labels: <none> Annotations: kubernetes.io/service-account.name: dashboard-admin kubernetes.io/service-account.uid: 77ad4c5d-e4e0-4dc9-b014-7f679acf5aff Type: kubernetes.io/service-account-token Data ==== ca.crt: 1066 bytes namespace: 11 bytes token: eyJhbGciOiJSUzI1NiIsImtpZCI6InY0U0pqNDh2M0ZGMVdMTGdxSnNBcmxMaVFGVE9nMC1tMnhxQzFfZjF3aEUifQ.eyJpc3MiOiJrdWJlcm5ldGVzL3NlcnZpY2VhY2NvdW50Iiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9uYW1lc3BhY2UiOiJrdWJlLXN5c3RlbSIsImt1YmVybmV0ZXMuaW8vc2VydmljZWFjY291bnQvc2VjcmV0Lm5hbWUiOiJkYXNoYm9hcmQtYWRtaW4tdG9rZW4tc3F0c20iLCJrdWJlcm5ldGVzLmlvL3NlcnZpY2VhY2NvdW50L3NlcnZpY2UtYWNjb3VudC5uYW1lIjoiZGFzaGJvYXJkLWFkbWluIiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9zZXJ2aWNlLWFjY291bnQudWlkIjoiNzdhZDRjNWQtZTRlMC00ZGM5LWIwMTQtN2Y2NzlhY2Y1YWZmIiwic3ViIjoic3lzdGVtOnNlcnZpY2VhY2NvdW50Omt1YmUtc3lzdGVtOmRhc2hib2FyZC1hZG1pbiJ9.fwivtHsitw0ABTfb96HqIJ6N9SL23eiZtIjniqB1qRYIODkGJkOXKGpUmEXPRwR-pQr4glk1KDP9dB2xidET9IhZ-3iKt_5K8xb9K3aELG9yOzzH0Xmi88SaY6A6ZrABaCjjTcp80d-5FgQhRB6ruMLnD1N7vftYk1Sf37HvZ_bKApq1C6uebKnMd0M2EcPckjepvSXmD6fdsosTAJrTYeEpcFCjR6IS5R9bnrN7ADwFZHu-kEekhhV7g888REdhnbSkAvzE9OYbIf7uVgTkh6C_ZhJEzODViHS_RDkiEbZSqs0Q53h50CgL8tj3CBrkV9FvO7SoKVCtvTkYZyPfcQ 访问地址:https://NodeIP:30001任何节点都可以访问https://192.168.4.10:30001/ https://192.168.4.11:30001/EDGE访问出现你的连接不是专用链接,没有继续访问按钮时解决办法保持焦点在页面内,鼠标在页面空白处点击(不选中任何按钮),直接输入“thisisunsafe”,输完后按回车键,就可以正常访问网页。这里要注意的是,输入的时候页面时不会有任何反应的,也不会显示输入的字符,是正常现象。输入完毕后点回车即可。输入Token登录token: eyJhbGciOiJSUzI1NiIsImtpZCI6InY0U0pqNDh2M0ZGMVdMTGdxSnNBcmxMaVFGVE9nMC1tMnhxQzFfZjF3aEUifQ.eyJpc3MiOiJrdWJlcm5ldGVzL3NlcnZpY2VhY2NvdW50Iiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9uYW1lc3BhY2UiOiJrdWJlLXN5c3RlbSIsImt1YmVybmV0ZXMuaW8vc2VydmljZWFjY291bnQvc2VjcmV0Lm5hbWUiOiJkYXNoYm9hcmQtYWRtaW4tdG9rZW4tc3F0c20iLCJrdWJlcm5ldGVzLmlvL3NlcnZpY2VhY2NvdW50L3NlcnZpY2UtYWNjb3VudC5uYW1lIjoiZGFzaGJvYXJkLWFkbWluIiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9zZXJ2aWNlLWFjY291bnQudWlkIjoiNzdhZDRjNWQtZTRlMC00ZGM5LWIwMTQtN2Y2NzlhY2Y1YWZmIiwic3ViIjoic3lzdGVtOnNlcnZpY2VhY2NvdW50Omt1YmUtc3lzdGVtOmRhc2hib2FyZC1hZG1pbiJ9.fwivtHsitw0ABTfb96HqIJ6N9SL23eiZtIjniqB1qRYIODkGJkOXKGpUmEXPRwR-pQr4glk1KDP9dB2xidET9IhZ-3iKt_5K8xb9K3aELG9yOzzH0Xmi88SaY6A6ZrABaCjjTcp80d-5FgQhRB6ruMLnD1N7vftYk1Sf37HvZ_bKApq1C6uebKnMd0M2EcPckjepvSXmD6fdsosTAJrTYeEpcFCjR6IS5R9bnrN7ADwFZHu-kEekhhV7g888REdhnbSkAvzE9OYbIf7uVgTkh6C_ZhJEzODViHS_RDkiEbZSqs0Q53h50CgL8tj3CBrkV9FvO7SoKVCtvTkYZyPfcQ11、查看日志查看容器日志kubectl logs 容器名称 -n kube-system kubectl get pod NAME READY STATUS RESTARTS AGE nginx-6799fc88d8-rqb82 1/1 Running 0 37m kubectl logs nginx-6799fc88d8-rqb82 /docker-entrypoint.sh: /docker-entrypoint.d/ is not empty, will attempt to perform configuration /docker-entrypoint.sh: Looking for shell scripts in /docker-entrypoint.d/ /docker-entrypoint.sh: Launching /docker-entrypoint.d/10-listen-on-ipv6-by-default.sh查看容器事件kubectl describe pod 容器名称 -n kube-system kubectl describe pod nginx-6799fc88d8-rqb82 Name: nginx-6799fc88d8-rqb82 Namespace: default Priority: 0 Node: testk8s-node1/192.168.4.11 Start Time: Wed, 22 Oct 2025 14:17:29 +0800 Labels: app=nginx pod-template-hash=6799fc88d8查看calico.yaml所需要的镜像 grep image calico.yaml image: docker.io/calico/cni:v3.20.6 image: docker.io/calico/cni:v3.20.6 image: docker.io/calico/pod2daemon-flexvol:v3.20.6 image: docker.io/calico/node:v3.20.6 image: docker.io/calico/kube-controllers:v3.20.6 cailco镜像下载失败时解决办法通过镜像站下载 https://docker.aityp.com/清空部署环境kubeadm reset系统命令补全 yum install bash-completion -y{lamp/}扩展学习docker切换containerd1、先决条件节点执行 cat <<EOF | tee /etc/modules-load.d/containerd.conf overlay br_netfilter EOF modprobe overlay modprobe br_netfilter 设置内核参数 cat <<EOF | tee /etc/sysctl.d/99-kubernetes-cri.conf net.bridge.bridge-nf-call-iptables = 1 net.ipv4.ip_forward = 1 net.bridge.bridge-nf-call-ip6tables = 1 EOF 生效内核参数 sysctl --system2、安装containerd 节点执行安装依赖包yum install -y yum-utils device-mapper-persistent-data lvm2安装docker仓库更新系统、安装containerdyum update -y yum install -y containerd.io配置containerd创建配置目录 mkdir -p /etc/containerd 创建默认配置文件 containerd config default | sudo tee /etc/containerd/config.toml重启containerdsystemctl restart containerd修改配置文件vi /etc/containerd/config.toml sandbox_image = "registry.k8s.io/pause:3.6" 修改为 registry.aliyuncs.com/google_containers/pause:3.2 SystemdCgroup = false 修改为 SystemdCgroup = true [plugins."io.containerd.grpc.v1.cri".registry.mirrors] 下增加两行 [plugins."io.containerd.grpc.v1.cri".registry.mirrors."docker.io"] endpoint = ["https://docker.xuanyuan.me/"] 对接kubeletvi /etc/sysconfig/kubelet KUBELET_EXTRA_ARGS=--container-runtime=remote --container-runtime-endpoint=unix:///run/containerd/containerd.sock --cgroup-driver=systemd停止dockersystemctl stop docker.socket&&systemctl stop docker && systemctl disable docker3、替换容器引擎master查看K8S状态kubectl get node NAME STATUS ROLES AGE VERSION k8s-master Ready control-plane,master 25h v1.20.0 k8s-node1 NotReady <none> 25h v1.20.0 k8s-node2 Ready <none> 25h v1.20.0节点重启kubeletsystemctl restart kubelet稍后master再次查看K8S状态kubectl get node NAME STATUS ROLES AGE VERSION k8s-master Ready control-plane,master 25h v1.20.0 k8s-node1 Ready <none> 25h v1.20.0 k8s-node2 Ready <none> 25h v1.20.0mater查看详细节点信息kubectl get node -o wide NAME STATUS ROLES AGE VERSION INTERNAL-IP EXTERNAL-IP OS-IMAGE KERNEL-VERSION CONTAINER-RUNTIME k8s-master Ready control-plane,master 25h v1.20.0 192.168.4.10 <none> CentOS Linux 7 (Core) 3.10.0-1160.el7.x86_64 docker://26.1.4 k8s-node1 Ready <none> 25h v1.20.0 192.168.4.11 <none> CentOS Linux 7 (Core) 3.10.0-1160.el7.x86_64 containerd://1.6.33 k8s-node2 Ready <none> 25h v1.20.0 192.168.4.12 <none> CentOS Linux 7 (Core) 3.10.0-1160.el7.x86_64 docker://26.1.4更多K8S命令查看master组件状态kubectl get cs查看k8s所有资源kubectl api-resources查看node状态kubectl get node 查看APIserver代理的URLkubectl cluster-info查看集群详细信息kubectl cluster-info dump查看资源信息kubectl describe pod 名称 查看事件 kubectl get pods --watch 实时查看pod

docker、K8S Kubernetes集群部署学习笔记 docker学习清华镜像源 yum install -y yum-utils sudo yum-config-manager --add-repo https://mirrors.tuna.tsinghua.edu.cn/docker-ce/linux/centos/docker-ce.repo sudo sed -i 's|https://download.docker.com|https://mirrors.tuna.tsinghua.edu.cn/docker-ce|g' /etc/yum.repos.d/docker-ce.repo 安装docker yum install docker-ce docker-ce-cli containerd.io systemctl enable --now docker 安装命令补全 yum install bash-completion -y 执行容器中的终端 docker exec -it 名称 bash docker run -d centos docker run -it -d nginx docker ps -a 查看所有容器,包含退出 -q 列出所有的容器ID docker rm -f 删除容器 映射端口、目录 docker run -d --name web -p 88:80 -v /opt/wwwroot/:/usr/share/nginx/html nginxFROM 构建新镜像是基于哪个镜像LABEL 标签RUN 构建镜像时运行的Shell命令COPY 拷贝文件或目录到镜像中ADD 解压压缩包并拷贝ENV 设置环境变量USER 为RUN、CMD和ENTRYPOINT执行命令指定运行用户EXPOSE 声明容器运行的服务端口WORKDIR 为RUN、CMD、ENTRYPOINT、COPY和ADD设置工作目录CMD 运行容器时默认执行,如果有多个CMD指令,最后一个生效docker编译docker build -t nginx:v1 .nginx镜像FROM centos:7 RUN curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo && \ yum install epel-release -y && \ yum install nginx -y CMD ["nginx","-g","daemon off;"]centos底包FROM centos:7 FROM centos:8 FROM almalinux:latest FROM almalinux/8-minimaltomcat镜像手动docker run -it -d alma:tnt docker exec -it 名称 bash dnf install java-openjdk -y dnf clean all rm -rf /var/cache/dnf/* curl -O https://mirrors.huaweicloud.com/apache/tomcat/tomcat-10/v10.1.33/bin/apache-tomcat-10.1.33.tar.gz tar xvzf apache-tomcat-10.1.33.tar.gz export TOMCAT_HOME=/apache-tomcat-10.1.33/ /apache-tomcat-10.1.33/bin/catalina.sh run创建dockerfileFROM almalinux:latest RUN dnf install java-openjdk -y &&\ dnf install java-openjdk -y &&\ dnf clean all &&\ rm -rf /var/cache/dnf/* RUN curl -O https://mirrors.huaweicloud.com/apache/tomcat/tomcat-10/v10.1.33/bin/apache-tomcat-10.1.33.tar.gz &&\ tar xvzf apache-tomcat-10.1.33.tar.gz &&\ export TOMCAT_HOME=/apache-tomcat-10.1.33/ &&\ rm -rf /apache-tomcat-10.1.33.tar.gz EXPOSE 8080 CMD ["/apache-tomcat-10.1.33/bin/catalina.sh","run"]编译运行docker build -t tomcat:tnt . docker run -d --name tomcattnt -p 8080:8080 tomcat:tntteleport堡垒机镜像手动docker run -it -d centos:7 docker exec -it 名称 bash curl -O https://tp4a.com/static/download/teleport-server-linux-x64-3.6.4-b3.tar.gz tar -zxvf teleport-server-linux-x64-3.6.4-b3.tar.gz rm -rf /teleport-server-linux-x64-3.6.4-b3.tar.gz mkdir /usr/local/teleport/data/assist -p cd /usr/local/teleport/data/assist curl -O https://tp4a.com/static/download/teleport-assist-windows-3.6.3.exe curl -O https://tp4a.com/static/download/teleport-assist-macos-3.6.3.dmg cd teleport-server-linux-x64-3.6.4-b3 sh -c '/bin/echo -e "\n" | sh ./setup.sh' sed -i 's/exit $shell_ret/\/usr\/bin\/tail -f \/usr\/local\/teleport\/data\/log\/tpcore.log/g' /usr/local/teleport/start.shdockerfile文件 teleportV3FROM centos:7 RUN curl -O https://tp4a.com/static/download/teleport-server-linux-x64-3.6.4-b3.tar.gz &&\ tar -zxvf teleport-server-linux-x64-3.6.4-b3.tar.gz &&\ rm -rf /teleport-server-linux-x64-3.6.4-b3.tar.gz &&\ mkdir /usr/local/teleport/data/assist -p &&\ cd /usr/local/teleport/data/assist &&\ curl -O https://tp4a.com/static/download/teleport-assist-windows-3.6.3.exe &&\ curl -O https://tp4a.com/static/download/teleport-assist-macos-3.6.3.dmg &&\ cd /teleport-server-linux-x64-3.6.4-b3 &&\ sh -c '/bin/echo -e "\n" | sh ./setup.sh' &&\ sed -i 's/exit $shell_ret/\/usr\/bin\/tail -f \/usr\/local\/teleport\/data\/log\/tpcore.log/g' /usr/local/teleport/start.sh &&\ rm -rf /teleport-server-linux-x64-3.6.4-b3 EXPOSE 7190 52089 52189 52389 CMD ["/etc/init.d/teleport","start"]编译运行docker build -t teleportv3:tnt . docker run -d --name teleportv3 -p 7190:7190 -p 52089:52089 -p 52189:52189 -p 52389:52389 teleportv3:tnt安装harbor下载解压harbor-online-installer-v2.11.2.tgz进入目录 cd /harbor 创建配置 cp harbor.yml.tmpl harbor.yml hostname: http: port:预配置./prepare部署./install.sh查看状态docker-compose ps关闭docker-compose stop启动docker-compose start后台运行docker-compose up -d删除harbor docker-compose down默认账号密码admin Harbor12345docker主机添加Harbor仓库{ "registry-mirrors": [ "https://docker.1panel.live" ], "insecure-registries" : ["10.100.0.1"] }查看docker配置是否成功docker info登录harbordocker login IP修改镜像tagdocker tag teleportv3:tnt 10.100.0.2/library/teleportv3:tnt推送docker push 10.100.0.2/library/teleportv3:tnt拉取镜像10.100.0.2/library/teleportv3:tnt{lamp/}K8S快速部署1、主机规划testk8s-master 192.168.4.10 testk8s-node1 192.168.4.11 testk8s-node2 192.168.4.12系统配置为4C8G200G,centos7系统,分区为/boot、/,无SWAP分区2、操作系统初始化-所有节点关闭防火墙systemctl stop firewalld systemctl disable firewalld关闭selinuxsed -i 's/enforcing/disabled/' /etc/selinux/config setenforce 0关闭swapswapoff -a # 临时 sed -ri 's/.*swap.*/#&/' /etc/fstab # 永久在master节点添加hostscat >> /etc/hosts << EOF 192.168.4.10 testk8s-master 192.168.4.11 testk8s-node1 192.168.4.12 testk8s-node2 EOF将桥接的IPv4流量传递到iptables的链cat > /etc/sysctl.d/k8s.conf << EOF net.bridge.bridge-nf-call-ip6tables = 1 net.bridge.bridge-nf-call-iptables = 1 EOF sysctl --system # 生效时间同步vi /etc/chrony.conf 增加 server 114.115.116.117 iburst systemctl restart chronyd 立即同步时间 chronyc -a makestep 查看同步状态 chronyc tracking 3、安装docker配置阿里云、清华镜像源curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo yum install -y yum-utils sudo yum-config-manager --add-repo https://mirrors.tuna.tsinghua.edu.cn/docker-ce/linux/centos/docker-ce.repo sudo sed -i 's|https://download.docker.com|https://mirrors.tuna.tsinghua.edu.cn/docker-ce|g' /etc/yum.repos.d/docker-ce.repo yum clean all yum makecache yum install bash-completion -y yum install docker-ce -y --nogpgcheck systemctl enable docker && systemctl start docker systemctl restart docker docker info4、安装vmtoolsyum install open-vm-tools -y5、做快照防止操作错误6、安装kubeadm,kubelet和kubectl配置镜像加速镜像源列表https://www.cnblogs.com/gnuorg/p/18570325cat > /etc/docker/daemon.json << EOF { "registry-mirrors": ["https://docker.1panel.live"] } EOF systemctl restart docker cat > /etc/yum.repos.d/kubernetes.repo << EOF [kubernetes] name=Kubernetes baseurl=https://mirrors.aliyun.com/kubernetes/yum/repos/kubernetes-el7-x86_64 enabled=1 gpgcheck=0 repo_gpgcheck=0 gpgkey=https://mirrors.aliyun.com/kubernetes/yum/doc/yum-key.gpg https://mirrors.aliyun.com/kubernetes/yum/doc/rpm-package-key.gpg EOF 指定版本号yum install -y kubelet-1.20.0 kubeadm-1.20.0 kubectl-1.20.0 systemctl enable kubelet7、部署Kubernetes Master在192.168.4.10(Master)执行。kubeadm init \ --apiserver-advertise-address=192.168.4.10 \ --image-repository registry.aliyuncs.com/google_containers \ --kubernetes-version v1.20.0 \ --service-cidr=10.96.0.0/12 \ --pod-network-cidr=10.244.0.0/16 \ --ignore-preflight-errors=all 解释 --apiserver-advertise-address 集群通告地址 --image-repository 由于默认拉取镜像地址k8s.gcr.io国内无法访问,这里指定阿里云镜像仓库地址 --kubernetes-version K8s版本,与上面安装的一致 --service-cidr 集群内部虚拟网络,Pod统一访问入口 --pod-network-cidr Pod网络,与下面部署的CNI网络组件yaml中保持一致 --ignore-preflight-errors=all 忽略错误 初始化完成后,最后会输出一个join命令,先记住,下面用。执行后返回Then you can join any number of worker nodes by running the following on each as root: kubeadm join 192.168.4.10:6443 --token oweerb.nonsh3zl5a8no0od \ --discovery-token-ca-cert-hash sha256:279352b82d65dd6bd470ea1b8c54542215696402a0d6bd8a20e53102f39f8a21 拷贝kubectl使用的连接k8s认证文件到默认路径 mkdir -p $HOME/.kube sudo cp -i /etc/kubernetes/admin.conf $HOME/.kube/config sudo chown $(id -u):$(id -g) $HOME/.kube/config查看工作节点kubectl get nodes NAME STATUS ROLES AGE VERSION testk8s-master NotReady control-plane,master 104s v1.20.08、加入K8S node在Node节点执行192.168.4.11192.168.4.12向集群添加新节点,执行在kubeadm init输出的kubeadm join命令kubeadm join 192.168.4.10:6443 --token oweerb.nonsh3zl5a8no0od \ --discovery-token-ca-cert-hash sha256:279352b82d65dd6bd470ea1b8c54542215696402a0d6bd8a20e53102f39f8a21默认token有效期为24小时,当过期之后,该token就不可用了。这时就需要重新创建token,可以直接使用命令快捷生成kubeadm token create --print-join-command查看工作节点kubectl get nodes NAME STATUS ROLES AGE VERSION testk8s-master NotReady control-plane,master 3m42s v1.20.0 testk8s-node1 NotReady <none> 19s v1.20.0 testk8s-node2 NotReady <none> 16s v1.20.09、部署容器网络(CNI)Calico是一个纯三层的数据中心网络方案,是目前Kubernetes主流的网络方案。下载YAMLcurl https://docs.projectcalico.org/v3.20/manifests/calico.yaml -O下载完后还需要修改里面定义Pod网络(CALICO_IPV4POOL_CIDR),与前面kubeadm init的 --pod-network-cidr指定的一样。# The default IPv4 pool to create on startup if none exists. Pod IPs will be # chosen from this range. Changing this value after installation will have # no effect. This should fall within `--cluster-cidr`. - name: CALICO_IPV4POOL_CIDR value: "10.244.0.0/16"修改完后文件后,部署:kubectl apply -f calico.yaml kubectl get pods -n kube-system等Calico Pod都Running,节点也会准备就绪。注:以后所有yaml文件都只在Master节点执行!安装目录:/etc/kubernetes/组件配置文件目录:/etc/kubernetes/manifests/节点运行情况 kubectl get pods -n kube-system NAME READY STATUS RESTARTS AGE calico-kube-controllers-577f77cb5c-jrcfs 0/1 Pending 0 5s calico-node-fznrr 0/1 Init:0/3 0 6s calico-node-nrrwj 0/1 Init:0/3 0 6s calico-node-x7hds 0/1 Init:0/3 0 6s coredns-7f89b7bc75-6lr2s 0/1 Pending 0 7m18s coredns-7f89b7bc75-kwq9c 0/1 Pending 0 7m18s etcd-testk8s-master 1/1 Running 0 7m26s kube-apiserver-testk8s-master 1/1 Running 0 7m26s kube-controller-manager-testk8s-master 1/1 Running 0 7m26s kube-proxy-6pbwh 1/1 Running 0 4m9s kube-proxy-btgsz 1/1 Running 0 4m12s kube-proxy-cdfxc 1/1 Running 0 7m18s kube-scheduler-testk8s-master 1/1 Running 0 7m26s 会出现的一种情况是镜像下载失败calico-node-fznrr 0/1 Init:ImagePullBackOff 0 5m32s calico-node-nrrwj 0/1 Init:ImagePullBackOff 0 5m32s calico-node-x7hds 0/1 Init:ImagePullBackOff 0 5m32s 查看失败原因 kubectl describe po calico-node-fznrr -n kube-system Warning Failed 2m11s kubelet Failed to pull image "docker.io/calico/pod2daemon-flexvol:v3.20.6": rpc error: code = Unknown desc = Error response from daemon: Get "https://registry-1.docker.io/v2/": net/http: request canceled while waiting for connection (Client.Timeout exceeded while awaiting headers) Warning Failed 2m11s kubelet Error: ErrImagePull Normal BackOff 2m11s kubelet Back-off pulling image "docker.io/calico/pod2daemon-flexvol:v3.20.6" Warning Failed 2m11s kubelet Error: ImagePullBackOff Normal Pulling 116s (x2 over 5m31s) kubelet Pulling image "docker.io/calico/pod2daemon-flexvol:v3.20.6" 通过镜像站点下载 https://docker.aityp.com/image/docker.io/calico/pod2daemon-flexvol:v3.20.6docker pull swr.cn-north-4.myhuaweicloud.com/ddn-k8s/docker.io/calico/pod2daemon-flexvol:v3.20.6 docker tag swr.cn-north-4.myhuaweicloud.com/ddn-k8s/docker.io/calico/pod2daemon-flexvol:v3.20.6 docker.io/calico/pod2daemon-flexvol:v3.20.6 等待自动修复完成calico-kube-controllers-577f77cb5c-jrcfs 0/1 ContainerCreating 0 22m calico-node-fznrr 0/1 Running 0 22m calico-node-nrrwj 1/1 Running 0 22m calico-node-x7hds 1/1 Running 0 22m 有时发生错误,重启k8s也能解决systemctl restart kubelet创建pod测试kubectl create deployment nginx --image=nginx查看pod状态kubectl get pod查看pod状态带节点和IPkubectl get pod -o wide NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES nginx-6799fc88d8-rqb82 1/1 Running 0 14m 10.244.236.3 testk8s-node1 <none> <none> 测试nginxcurl 10.244.236.3 <!DOCTYPE html> <html> <head> <title>Welcome to nginx!</title> 创建外部访问kubectl expose deployment nginx --port=80 --target-port=80 --type=NodePort查看外部端口 范围 30000以上kubectl get pod,svc NAME READY STATUS RESTARTS AGE pod/nginx-6799fc88d8-rqb82 1/1 Running 0 15m NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE service/kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 46m service/nginx NodePort 10.101.228.228 <none> 80:32507/TCP 15s访问地址为http://192.168.4.11:32507/ http://192.168.4.12:32507/即Pod任意节点IP,组合service映射的端口10、部署dashboardYAML下载地址curl https://raw.githubusercontent.com/kubernetes/dashboard/v2.0.3/aio/deploy/recommended.yaml -O修改yaml,增加nodePort: 30001 type: NodePortkind: Service apiVersion: v1 metadata: labels: k8s-app: kubernetes-dashboard name: kubernetes-dashboard namespace: kubernetes-dashboard spec: type: NodePort ports: - port: 443 targetPort: 8443 nodePort: 30001 selector: k8s-app: kubernetes-dashboard部署dashboardkubectl apply -f recommended.yaml查看状态kubectl get pods -n kubernetes-dashboard创建service account并绑定默认cluster-admin管理员集群角色:创建用户kubectl create serviceaccount dashboard-admin -n kube-system用户授权kubectl create clusterrolebinding dashboard-admin --clusterrole=cluster-admin --serviceaccount=kube-system:dashboard-admin获取用户Tokenkubectl describe secrets -n kube-system $(kubectl -n kube-system get secret | awk '/dashboard-admin/ {print $1}') Name: dashboard-admin-token-sqtsm Namespace: kube-system Labels: <none> Annotations: kubernetes.io/service-account.name: dashboard-admin kubernetes.io/service-account.uid: 77ad4c5d-e4e0-4dc9-b014-7f679acf5aff Type: kubernetes.io/service-account-token Data ==== ca.crt: 1066 bytes namespace: 11 bytes token: eyJhbGciOiJSUzI1NiIsImtpZCI6InY0U0pqNDh2M0ZGMVdMTGdxSnNBcmxMaVFGVE9nMC1tMnhxQzFfZjF3aEUifQ.eyJpc3MiOiJrdWJlcm5ldGVzL3NlcnZpY2VhY2NvdW50Iiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9uYW1lc3BhY2UiOiJrdWJlLXN5c3RlbSIsImt1YmVybmV0ZXMuaW8vc2VydmljZWFjY291bnQvc2VjcmV0Lm5hbWUiOiJkYXNoYm9hcmQtYWRtaW4tdG9rZW4tc3F0c20iLCJrdWJlcm5ldGVzLmlvL3NlcnZpY2VhY2NvdW50L3NlcnZpY2UtYWNjb3VudC5uYW1lIjoiZGFzaGJvYXJkLWFkbWluIiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9zZXJ2aWNlLWFjY291bnQudWlkIjoiNzdhZDRjNWQtZTRlMC00ZGM5LWIwMTQtN2Y2NzlhY2Y1YWZmIiwic3ViIjoic3lzdGVtOnNlcnZpY2VhY2NvdW50Omt1YmUtc3lzdGVtOmRhc2hib2FyZC1hZG1pbiJ9.fwivtHsitw0ABTfb96HqIJ6N9SL23eiZtIjniqB1qRYIODkGJkOXKGpUmEXPRwR-pQr4glk1KDP9dB2xidET9IhZ-3iKt_5K8xb9K3aELG9yOzzH0Xmi88SaY6A6ZrABaCjjTcp80d-5FgQhRB6ruMLnD1N7vftYk1Sf37HvZ_bKApq1C6uebKnMd0M2EcPckjepvSXmD6fdsosTAJrTYeEpcFCjR6IS5R9bnrN7ADwFZHu-kEekhhV7g888REdhnbSkAvzE9OYbIf7uVgTkh6C_ZhJEzODViHS_RDkiEbZSqs0Q53h50CgL8tj3CBrkV9FvO7SoKVCtvTkYZyPfcQ 访问地址:https://NodeIP:30001任何节点都可以访问https://192.168.4.10:30001/ https://192.168.4.11:30001/EDGE访问出现你的连接不是专用链接,没有继续访问按钮时解决办法保持焦点在页面内,鼠标在页面空白处点击(不选中任何按钮),直接输入“thisisunsafe”,输完后按回车键,就可以正常访问网页。这里要注意的是,输入的时候页面时不会有任何反应的,也不会显示输入的字符,是正常现象。输入完毕后点回车即可。输入Token登录token: eyJhbGciOiJSUzI1NiIsImtpZCI6InY0U0pqNDh2M0ZGMVdMTGdxSnNBcmxMaVFGVE9nMC1tMnhxQzFfZjF3aEUifQ.eyJpc3MiOiJrdWJlcm5ldGVzL3NlcnZpY2VhY2NvdW50Iiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9uYW1lc3BhY2UiOiJrdWJlLXN5c3RlbSIsImt1YmVybmV0ZXMuaW8vc2VydmljZWFjY291bnQvc2VjcmV0Lm5hbWUiOiJkYXNoYm9hcmQtYWRtaW4tdG9rZW4tc3F0c20iLCJrdWJlcm5ldGVzLmlvL3NlcnZpY2VhY2NvdW50L3NlcnZpY2UtYWNjb3VudC5uYW1lIjoiZGFzaGJvYXJkLWFkbWluIiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9zZXJ2aWNlLWFjY291bnQudWlkIjoiNzdhZDRjNWQtZTRlMC00ZGM5LWIwMTQtN2Y2NzlhY2Y1YWZmIiwic3ViIjoic3lzdGVtOnNlcnZpY2VhY2NvdW50Omt1YmUtc3lzdGVtOmRhc2hib2FyZC1hZG1pbiJ9.fwivtHsitw0ABTfb96HqIJ6N9SL23eiZtIjniqB1qRYIODkGJkOXKGpUmEXPRwR-pQr4glk1KDP9dB2xidET9IhZ-3iKt_5K8xb9K3aELG9yOzzH0Xmi88SaY6A6ZrABaCjjTcp80d-5FgQhRB6ruMLnD1N7vftYk1Sf37HvZ_bKApq1C6uebKnMd0M2EcPckjepvSXmD6fdsosTAJrTYeEpcFCjR6IS5R9bnrN7ADwFZHu-kEekhhV7g888REdhnbSkAvzE9OYbIf7uVgTkh6C_ZhJEzODViHS_RDkiEbZSqs0Q53h50CgL8tj3CBrkV9FvO7SoKVCtvTkYZyPfcQ11、查看日志查看容器日志kubectl logs 容器名称 -n kube-system kubectl get pod NAME READY STATUS RESTARTS AGE nginx-6799fc88d8-rqb82 1/1 Running 0 37m kubectl logs nginx-6799fc88d8-rqb82 /docker-entrypoint.sh: /docker-entrypoint.d/ is not empty, will attempt to perform configuration /docker-entrypoint.sh: Looking for shell scripts in /docker-entrypoint.d/ /docker-entrypoint.sh: Launching /docker-entrypoint.d/10-listen-on-ipv6-by-default.sh查看容器事件kubectl describe pod 容器名称 -n kube-system kubectl describe pod nginx-6799fc88d8-rqb82 Name: nginx-6799fc88d8-rqb82 Namespace: default Priority: 0 Node: testk8s-node1/192.168.4.11 Start Time: Wed, 22 Oct 2025 14:17:29 +0800 Labels: app=nginx pod-template-hash=6799fc88d8查看calico.yaml所需要的镜像 grep image calico.yaml image: docker.io/calico/cni:v3.20.6 image: docker.io/calico/cni:v3.20.6 image: docker.io/calico/pod2daemon-flexvol:v3.20.6 image: docker.io/calico/node:v3.20.6 image: docker.io/calico/kube-controllers:v3.20.6 cailco镜像下载失败时解决办法通过镜像站下载 https://docker.aityp.com/清空部署环境kubeadm reset系统命令补全 yum install bash-completion -y{lamp/}扩展学习docker切换containerd1、先决条件节点执行 cat <<EOF | tee /etc/modules-load.d/containerd.conf overlay br_netfilter EOF modprobe overlay modprobe br_netfilter 设置内核参数 cat <<EOF | tee /etc/sysctl.d/99-kubernetes-cri.conf net.bridge.bridge-nf-call-iptables = 1 net.ipv4.ip_forward = 1 net.bridge.bridge-nf-call-ip6tables = 1 EOF 生效内核参数 sysctl --system2、安装containerd 节点执行安装依赖包yum install -y yum-utils device-mapper-persistent-data lvm2安装docker仓库更新系统、安装containerdyum update -y yum install -y containerd.io配置containerd创建配置目录 mkdir -p /etc/containerd 创建默认配置文件 containerd config default | sudo tee /etc/containerd/config.toml重启containerdsystemctl restart containerd修改配置文件vi /etc/containerd/config.toml sandbox_image = "registry.k8s.io/pause:3.6" 修改为 registry.aliyuncs.com/google_containers/pause:3.2 SystemdCgroup = false 修改为 SystemdCgroup = true [plugins."io.containerd.grpc.v1.cri".registry.mirrors] 下增加两行 [plugins."io.containerd.grpc.v1.cri".registry.mirrors."docker.io"] endpoint = ["https://docker.xuanyuan.me/"] 对接kubeletvi /etc/sysconfig/kubelet KUBELET_EXTRA_ARGS=--container-runtime=remote --container-runtime-endpoint=unix:///run/containerd/containerd.sock --cgroup-driver=systemd停止dockersystemctl stop docker.socket&&systemctl stop docker && systemctl disable docker3、替换容器引擎master查看K8S状态kubectl get node NAME STATUS ROLES AGE VERSION k8s-master Ready control-plane,master 25h v1.20.0 k8s-node1 NotReady <none> 25h v1.20.0 k8s-node2 Ready <none> 25h v1.20.0节点重启kubeletsystemctl restart kubelet稍后master再次查看K8S状态kubectl get node NAME STATUS ROLES AGE VERSION k8s-master Ready control-plane,master 25h v1.20.0 k8s-node1 Ready <none> 25h v1.20.0 k8s-node2 Ready <none> 25h v1.20.0mater查看详细节点信息kubectl get node -o wide NAME STATUS ROLES AGE VERSION INTERNAL-IP EXTERNAL-IP OS-IMAGE KERNEL-VERSION CONTAINER-RUNTIME k8s-master Ready control-plane,master 25h v1.20.0 192.168.4.10 <none> CentOS Linux 7 (Core) 3.10.0-1160.el7.x86_64 docker://26.1.4 k8s-node1 Ready <none> 25h v1.20.0 192.168.4.11 <none> CentOS Linux 7 (Core) 3.10.0-1160.el7.x86_64 containerd://1.6.33 k8s-node2 Ready <none> 25h v1.20.0 192.168.4.12 <none> CentOS Linux 7 (Core) 3.10.0-1160.el7.x86_64 docker://26.1.4更多K8S命令查看master组件状态kubectl get cs查看k8s所有资源kubectl api-resources查看node状态kubectl get node 查看APIserver代理的URLkubectl cluster-info查看集群详细信息kubectl cluster-info dump查看资源信息kubectl describe pod 名称 查看事件 kubectl get pods --watch 实时查看pod -

使用RROrg在物理机虚拟机上快速部署黑群晖NAS系统 DiskStation Manager DSM7 本文旨在介绍通过rr在虚拟机上快速部署黑群晖系统,为是否购买群晖NAS做出决策,如安装后无法适用群晖系统的操作,或感觉界面复古、操作繁琐,仅需一台家庭个人NAS,可安装飞牛OS进行尝试rr网站 https://rrorg.cn/rr项目地址 https://github.com/RROrg/rr官方使用说明 https://rrorg.cn/archives/Use%20guide1、下载rr我使用vmware虚拟机部署,因此下载了rr-25.9.7.ova.zip,下载并解压出rr.ova2、创建虚拟机部署OVF模板选择本地文件rr.ova指定名称选择主机、分配网络、等待上传部署完成;其中网络要支持DHCP,能够自动分配IP地址;磁盘可根据情况选择精简置备或厚置备3、修改硬盘容量默认为2核4G 3.49G系统盘 32G数据盘调整CPU内存如4核8G,将32G数据盘改为需求大小,如2T,保存并启动4、安装系统系统自动启动,直至进入rr页面登录rr地址http://192.168.4.200:7681/修改语言setting menu - choose a language - zh-CN选择型号 如DS920+选择版本 7.2,下载pat版本到电脑编译引导启动等待几分钟,从浏览器访问http://192.168.4.200:5000/安装系统等待安装完自动重启5、初始化空间访问http://192.168.4.200:5000/6、完成愉快的使用群晖吧

使用RROrg在物理机虚拟机上快速部署黑群晖NAS系统 DiskStation Manager DSM7 本文旨在介绍通过rr在虚拟机上快速部署黑群晖系统,为是否购买群晖NAS做出决策,如安装后无法适用群晖系统的操作,或感觉界面复古、操作繁琐,仅需一台家庭个人NAS,可安装飞牛OS进行尝试rr网站 https://rrorg.cn/rr项目地址 https://github.com/RROrg/rr官方使用说明 https://rrorg.cn/archives/Use%20guide1、下载rr我使用vmware虚拟机部署,因此下载了rr-25.9.7.ova.zip,下载并解压出rr.ova2、创建虚拟机部署OVF模板选择本地文件rr.ova指定名称选择主机、分配网络、等待上传部署完成;其中网络要支持DHCP,能够自动分配IP地址;磁盘可根据情况选择精简置备或厚置备3、修改硬盘容量默认为2核4G 3.49G系统盘 32G数据盘调整CPU内存如4核8G,将32G数据盘改为需求大小,如2T,保存并启动4、安装系统系统自动启动,直至进入rr页面登录rr地址http://192.168.4.200:7681/修改语言setting menu - choose a language - zh-CN选择型号 如DS920+选择版本 7.2,下载pat版本到电脑编译引导启动等待几分钟,从浏览器访问http://192.168.4.200:5000/安装系统等待安装完自动重启5、初始化空间访问http://192.168.4.200:5000/6、完成愉快的使用群晖吧 -

SAP HANA2.0数据库导入导出、异机恢复、租户覆盖租户 SAP HANA2.0是SAP公司的一款内存数据库,适配SAP公司的ERP等系统,异机恢复通常用于,开发环境部署调试完成后,覆盖到测试、正式环境。1、备份租户数据库使用SAP HANA Studio登录要备份的数据库SYSTEMDB租户在数据库上右键备份与恢复 Backup and Recovery备份租户数据库 Back Up Tenant Database..选择要备份的租户完整备份 Complete Data Backup备份类型为文件 File备份路径自定义,如 /tmp/hanabak ,目录需要写入权限,注意空间是否充足备份文件名自定义,如 xxx202510进行备份即可2、传送至目标服务器在备份主机上将文件传送至远程主机scp -r -P 22 /tmp/hanabak user@remote_host:/home/user/3、恢复租户数据库使用SAP HANA Studio登录要恢复的数据库SYSTEMDB租户在数据库上右键备份与恢复 Backup and Recovery备份租户数据库 Recover Tenant Database..选择要恢复的租户恢复到具体的备份 Recover the database to a specific data backup从目录搜索备份,注意是图片中未选中的那项Search for the backup catalog in the file system only输入scp传送过来的目录恢复完成即可

SAP HANA2.0数据库导入导出、异机恢复、租户覆盖租户 SAP HANA2.0是SAP公司的一款内存数据库,适配SAP公司的ERP等系统,异机恢复通常用于,开发环境部署调试完成后,覆盖到测试、正式环境。1、备份租户数据库使用SAP HANA Studio登录要备份的数据库SYSTEMDB租户在数据库上右键备份与恢复 Backup and Recovery备份租户数据库 Back Up Tenant Database..选择要备份的租户完整备份 Complete Data Backup备份类型为文件 File备份路径自定义,如 /tmp/hanabak ,目录需要写入权限,注意空间是否充足备份文件名自定义,如 xxx202510进行备份即可2、传送至目标服务器在备份主机上将文件传送至远程主机scp -r -P 22 /tmp/hanabak user@remote_host:/home/user/3、恢复租户数据库使用SAP HANA Studio登录要恢复的数据库SYSTEMDB租户在数据库上右键备份与恢复 Backup and Recovery备份租户数据库 Recover Tenant Database..选择要恢复的租户恢复到具体的备份 Recover the database to a specific data backup从目录搜索备份,注意是图片中未选中的那项Search for the backup catalog in the file system only输入scp传送过来的目录恢复完成即可 -

-

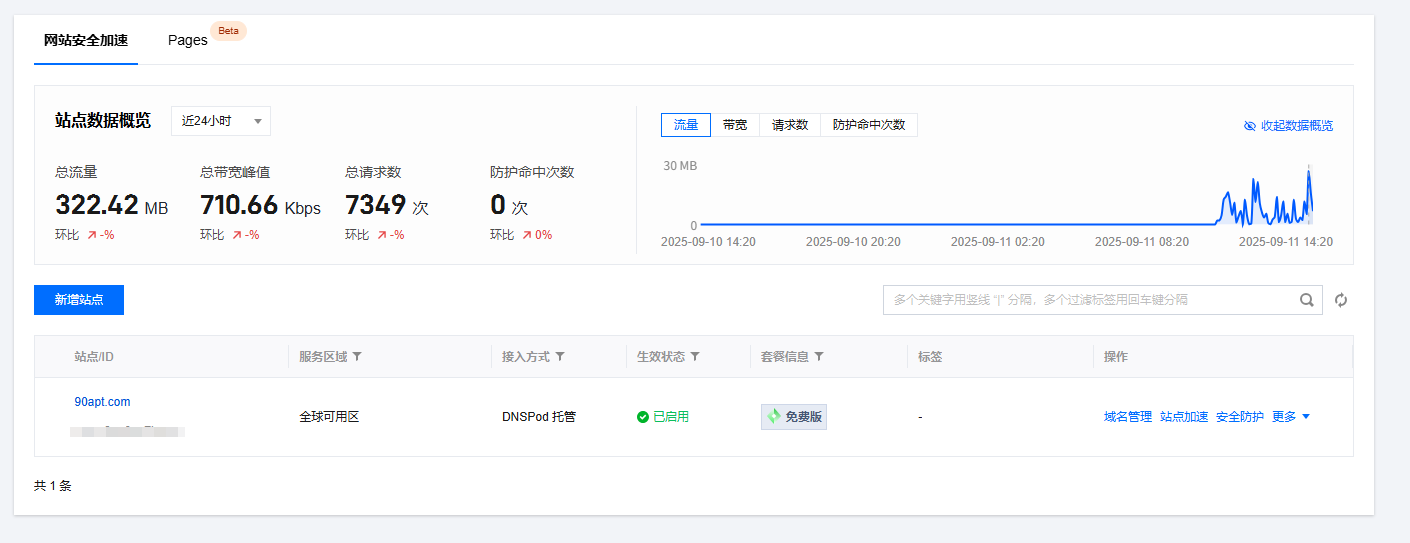

腾讯免费安全CDN边缘安全加速平台 EO (TencentCloud EdgeOne) 本站已接入边缘安全加速平台 EO想免费使用腾讯edge one,分为两种情况,备案域名和未备案域名,未备案域名仅能使用海外节点。一、未备案域名https://edgeone.ai/zh/get-free-plan访问edgeone国际官网,通过测速和看教程,能获得腾讯国际版4个免费套餐,注意,不包含中国大陆二、备案域名https://cloud.tencent.com/act/pro/eo-freeplan?from=28412访问edgeone国内版活动页面,通过扫码抽奖的方式领取兑换码同时也有其他的获取方式三、源站防护1、DNS解析清理90APT仅有两条记录,不包含真实IP2、源站访问白名单在服务器防火墙中配置http、https协议的访问IP为白名单IP,防止对源服务器进行探测四、小结强大!免费!YYDS!

腾讯免费安全CDN边缘安全加速平台 EO (TencentCloud EdgeOne) 本站已接入边缘安全加速平台 EO想免费使用腾讯edge one,分为两种情况,备案域名和未备案域名,未备案域名仅能使用海外节点。一、未备案域名https://edgeone.ai/zh/get-free-plan访问edgeone国际官网,通过测速和看教程,能获得腾讯国际版4个免费套餐,注意,不包含中国大陆二、备案域名https://cloud.tencent.com/act/pro/eo-freeplan?from=28412访问edgeone国内版活动页面,通过扫码抽奖的方式领取兑换码同时也有其他的获取方式三、源站防护1、DNS解析清理90APT仅有两条记录,不包含真实IP2、源站访问白名单在服务器防火墙中配置http、https协议的访问IP为白名单IP,防止对源服务器进行探测四、小结强大!免费!YYDS! -

关于近期遭遇三次DDOS攻击 由于想更换服务器,撤掉了防御,在过渡期内被吊毛所害目前已经完成防御部署,后续不会出现此类情况攻击形式为DNS反射放大攻击,即伪造源站查询来使DNS服务器返回大量的包使用的DNS为国外的公共DNS服务DNS服务均运行正常此类攻击操作简单,攻击效果好,不过对 gwm.90apt.com 无效,不影响导航站,两个站点部署原理不同攻击溯源180.114.104.143 中国 江苏 无锡 电信60.255.166.233 中国 四川 成都 广电网223.74.118.98 中国 广东 东莞 移动110.249.201.203 中国 河北 石家庄 联通223.73.67.128 中国 广东 广州 移动18.167.42.190 中国 香港 Amazon数据中心223.160.203.197 中国 云南 广电网

关于近期遭遇三次DDOS攻击 由于想更换服务器,撤掉了防御,在过渡期内被吊毛所害目前已经完成防御部署,后续不会出现此类情况攻击形式为DNS反射放大攻击,即伪造源站查询来使DNS服务器返回大量的包使用的DNS为国外的公共DNS服务DNS服务均运行正常此类攻击操作简单,攻击效果好,不过对 gwm.90apt.com 无效,不影响导航站,两个站点部署原理不同攻击溯源180.114.104.143 中国 江苏 无锡 电信60.255.166.233 中国 四川 成都 广电网223.74.118.98 中国 广东 东莞 移动110.249.201.203 中国 河北 石家庄 联通223.73.67.128 中国 广东 广州 移动18.167.42.190 中国 香港 Amazon数据中心223.160.203.197 中国 云南 广电网