搜索到

317

篇与

的结果

-

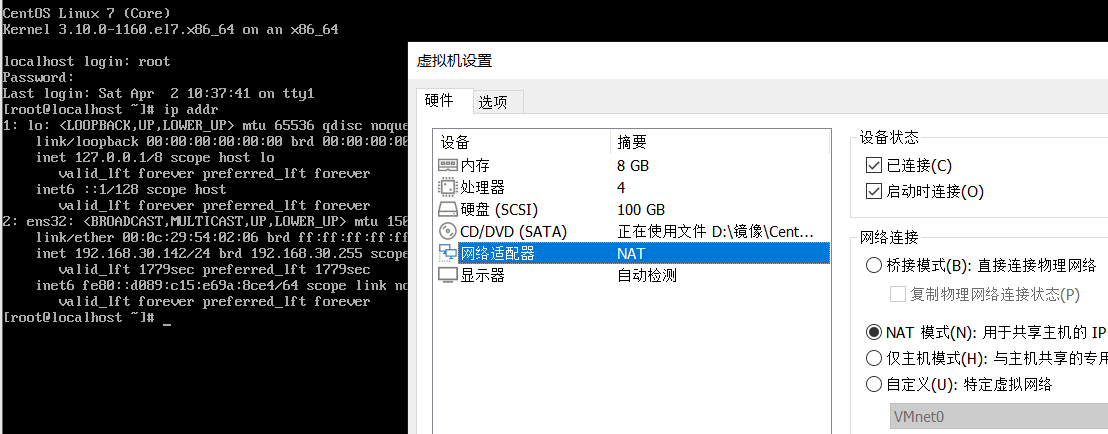

Centos7多网卡绑定bond快速实践 一、准备环境VMware软件、Centos7虚拟机二、添加网卡为虚拟机再添加两块网卡,查看网卡信息,可以看到有ens32、ens34、ens35三块网卡ip addr1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever inet6 ::1/128 scope host valid_lft forever preferred_lft forever 2: ens32: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 00:0c:29:54:02:06 brd ff:ff:ff:ff:ff:ff inet 192.168.30.142/24 brd 192.168.30.255 scope global noprefixroute dynamic ens32 valid_lft 1615sec preferred_lft 1615sec inet6 fe80::d089:c15:e69a:8ce4/64 scope link noprefixroute valid_lft forever preferred_lft forever 3: ens34: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 00:0c:29:54:02:1a brd ff:ff:ff:ff:ff:ff inet 192.168.30.143/24 brd 192.168.30.255 scope global noprefixroute dynamic ens34 valid_lft 1765sec preferred_lft 1765sec inet6 fe80::a4af:b843:9032:9dd3/64 scope link noprefixroute valid_lft forever preferred_lft forever 4: ens35: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 00:0c:29:54:02:10 brd ff:ff:ff:ff:ff:ff inet 192.168.30.141/24 brd 192.168.30.255 scope global noprefixroute dynamic ens35 valid_lft 1765sec preferred_lft 1765sec inet6 fe80::b7cf:76d7:23aa:63c2/64 scope link noprefixroute valid_lft forever preferred_lft forever查看网卡配置文件,可以看到添加网卡后,并没有生成对应的网卡文件ls /etc/sysconfig/network-scripts/ifcfg*/etc/sysconfig/network-scripts/ifcfg-ens32 /etc/sysconfig/network-scripts/ifcfg-lo可以为网卡生成配置文件,但在本文中不需要这样做nmcli connection add type ethernet con-name ens34 ifname ens34 autoconnect yes nmcli connection add type ethernet con-name ens35 ifname ens35 autoconnect yes再次查看网卡配置文件,生成成功ls /etc/sysconfig/network-scripts/ifcfg*/etc/sysconfig/network-scripts/ifcfg-ens32 /etc/sysconfig/network-scripts/ifcfg-ens35 /etc/sysconfig/network-scripts/ifcfg-ens34 /etc/sysconfig/network-scripts/ifcfg-lo三,选定网卡绑定模式多网卡一共有7种bond模式,这里直接选用mode=6 (balance-alb) Adaptive load balancing(适配器适应性负载均衡),该模式不需要交换机支持四、开始配置1、加载bonding模块,并设置开机启动[root@localhost ~]# lsmod | grep bonding [root@localhost ~]# modprobe bonding [root@localhost ~]# lsmod | grep bonding bonding 152979 0启用rc.local开机启动项chmod +x /etc/rc.d/rc.local在文件中写入modprobe bonding2、建立bond网口配置文件并进行配置/etc/sysconfig/network-scripts/ifcfg-bond0DEVICE=bond0 NAME=bond0 TYPE=Bond BONDING_MASTER=yes IPADDR=192.168.30.250 PREFIX=255.255.255.0 GATEWAY=192.168.30.2 DNS1=114.114.114.114 ONBOOT=yes BOOTPROTO=none BONDING_OPTS="mode=6 miimon=100"3、修改三块网卡的配置vi /etc/sysconfig/network-scripts/ifcfg-ens32DEVICE=ens32 ONBOOT=yes BOOTPROTO=none TYPE=Ethernet MASTER=bond0 SLAVE=yesvi /etc/sysconfig/network-scripts/ifcfg-ens34DEVICE=ens34 ONBOOT=yes BOOTPROTO=none TYPE=Ethernet MASTER=bond0 SLAVE=yesvi /etc/sysconfig/network-scripts/ifcfg-ens35DEVICE=ens35 ONBOOT=yes BOOTPROTO=none TYPE=Ethernet MASTER=bond0 SLAVE=yes4、重新加载网络配置注意:这一步会断网!nmcli connection reload && systemctl restart network.service使用新IP链接ssh五、验证绑定是否生效cat /proc/net/bonding/bond0Ethernet Channel Bonding Driver: v3.7.1 (April 27, 2011) Bonding Mode: adaptive load balancing Primary Slave: None Currently Active Slave: ens32 MII Status: up MII Polling Interval (ms): 100 Up Delay (ms): 0 Down Delay (ms): 0 Slave Interface: ens32 MII Status: up Speed: 1000 Mbps Duplex: full Link Failure Count: 0 Permanent HW addr: 00:0c:29:54:02:06 Slave queue ID: 0 Slave Interface: ens34 MII Status: up Speed: 1000 Mbps Duplex: full Link Failure Count: 0 Permanent HW addr: 00:0c:29:54:02:1a Slave queue ID: 0 Slave Interface: ens35 MII Status: up Speed: 1000 Mbps Duplex: full Link Failure Count: 0 Permanent HW addr: 00:0c:29:54:02:10 Slave queue ID: 0查看网卡状态ip addr1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever inet6 ::1/128 scope host valid_lft forever preferred_lft forever 2: ens32: <BROADCAST,MULTICAST,SLAVE,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master bond0 state UP group default qlen 1000 link/ether 00:0c:29:54:02:06 brd ff:ff:ff:ff:ff:ff 3: ens34: <BROADCAST,MULTICAST,SLAVE,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master bond0 state UP group default qlen 1000 link/ether 00:0c:29:54:02:1a brd ff:ff:ff:ff:ff:ff 4: ens35: <BROADCAST,MULTICAST,SLAVE,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master bond0 state UP group default qlen 1000 link/ether 00:0c:29:54:02:10 brd ff:ff:ff:ff:ff:ff 5: bond0: <BROADCAST,MULTICAST,MASTER,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000 link/ether 00:0c:29:54:02:06 brd ff:ff:ff:ff:ff:ff inet 192.168.30.250/24 brd 192.168.30.255 scope global bond0 valid_lft forever preferred_lft forever inet6 fe80::20c:29ff:fe54:206/64 scope link valid_lft forever preferred_lft forever查看接口带宽,带宽为3Gethtool bond0Settings for bond0: Supported ports: [ ] Supported link modes: Not reported Supported pause frame use: No Supports auto-negotiation: No Supported FEC modes: Not reported Advertised link modes: Not reported Advertised pause frame use: No Advertised auto-negotiation: No Advertised FEC modes: Not reported Speed: 3000Mb/s Duplex: Full Port: Other PHYAD: 0 Transceiver: internal Auto-negotiation: off Link detected: yes连续ping测试,并禁用第一个网卡,此时会丢一个包,网络依然正常运行来自 192.168.30.250 的回复: 字节=32 时间<1ms TTL=64 来自 192.168.30.250 的回复: 字节=32 时间<1ms TTL=64 来自 192.168.30.250 的回复: 字节=32 时间=1ms TTL=64 请求超时。 来自 192.168.30.250 的回复: 字节=32 时间=1ms TTL=64 来自 192.168.30.250 的回复: 字节=32 时间<1ms TTL=64完毕!

Centos7多网卡绑定bond快速实践 一、准备环境VMware软件、Centos7虚拟机二、添加网卡为虚拟机再添加两块网卡,查看网卡信息,可以看到有ens32、ens34、ens35三块网卡ip addr1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever inet6 ::1/128 scope host valid_lft forever preferred_lft forever 2: ens32: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 00:0c:29:54:02:06 brd ff:ff:ff:ff:ff:ff inet 192.168.30.142/24 brd 192.168.30.255 scope global noprefixroute dynamic ens32 valid_lft 1615sec preferred_lft 1615sec inet6 fe80::d089:c15:e69a:8ce4/64 scope link noprefixroute valid_lft forever preferred_lft forever 3: ens34: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 00:0c:29:54:02:1a brd ff:ff:ff:ff:ff:ff inet 192.168.30.143/24 brd 192.168.30.255 scope global noprefixroute dynamic ens34 valid_lft 1765sec preferred_lft 1765sec inet6 fe80::a4af:b843:9032:9dd3/64 scope link noprefixroute valid_lft forever preferred_lft forever 4: ens35: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 00:0c:29:54:02:10 brd ff:ff:ff:ff:ff:ff inet 192.168.30.141/24 brd 192.168.30.255 scope global noprefixroute dynamic ens35 valid_lft 1765sec preferred_lft 1765sec inet6 fe80::b7cf:76d7:23aa:63c2/64 scope link noprefixroute valid_lft forever preferred_lft forever查看网卡配置文件,可以看到添加网卡后,并没有生成对应的网卡文件ls /etc/sysconfig/network-scripts/ifcfg*/etc/sysconfig/network-scripts/ifcfg-ens32 /etc/sysconfig/network-scripts/ifcfg-lo可以为网卡生成配置文件,但在本文中不需要这样做nmcli connection add type ethernet con-name ens34 ifname ens34 autoconnect yes nmcli connection add type ethernet con-name ens35 ifname ens35 autoconnect yes再次查看网卡配置文件,生成成功ls /etc/sysconfig/network-scripts/ifcfg*/etc/sysconfig/network-scripts/ifcfg-ens32 /etc/sysconfig/network-scripts/ifcfg-ens35 /etc/sysconfig/network-scripts/ifcfg-ens34 /etc/sysconfig/network-scripts/ifcfg-lo三,选定网卡绑定模式多网卡一共有7种bond模式,这里直接选用mode=6 (balance-alb) Adaptive load balancing(适配器适应性负载均衡),该模式不需要交换机支持四、开始配置1、加载bonding模块,并设置开机启动[root@localhost ~]# lsmod | grep bonding [root@localhost ~]# modprobe bonding [root@localhost ~]# lsmod | grep bonding bonding 152979 0启用rc.local开机启动项chmod +x /etc/rc.d/rc.local在文件中写入modprobe bonding2、建立bond网口配置文件并进行配置/etc/sysconfig/network-scripts/ifcfg-bond0DEVICE=bond0 NAME=bond0 TYPE=Bond BONDING_MASTER=yes IPADDR=192.168.30.250 PREFIX=255.255.255.0 GATEWAY=192.168.30.2 DNS1=114.114.114.114 ONBOOT=yes BOOTPROTO=none BONDING_OPTS="mode=6 miimon=100"3、修改三块网卡的配置vi /etc/sysconfig/network-scripts/ifcfg-ens32DEVICE=ens32 ONBOOT=yes BOOTPROTO=none TYPE=Ethernet MASTER=bond0 SLAVE=yesvi /etc/sysconfig/network-scripts/ifcfg-ens34DEVICE=ens34 ONBOOT=yes BOOTPROTO=none TYPE=Ethernet MASTER=bond0 SLAVE=yesvi /etc/sysconfig/network-scripts/ifcfg-ens35DEVICE=ens35 ONBOOT=yes BOOTPROTO=none TYPE=Ethernet MASTER=bond0 SLAVE=yes4、重新加载网络配置注意:这一步会断网!nmcli connection reload && systemctl restart network.service使用新IP链接ssh五、验证绑定是否生效cat /proc/net/bonding/bond0Ethernet Channel Bonding Driver: v3.7.1 (April 27, 2011) Bonding Mode: adaptive load balancing Primary Slave: None Currently Active Slave: ens32 MII Status: up MII Polling Interval (ms): 100 Up Delay (ms): 0 Down Delay (ms): 0 Slave Interface: ens32 MII Status: up Speed: 1000 Mbps Duplex: full Link Failure Count: 0 Permanent HW addr: 00:0c:29:54:02:06 Slave queue ID: 0 Slave Interface: ens34 MII Status: up Speed: 1000 Mbps Duplex: full Link Failure Count: 0 Permanent HW addr: 00:0c:29:54:02:1a Slave queue ID: 0 Slave Interface: ens35 MII Status: up Speed: 1000 Mbps Duplex: full Link Failure Count: 0 Permanent HW addr: 00:0c:29:54:02:10 Slave queue ID: 0查看网卡状态ip addr1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever inet6 ::1/128 scope host valid_lft forever preferred_lft forever 2: ens32: <BROADCAST,MULTICAST,SLAVE,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master bond0 state UP group default qlen 1000 link/ether 00:0c:29:54:02:06 brd ff:ff:ff:ff:ff:ff 3: ens34: <BROADCAST,MULTICAST,SLAVE,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master bond0 state UP group default qlen 1000 link/ether 00:0c:29:54:02:1a brd ff:ff:ff:ff:ff:ff 4: ens35: <BROADCAST,MULTICAST,SLAVE,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master bond0 state UP group default qlen 1000 link/ether 00:0c:29:54:02:10 brd ff:ff:ff:ff:ff:ff 5: bond0: <BROADCAST,MULTICAST,MASTER,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000 link/ether 00:0c:29:54:02:06 brd ff:ff:ff:ff:ff:ff inet 192.168.30.250/24 brd 192.168.30.255 scope global bond0 valid_lft forever preferred_lft forever inet6 fe80::20c:29ff:fe54:206/64 scope link valid_lft forever preferred_lft forever查看接口带宽,带宽为3Gethtool bond0Settings for bond0: Supported ports: [ ] Supported link modes: Not reported Supported pause frame use: No Supports auto-negotiation: No Supported FEC modes: Not reported Advertised link modes: Not reported Advertised pause frame use: No Advertised auto-negotiation: No Advertised FEC modes: Not reported Speed: 3000Mb/s Duplex: Full Port: Other PHYAD: 0 Transceiver: internal Auto-negotiation: off Link detected: yes连续ping测试,并禁用第一个网卡,此时会丢一个包,网络依然正常运行来自 192.168.30.250 的回复: 字节=32 时间<1ms TTL=64 来自 192.168.30.250 的回复: 字节=32 时间<1ms TTL=64 来自 192.168.30.250 的回复: 字节=32 时间=1ms TTL=64 请求超时。 来自 192.168.30.250 的回复: 字节=32 时间=1ms TTL=64 来自 192.168.30.250 的回复: 字节=32 时间<1ms TTL=64完毕! -

ActiveMQ高可用集群部署方案 一、环境准备使用vm虚拟机安装两台centos7虚拟机,IP分别为192.168.30.139和140注意防火墙问题,实验环境可选择关闭防火墙systemctl stop firewalld systemctl disable firewalld二、软件准备1、安装jdk8查询yum库中java版本yum list java*需要安装java-1.8.0-openjdk.x86_64和java-1.8.0-openjdk-devel.x86_64 yum install java-1.8.0-openjdk.x86_64 java-1.8.0-openjdk-devel.x86_64 安装完成,查看java版本java -versionopenjdk version "1.8.0_322" OpenJDK Runtime Environment (build 1.8.0_322-b06) OpenJDK 64-Bit Server VM (build 25.322-b06, mixed mode)2、安装ActiveMQ当前官网ActiveMQ版本有两个,ActiveMQ 5.17.0和 5.16.4,其支持的功能和环境不同,我这里使用5.16.4下载并上传到两台服务器https://activemq.apache.org/components/classic/download/解压缩tar xvzf apache-activemq-5.16.4-bin.tar.gz3、单机测试ActiveMQ编辑 ./apache-activemq-5.16.4/conf/jetty.xml将<property name="host" value="127.0.0.1"/>改为<property name="host" value="0.0.0.0"/>启动服务./apache-activemq-5.16.4/bin/activemq start登录web平台,账号密码adminhttp://192.168.30.140:8161/三、部署Master-Slave模式使用Shared Filesystem Master-Slave KahaDB文件锁方式规划如下,仅以openwire举例,其他服务如MQTT其实道理完全相同节点IPopenwireadmin端口mq1192.168.30.139616168161mq2192.168.30.139616178162mq3192.168.30.139616188163mq4192.168.30.140616198164mq5192.168.30.140616208165mq6192.168.30.140616218166注意:Master-Slave模式是在一台机器上运行三个程序提供提供3选1的可用性,因此只在192.168.30.159上配置在/usr/local目录下创建mqcluster目录,然后在该目录中创建mq1,mq2,mq3的文件夹mkdir /usr/local/mqcluster/mq1 -p mkdir /usr/local/mqcluster/mq2 -p mkdir /usr/local/mqcluster/mq3 -p将ActiveMQ安装包放入上面三个目录中cp -r ./apache-activemq-5.16.4/* /usr/local/mqcluster/mq1 cp -r ./apache-activemq-5.16.4/* /usr/local/mqcluster/mq2 cp -r ./apache-activemq-5.16.4/* /usr/local/mqcluster/mq3配置brokernamevi /usr/local/mqcluster/mq1/conf/activemq.xml vi /usr/local/mqcluster/mq2/conf/activemq.xml vi /usr/local/mqcluster/mq3/conf/activemq.xml将<broker xmlns="http://activemq.apache.org/schema/core" brokerName="localhost" dataDirectory="${activemq.data}">修改为<broker xmlns="http://activemq.apache.org/schema/core" brokerName="brokerA" dataDirectory="${activemq.data}">持久化配置采用KahaDB文件锁方式,让三个服务共用一个KahaDB文件,当主服务崩溃后,备用服务会自动运行。vi /usr/local/mqcluster/mq1/conf/activemq.xml vi /usr/local/mqcluster/mq2/conf/activemq.xml vi /usr/local/mqcluster/mq3/conf/activemq.xml将<kahaDB directory="${activemq.data}/kahadb"/>修改为<kahaDB directory="/usr/local/mqcluster/mq1/data/kahadb"/>修改openwire端口vi /usr/local/mqcluster/mq1/conf/activemq.xml vi /usr/local/mqcluster/mq2/conf/activemq.xml vi /usr/local/mqcluster/mq3/conf/activemq.xml将<transportConnector name="openwire" uri="tcp://0.0.0.0:61616?maximumConnections=1000&wireFormat.maxFrameSize=104857600"/>分别改为<transportConnector name="openwire" uri="tcp://0.0.0.0:61616?maximumConnections=1000&wireFormat.maxFrameSize=104857600"/> <transportConnector name="openwire" uri="tcp://0.0.0.0:61617?maximumConnections=1000&wireFormat.maxFrameSize=104857600"/> <transportConnector name="openwire" uri="tcp://0.0.0.0:61618?maximumConnections=1000&wireFormat.maxFrameSize=104857600"/>注意:该行下面几列如mqtt、ws等原理相同,如果使用需要保证端口不重复,如果不使用请删除!修改Jetty端口,即web服务端口vi /usr/local/mqcluster/mq1/conf/jetty.xml vi /usr/local/mqcluster/mq2/conf/jetty.xml vi /usr/local/mqcluster/mq3/conf/jetty.xml将 <property name="host" value="127.0.0.1"/> <property name="port" value="8161"/>分别改为 <property name="host" value="0.0.0.0"/> <property name="port" value="8161"/> <property name="host" value="0.0.0.0"/> <property name="port" value="8162"/> <property name="host" value="0.0.0.0"/> <property name="port" value="8163"/>启动集群/usr/local/mqcluster/mq1/bin/activemq start /usr/local/mqcluster/mq2/bin/activemq start /usr/local/mqcluster/mq3/bin/activemq start测试集群是否生效第一种方式:通过web端口,同时只有一个端口能够访问,如mq1能够访问,通过/usr/local/mqcluster/mq1/bin/activemq stop后,mq2和mq3中会选出一个继续提供端口访问。http://192.168.30.139:8161/ http://192.168.30.139:8162/ http://192.168.30.139:8163/第二种方式:查看日志,cat /usr/local/mqcluster/mq1/data/activemq.log cat /usr/local/mqcluster/mq2/data/activemq.log cat /usr/local/mqcluster/mq3/data/activemq.log此时主服务器的日志为2022-04-09 08:03:40,021 | INFO | ActiveMQ Jolokia REST API available at http://0.0.0.0:8161/api/jolokia/ | org.apache.activemq.web.WebConsoleStarter | main备用服务器日志为2022-04-09 08:06:01,001 | INFO | Database /usr/local/mqcluster/mq1/data/kahadb/lock is locked by another server. This broker is now in slave mode waiting a lock to be acquired | org.apache.activemq.store.SharedFileLocker | main四、配置Broker-Cluster集群准备工作:将第二台服务器按Master-Slave模式搭建完,注意搭建的是192.168.30.140上的mq4、mq5、mq6配置Broker-Cluster集群,使两组Master-Slave能够负载均衡只修改192.168.30.139即brokerA组vi /usr/local/mqcluster/mq1/conf/activemq.xml vi /usr/local/mqcluster/mq2/conf/activemq.xml vi /usr/local/mqcluster/mq3/conf/activemq.xml在persistenceAdapter标签前配置<networkConnectors> <networkConnector name="brokerB" uri="static:(tcp://192.168.30.140:61619,tcp://192.168.30.140:61620,tcp://192.168.30.140:61621)" duplex="true" /> </networkConnectors>重新启动所有节点即完成配置,配置开机启动和进程守护等内容本文不再赘述。至此,ActiveMQ高可用+负载均衡集群搭建完毕。

ActiveMQ高可用集群部署方案 一、环境准备使用vm虚拟机安装两台centos7虚拟机,IP分别为192.168.30.139和140注意防火墙问题,实验环境可选择关闭防火墙systemctl stop firewalld systemctl disable firewalld二、软件准备1、安装jdk8查询yum库中java版本yum list java*需要安装java-1.8.0-openjdk.x86_64和java-1.8.0-openjdk-devel.x86_64 yum install java-1.8.0-openjdk.x86_64 java-1.8.0-openjdk-devel.x86_64 安装完成,查看java版本java -versionopenjdk version "1.8.0_322" OpenJDK Runtime Environment (build 1.8.0_322-b06) OpenJDK 64-Bit Server VM (build 25.322-b06, mixed mode)2、安装ActiveMQ当前官网ActiveMQ版本有两个,ActiveMQ 5.17.0和 5.16.4,其支持的功能和环境不同,我这里使用5.16.4下载并上传到两台服务器https://activemq.apache.org/components/classic/download/解压缩tar xvzf apache-activemq-5.16.4-bin.tar.gz3、单机测试ActiveMQ编辑 ./apache-activemq-5.16.4/conf/jetty.xml将<property name="host" value="127.0.0.1"/>改为<property name="host" value="0.0.0.0"/>启动服务./apache-activemq-5.16.4/bin/activemq start登录web平台,账号密码adminhttp://192.168.30.140:8161/三、部署Master-Slave模式使用Shared Filesystem Master-Slave KahaDB文件锁方式规划如下,仅以openwire举例,其他服务如MQTT其实道理完全相同节点IPopenwireadmin端口mq1192.168.30.139616168161mq2192.168.30.139616178162mq3192.168.30.139616188163mq4192.168.30.140616198164mq5192.168.30.140616208165mq6192.168.30.140616218166注意:Master-Slave模式是在一台机器上运行三个程序提供提供3选1的可用性,因此只在192.168.30.159上配置在/usr/local目录下创建mqcluster目录,然后在该目录中创建mq1,mq2,mq3的文件夹mkdir /usr/local/mqcluster/mq1 -p mkdir /usr/local/mqcluster/mq2 -p mkdir /usr/local/mqcluster/mq3 -p将ActiveMQ安装包放入上面三个目录中cp -r ./apache-activemq-5.16.4/* /usr/local/mqcluster/mq1 cp -r ./apache-activemq-5.16.4/* /usr/local/mqcluster/mq2 cp -r ./apache-activemq-5.16.4/* /usr/local/mqcluster/mq3配置brokernamevi /usr/local/mqcluster/mq1/conf/activemq.xml vi /usr/local/mqcluster/mq2/conf/activemq.xml vi /usr/local/mqcluster/mq3/conf/activemq.xml将<broker xmlns="http://activemq.apache.org/schema/core" brokerName="localhost" dataDirectory="${activemq.data}">修改为<broker xmlns="http://activemq.apache.org/schema/core" brokerName="brokerA" dataDirectory="${activemq.data}">持久化配置采用KahaDB文件锁方式,让三个服务共用一个KahaDB文件,当主服务崩溃后,备用服务会自动运行。vi /usr/local/mqcluster/mq1/conf/activemq.xml vi /usr/local/mqcluster/mq2/conf/activemq.xml vi /usr/local/mqcluster/mq3/conf/activemq.xml将<kahaDB directory="${activemq.data}/kahadb"/>修改为<kahaDB directory="/usr/local/mqcluster/mq1/data/kahadb"/>修改openwire端口vi /usr/local/mqcluster/mq1/conf/activemq.xml vi /usr/local/mqcluster/mq2/conf/activemq.xml vi /usr/local/mqcluster/mq3/conf/activemq.xml将<transportConnector name="openwire" uri="tcp://0.0.0.0:61616?maximumConnections=1000&wireFormat.maxFrameSize=104857600"/>分别改为<transportConnector name="openwire" uri="tcp://0.0.0.0:61616?maximumConnections=1000&wireFormat.maxFrameSize=104857600"/> <transportConnector name="openwire" uri="tcp://0.0.0.0:61617?maximumConnections=1000&wireFormat.maxFrameSize=104857600"/> <transportConnector name="openwire" uri="tcp://0.0.0.0:61618?maximumConnections=1000&wireFormat.maxFrameSize=104857600"/>注意:该行下面几列如mqtt、ws等原理相同,如果使用需要保证端口不重复,如果不使用请删除!修改Jetty端口,即web服务端口vi /usr/local/mqcluster/mq1/conf/jetty.xml vi /usr/local/mqcluster/mq2/conf/jetty.xml vi /usr/local/mqcluster/mq3/conf/jetty.xml将 <property name="host" value="127.0.0.1"/> <property name="port" value="8161"/>分别改为 <property name="host" value="0.0.0.0"/> <property name="port" value="8161"/> <property name="host" value="0.0.0.0"/> <property name="port" value="8162"/> <property name="host" value="0.0.0.0"/> <property name="port" value="8163"/>启动集群/usr/local/mqcluster/mq1/bin/activemq start /usr/local/mqcluster/mq2/bin/activemq start /usr/local/mqcluster/mq3/bin/activemq start测试集群是否生效第一种方式:通过web端口,同时只有一个端口能够访问,如mq1能够访问,通过/usr/local/mqcluster/mq1/bin/activemq stop后,mq2和mq3中会选出一个继续提供端口访问。http://192.168.30.139:8161/ http://192.168.30.139:8162/ http://192.168.30.139:8163/第二种方式:查看日志,cat /usr/local/mqcluster/mq1/data/activemq.log cat /usr/local/mqcluster/mq2/data/activemq.log cat /usr/local/mqcluster/mq3/data/activemq.log此时主服务器的日志为2022-04-09 08:03:40,021 | INFO | ActiveMQ Jolokia REST API available at http://0.0.0.0:8161/api/jolokia/ | org.apache.activemq.web.WebConsoleStarter | main备用服务器日志为2022-04-09 08:06:01,001 | INFO | Database /usr/local/mqcluster/mq1/data/kahadb/lock is locked by another server. This broker is now in slave mode waiting a lock to be acquired | org.apache.activemq.store.SharedFileLocker | main四、配置Broker-Cluster集群准备工作:将第二台服务器按Master-Slave模式搭建完,注意搭建的是192.168.30.140上的mq4、mq5、mq6配置Broker-Cluster集群,使两组Master-Slave能够负载均衡只修改192.168.30.139即brokerA组vi /usr/local/mqcluster/mq1/conf/activemq.xml vi /usr/local/mqcluster/mq2/conf/activemq.xml vi /usr/local/mqcluster/mq3/conf/activemq.xml在persistenceAdapter标签前配置<networkConnectors> <networkConnector name="brokerB" uri="static:(tcp://192.168.30.140:61619,tcp://192.168.30.140:61620,tcp://192.168.30.140:61621)" duplex="true" /> </networkConnectors>重新启动所有节点即完成配置,配置开机启动和进程守护等内容本文不再赘述。至此,ActiveMQ高可用+负载均衡集群搭建完毕。 -

centos7飞速搭建zabbix5.0并添加windows、linux监控、企业微信报警 {lamp/}已弃用,请查看最新alma8+zabbix6 https://90apt.com/2982{lamp/}一、环境zabbix所在服务器系统为centos7,监控的客户端为windows2016和centos7。二、安装zabbix官方安装帮助页面https://www.zabbix.com/cn/download1、关闭selinux临时 setenforce 0 永久 /etc/selinux/configSELINUX=disabled2、配置zabbix yum源rpm -Uvh https://repo.zabbix.com/zabbix/5.0/rhel/7/x86_64/zabbix-release-5.0-1.el7.noarch.rpm yum clean all3、安装zabbix服务端和zabbix监控端yum install zabbix-server-mysql zabbix-agent4、安装zabbix前端启用scl软件源yum install centos-release-scl编辑文件 /etc/yum.repos.d/zabbix.repo 启用源[zabbix-frontend] ... enabled=1 ...5、安装zabbix前端yum install zabbix-web-mysql-scl zabbix-apache-conf-scl6、安装数据库配置mariabd源/etc/yum.repos.d/MariaDB.repo[mariadb] name = MariaDB baseurl=https://mirrors.aliyun.com/mariadb/yum/10.2/centos7-amd64 gpgkey=https://mirrors.aliyun.com/mariadb/yum/RPM-GPG-KEY-MariaDB gpgcheck=1yum -y install MariaDB-server MariaDB-client systemctl start mariadb #启动服务 systemctl enable mariadb #设置开机启动7、进行MariaDB的相关简单配置mysql_secure_installation首先是设置密码,会提示先输入密码Enter current password for root (enter for none):<–初次运行直接回车 设置密码 Set root password? [Y/n] <– 是否设置root用户密码,输入y并回车或直接回车 New password: <– 设置root用户的密码 Re-enter new password: <– 再输入一次你设置的密码 其他配置 Remove anonymous users? [Y/n] <– 是否删除匿名用户,回车 Disallow root login remotely? [Y/n] <–是否禁止root远程登录,回车, Remove test database and access to it? [Y/n] <– 是否删除test数据库,回车 Reload privilege tables now? [Y/n] <– 是否重新加载权限表,回车8、创建数据库mysql -uroot -pmariadb> create database zabbix character set utf8 collate utf8_bin; mariadb> create user zabbix@localhost identified by 'password123'; mariadb> grant all privileges on zabbix.* to zabbix@localhost; mariadb> quit;导入初始架构和数据,系统将提示您输入新创建的密码zcat /usr/share/doc/zabbix-server-mysql*/create.sql.gz | mysql -uzabbix -p zabbix9、配置数据库密码编辑配置文件 /etc/zabbix/zabbix_server.confDBPassword=password12310、配置PHP时区编辑配置文件 /etc/opt/rh/rh-php72/php-fpm.d/zabbix.confphp_value[date.timezone] = Asia/Shanghai11、启动并设置开机启动systemctl restart zabbix-server zabbix-agent httpd rh-php72-php-fpm systemctl enable zabbix-server zabbix-agent httpd rh-php72-php-fpm12、防火墙开放端口 firewall-cmd --add-port=80/tcp --permanent firewall-cmd --permanent --add-port=10050-10051/tcp firewall-cmd --reload firewall-cmd --list-ports firewall-cmd --list-services三、前端配置1、连接到新安装的Zabbix前端: http://server_ip/zabbix环境检查连接数据库zabbix服务器监听端口确认信息安装完成2、登录默认账号密码 Admin zabbix软件首页设置中文 Administration - Users - Admin修改为中文,别忘了修改密码四、安装windows agenthttps://www.zabbix.com/cn/download_agents在客户机中安装填入服务器地址,安装完成在zabbix平台添加主机监控创建主机 配置 - 主机 - 创建主机选择群组,输入客户端IP,添加关联监控模板zabbix官方windows监控模板,点击更新稍等一分钟,就会显示zbx在线查看主机最新数据 监测 - 主机 - 最新数据五、安装centos7 linux agent1、关闭selinux关闭selinux临时 setenforce 0永久 /etc/selinux/configSELINUX=disabled2、打开防火墙端口,agent端口为10050firewall-cmd --add-port=10050/tcp --permanent firewall-cmd --reload firewall-cmd --list-ports firewall-cmd --list-services3.安装zabbixrpm -ivh https://repo.zabbix.com/zabbix/5.0/rhel/7/x86_64/zabbix-agent-5.0.21-1.el7.x86_64.rpm4.修改zabbix agent配置/etc/zabbix/zabbix_agentd.confServer=zabbixIP ServerActive=zabbixIP Hostname=本机名字5.启动并开机启动systemctl start zabbix-agent systemctl enable zabbix-agent6.在zabbix平台添加主机并关联linux模板,查看数据六、linux批量自动上线zabbix-agent1、zabbix配置自动注册注意,自动注册即客户端主动连接服务器,所以服务器除了web平台的80端口外,还需要开放TCP10051端口firewall-cmd --permanent --add-port=10050-10051/tcp firewall-cmd --reload firewall-cmd --list-ports平台 - 配置 - 动作 - Autoregistration actions自动注册创建动作元数据中的 Linux 为下方脚本里的 HostMetadata=Linux 严格区分大小写操作添加主机添加主机群组关联模板启用动作即可2、客户主机修改主机名使用自动注册,那么客户端的名字就非常重要了,更改可以方便识别的主机名hostnamectl set-hostname 新主机名3、客户端放置并执行自动脚本,也可配置批量远程执行,大规模上线客户端,此脚本支持centos7/8上传服务器,添加执行权限,执行chmod +x ./centos-zabbix-agent-install.sh./centos-zabbix-agent-install.sh脚本报 zabbix agent正在运行 即为正常 #/bin/bash echo "关闭selinux" sed -i '/SELINUX/s/enforcing/disabled/' /etc/selinux/config setenforce 0 #yum clean all echo "下载zabbix-agent" OSVERSION=`cat /etc/redhat-release |awk -F "release " '{print $2}'|awk -F "." '{print $1}'` #rpm -ivh https://repo.zabbix.com/zabbix/5.0/rhel/$OSVERSION/x86_64/zabbix-agent-5.0.21-1.el$OSVERSION.x86_64.rpm rpm -Uvh https://repo.zabbix.com/zabbix/5.0/rhel/$OSVERSION/x86_64/zabbix-release-5.0-1.el$OSVERSION.noarch.rpm yum clean all yum install zabbix-agent -y echo "修改zabbix-agent配置文件" ipaddr=$(ip a show |grep ens|grep inet |awk '{print $2}'|awk -F '/' '{print $1}') zabbix_server='192.168.30.130' hostname=$(hostname) sed -i "s/^Server=127.0.0.1/Server=${zabbix_server}/g" /etc/zabbix/zabbix_agentd.conf sed -i "s/^ServerActive=127.0.0.1/ServerActive=${zabbix_server}/g" /etc/zabbix/zabbix_agentd.conf sed -i "s/Hostname=Zabbix server/Hostname=${hostname}/g" /etc/zabbix/zabbix_agentd.conf sed -i "s/# HostMetadata=/HostMetadata=Linux/g" /etc/zabbix/zabbix_agentd.conf echo "防火墙放行zabbix-agent端口" firewall-cmd --permanent --add-port=10050-10051/tcp firewall-cmd --reload echo "启动zabbix-agent服务" systemctl start zabbix-agent && systemctl enable zabbix-agent zabbixagentpid=`ps -ef |grep zabbix_agentd|grep -w 'zabbix_agentd'|grep -v 'grep'|awk '{print $2}'` if [ "$zabbixagentpid" ];then echo "zabbix agent 正在运行 " else echo "zabbix agent 安装失败!!!" fi 4、平台查看上线情况已自动上线七、总结快速简单,你学会了吗前言:通过企业微信小程序,实现zabbix自动注册和zabbix告警的微信消息推送。一、整体架构1、企业微信 - 创建zabbix机器人应用 - 取得企业微信ID、应用Agentld和Secret2、编写zabbix机器人推送脚本,测试脚本3、添加报警媒介4、配置Trigger actions触发动作,启用消息推送管理员,填写要发送的信息5、配置Autoregistration actions自动注册,填写要发送的信息6、进行测试二、注册或使用已有的企业微信,查询企业微信ID1、在企业微信 - 我的企业 - 企业信息 - 企业ID2、创建zabbix机器人应用企业微信后台 - 应用管理 - 应用 - 创建应用3、查看Agentld和Secret三、编写zabbix机器人脚本准备 工作yum -y install epel-release yum -y install python-pip pip install requests查询脚本存放位置cat /etc/zabbix/zabbix_server.conf | grep AlertScript可以看到脚本存放在/usr/lib/zabbix/alertscripts目录中编写脚本 weixin.py并放入上面的目录 ,填入上面获得的三个值 #!/usr/bin/env python #-*- coding: utf-8 -*- import requests import sys import os import json import logging logging . basicConfig ( level = logging . DEBUG , format = ' %(asctime)s , %(filename)s , %(levelname)s , %(message)s ' , datefmt = ' %a , %d %b %Y %H:%M:%S' , filename = os . path . join ( '/tmp' , 'weixin.log' ), filemode = 'a' ) corpid = 'ww36e' appsecret = '5yFNqeTjrr3I' agentid = 1000002 token_url = 'https://qyapi.weixin.qq.com/cgi-bin/gettoken?corpid=' + corpid + '&corpsecret=' + appsecret req = requests . get ( token_url ) accesstoken = req . json ()[ 'access_token' ] msgsend_url = 'https://qyapi.weixin.qq.com/cgi-bin/message/send?access_token=' + accesstoken touser = sys . argv [ 1 ] subject = sys . argv [ 2 ] #toparty='3|4|5|6' message = sys . argv [ 2 ] + " \n\n " + sys . argv [ 3 ] params ={ "touser" : touser , # "toparty": toparty, "msgtype" : "text" , "agentid" : agentid , "text" : { "content" : message }, "safe" : 0 } req = requests . post ( msgsend_url , data = json . dumps ( params )) logging . info ( 'sendto:' + touser + ';;subject:' + subject + ';;message:' + message ) 赋予执行权限chmod +x /usr/lib/zabbix/alertscripts/weixin.py创建日志文件touch /tmp/weixin.logchown zabbix:zabbix /tmp/weixin.log测试脚本,用户名为企业微信通讯录中的用户名,一般为拼音全拼,严格区分大小写!/usr/lib/zabbix/alertscripts/weixin.py 用户名 '标题' '测试成功'此时企业微信可以收到zaabix应用发来的信息。四、添加报警媒介,测试媒介zabbix后台 - 管理 - 报警媒介类型名称 weixin类型 脚本脚本名称 weixin.py脚本参数:{ALERT.SENDTO}{ALERT.SUBJECT}{ALERT.MESSAGE}五、配置Trigger actions触发动作,启用消息推送管理员,填写要发送的信息配置 - 动作 Trigger actions - 创建动作在 动作 中填写名称在 操作 中编辑操作和恢复操作1、操作发送消息zabbix管理员组仅发送到微信custom message主题:服务器报警消息:告警主机:{HOST.NAME}告警地址:{HOST.IP}监控项目:{ITEM.NAME}监控取值:{ITEM.LASTVALUE}告警等级:{TRIGGER.SEVERITY}当前状态:{TRIGGER.STATUS}告警信息:{TRIGGER.NAME}告警时间:{EVENT.DATE} {EVENT.TIME}事件ID:{EVENT.ID}2、恢复操作通知所有参与者custom message主题:服务器已恢复消息:告警主机:{HOST.NAME}告警地址:{HOST.IP}监控项目:{ITEM.NAME}监控取值:{ITEM.LASTVALUE}告警等级:{TRIGGER.SEVERITY}当前状态:{TRIGGER.STATUS}告警信息:{TRIGGER.NAME}告警时间:{EVENT.DATE} {EVENT.TIME}事件ID:{EVENT.ID}六、配置Autoregistration actions自动注册,填写要发送的信息在Autoregistration actions自动注册中发送消息zabbix管理员组仅送到weixinCustom message主题:Linux主机自动注册到zabbix服务器消息:主机名:{HOST.HOST}主机IP:{HOST.IP}Agent端口:{HOST.PORT}七、进行测试新linux上线微信收到提示linux重启微信收到提示八、解决zabbix网页中文乱码问题,替换字体yum -y install google-noto-sans-simplified-chinese-fonts.noarch cp /usr/share/fonts/google-noto/NotoSansSC-Regular.otf /usr/share/fonts/dejavu/DejaVuSans.ttf九、总结很简单的啦

centos7飞速搭建zabbix5.0并添加windows、linux监控、企业微信报警 {lamp/}已弃用,请查看最新alma8+zabbix6 https://90apt.com/2982{lamp/}一、环境zabbix所在服务器系统为centos7,监控的客户端为windows2016和centos7。二、安装zabbix官方安装帮助页面https://www.zabbix.com/cn/download1、关闭selinux临时 setenforce 0 永久 /etc/selinux/configSELINUX=disabled2、配置zabbix yum源rpm -Uvh https://repo.zabbix.com/zabbix/5.0/rhel/7/x86_64/zabbix-release-5.0-1.el7.noarch.rpm yum clean all3、安装zabbix服务端和zabbix监控端yum install zabbix-server-mysql zabbix-agent4、安装zabbix前端启用scl软件源yum install centos-release-scl编辑文件 /etc/yum.repos.d/zabbix.repo 启用源[zabbix-frontend] ... enabled=1 ...5、安装zabbix前端yum install zabbix-web-mysql-scl zabbix-apache-conf-scl6、安装数据库配置mariabd源/etc/yum.repos.d/MariaDB.repo[mariadb] name = MariaDB baseurl=https://mirrors.aliyun.com/mariadb/yum/10.2/centos7-amd64 gpgkey=https://mirrors.aliyun.com/mariadb/yum/RPM-GPG-KEY-MariaDB gpgcheck=1yum -y install MariaDB-server MariaDB-client systemctl start mariadb #启动服务 systemctl enable mariadb #设置开机启动7、进行MariaDB的相关简单配置mysql_secure_installation首先是设置密码,会提示先输入密码Enter current password for root (enter for none):<–初次运行直接回车 设置密码 Set root password? [Y/n] <– 是否设置root用户密码,输入y并回车或直接回车 New password: <– 设置root用户的密码 Re-enter new password: <– 再输入一次你设置的密码 其他配置 Remove anonymous users? [Y/n] <– 是否删除匿名用户,回车 Disallow root login remotely? [Y/n] <–是否禁止root远程登录,回车, Remove test database and access to it? [Y/n] <– 是否删除test数据库,回车 Reload privilege tables now? [Y/n] <– 是否重新加载权限表,回车8、创建数据库mysql -uroot -pmariadb> create database zabbix character set utf8 collate utf8_bin; mariadb> create user zabbix@localhost identified by 'password123'; mariadb> grant all privileges on zabbix.* to zabbix@localhost; mariadb> quit;导入初始架构和数据,系统将提示您输入新创建的密码zcat /usr/share/doc/zabbix-server-mysql*/create.sql.gz | mysql -uzabbix -p zabbix9、配置数据库密码编辑配置文件 /etc/zabbix/zabbix_server.confDBPassword=password12310、配置PHP时区编辑配置文件 /etc/opt/rh/rh-php72/php-fpm.d/zabbix.confphp_value[date.timezone] = Asia/Shanghai11、启动并设置开机启动systemctl restart zabbix-server zabbix-agent httpd rh-php72-php-fpm systemctl enable zabbix-server zabbix-agent httpd rh-php72-php-fpm12、防火墙开放端口 firewall-cmd --add-port=80/tcp --permanent firewall-cmd --permanent --add-port=10050-10051/tcp firewall-cmd --reload firewall-cmd --list-ports firewall-cmd --list-services三、前端配置1、连接到新安装的Zabbix前端: http://server_ip/zabbix环境检查连接数据库zabbix服务器监听端口确认信息安装完成2、登录默认账号密码 Admin zabbix软件首页设置中文 Administration - Users - Admin修改为中文,别忘了修改密码四、安装windows agenthttps://www.zabbix.com/cn/download_agents在客户机中安装填入服务器地址,安装完成在zabbix平台添加主机监控创建主机 配置 - 主机 - 创建主机选择群组,输入客户端IP,添加关联监控模板zabbix官方windows监控模板,点击更新稍等一分钟,就会显示zbx在线查看主机最新数据 监测 - 主机 - 最新数据五、安装centos7 linux agent1、关闭selinux关闭selinux临时 setenforce 0永久 /etc/selinux/configSELINUX=disabled2、打开防火墙端口,agent端口为10050firewall-cmd --add-port=10050/tcp --permanent firewall-cmd --reload firewall-cmd --list-ports firewall-cmd --list-services3.安装zabbixrpm -ivh https://repo.zabbix.com/zabbix/5.0/rhel/7/x86_64/zabbix-agent-5.0.21-1.el7.x86_64.rpm4.修改zabbix agent配置/etc/zabbix/zabbix_agentd.confServer=zabbixIP ServerActive=zabbixIP Hostname=本机名字5.启动并开机启动systemctl start zabbix-agent systemctl enable zabbix-agent6.在zabbix平台添加主机并关联linux模板,查看数据六、linux批量自动上线zabbix-agent1、zabbix配置自动注册注意,自动注册即客户端主动连接服务器,所以服务器除了web平台的80端口外,还需要开放TCP10051端口firewall-cmd --permanent --add-port=10050-10051/tcp firewall-cmd --reload firewall-cmd --list-ports平台 - 配置 - 动作 - Autoregistration actions自动注册创建动作元数据中的 Linux 为下方脚本里的 HostMetadata=Linux 严格区分大小写操作添加主机添加主机群组关联模板启用动作即可2、客户主机修改主机名使用自动注册,那么客户端的名字就非常重要了,更改可以方便识别的主机名hostnamectl set-hostname 新主机名3、客户端放置并执行自动脚本,也可配置批量远程执行,大规模上线客户端,此脚本支持centos7/8上传服务器,添加执行权限,执行chmod +x ./centos-zabbix-agent-install.sh./centos-zabbix-agent-install.sh脚本报 zabbix agent正在运行 即为正常 #/bin/bash echo "关闭selinux" sed -i '/SELINUX/s/enforcing/disabled/' /etc/selinux/config setenforce 0 #yum clean all echo "下载zabbix-agent" OSVERSION=`cat /etc/redhat-release |awk -F "release " '{print $2}'|awk -F "." '{print $1}'` #rpm -ivh https://repo.zabbix.com/zabbix/5.0/rhel/$OSVERSION/x86_64/zabbix-agent-5.0.21-1.el$OSVERSION.x86_64.rpm rpm -Uvh https://repo.zabbix.com/zabbix/5.0/rhel/$OSVERSION/x86_64/zabbix-release-5.0-1.el$OSVERSION.noarch.rpm yum clean all yum install zabbix-agent -y echo "修改zabbix-agent配置文件" ipaddr=$(ip a show |grep ens|grep inet |awk '{print $2}'|awk -F '/' '{print $1}') zabbix_server='192.168.30.130' hostname=$(hostname) sed -i "s/^Server=127.0.0.1/Server=${zabbix_server}/g" /etc/zabbix/zabbix_agentd.conf sed -i "s/^ServerActive=127.0.0.1/ServerActive=${zabbix_server}/g" /etc/zabbix/zabbix_agentd.conf sed -i "s/Hostname=Zabbix server/Hostname=${hostname}/g" /etc/zabbix/zabbix_agentd.conf sed -i "s/# HostMetadata=/HostMetadata=Linux/g" /etc/zabbix/zabbix_agentd.conf echo "防火墙放行zabbix-agent端口" firewall-cmd --permanent --add-port=10050-10051/tcp firewall-cmd --reload echo "启动zabbix-agent服务" systemctl start zabbix-agent && systemctl enable zabbix-agent zabbixagentpid=`ps -ef |grep zabbix_agentd|grep -w 'zabbix_agentd'|grep -v 'grep'|awk '{print $2}'` if [ "$zabbixagentpid" ];then echo "zabbix agent 正在运行 " else echo "zabbix agent 安装失败!!!" fi 4、平台查看上线情况已自动上线七、总结快速简单,你学会了吗前言:通过企业微信小程序,实现zabbix自动注册和zabbix告警的微信消息推送。一、整体架构1、企业微信 - 创建zabbix机器人应用 - 取得企业微信ID、应用Agentld和Secret2、编写zabbix机器人推送脚本,测试脚本3、添加报警媒介4、配置Trigger actions触发动作,启用消息推送管理员,填写要发送的信息5、配置Autoregistration actions自动注册,填写要发送的信息6、进行测试二、注册或使用已有的企业微信,查询企业微信ID1、在企业微信 - 我的企业 - 企业信息 - 企业ID2、创建zabbix机器人应用企业微信后台 - 应用管理 - 应用 - 创建应用3、查看Agentld和Secret三、编写zabbix机器人脚本准备 工作yum -y install epel-release yum -y install python-pip pip install requests查询脚本存放位置cat /etc/zabbix/zabbix_server.conf | grep AlertScript可以看到脚本存放在/usr/lib/zabbix/alertscripts目录中编写脚本 weixin.py并放入上面的目录 ,填入上面获得的三个值 #!/usr/bin/env python #-*- coding: utf-8 -*- import requests import sys import os import json import logging logging . basicConfig ( level = logging . DEBUG , format = ' %(asctime)s , %(filename)s , %(levelname)s , %(message)s ' , datefmt = ' %a , %d %b %Y %H:%M:%S' , filename = os . path . join ( '/tmp' , 'weixin.log' ), filemode = 'a' ) corpid = 'ww36e' appsecret = '5yFNqeTjrr3I' agentid = 1000002 token_url = 'https://qyapi.weixin.qq.com/cgi-bin/gettoken?corpid=' + corpid + '&corpsecret=' + appsecret req = requests . get ( token_url ) accesstoken = req . json ()[ 'access_token' ] msgsend_url = 'https://qyapi.weixin.qq.com/cgi-bin/message/send?access_token=' + accesstoken touser = sys . argv [ 1 ] subject = sys . argv [ 2 ] #toparty='3|4|5|6' message = sys . argv [ 2 ] + " \n\n " + sys . argv [ 3 ] params ={ "touser" : touser , # "toparty": toparty, "msgtype" : "text" , "agentid" : agentid , "text" : { "content" : message }, "safe" : 0 } req = requests . post ( msgsend_url , data = json . dumps ( params )) logging . info ( 'sendto:' + touser + ';;subject:' + subject + ';;message:' + message ) 赋予执行权限chmod +x /usr/lib/zabbix/alertscripts/weixin.py创建日志文件touch /tmp/weixin.logchown zabbix:zabbix /tmp/weixin.log测试脚本,用户名为企业微信通讯录中的用户名,一般为拼音全拼,严格区分大小写!/usr/lib/zabbix/alertscripts/weixin.py 用户名 '标题' '测试成功'此时企业微信可以收到zaabix应用发来的信息。四、添加报警媒介,测试媒介zabbix后台 - 管理 - 报警媒介类型名称 weixin类型 脚本脚本名称 weixin.py脚本参数:{ALERT.SENDTO}{ALERT.SUBJECT}{ALERT.MESSAGE}五、配置Trigger actions触发动作,启用消息推送管理员,填写要发送的信息配置 - 动作 Trigger actions - 创建动作在 动作 中填写名称在 操作 中编辑操作和恢复操作1、操作发送消息zabbix管理员组仅发送到微信custom message主题:服务器报警消息:告警主机:{HOST.NAME}告警地址:{HOST.IP}监控项目:{ITEM.NAME}监控取值:{ITEM.LASTVALUE}告警等级:{TRIGGER.SEVERITY}当前状态:{TRIGGER.STATUS}告警信息:{TRIGGER.NAME}告警时间:{EVENT.DATE} {EVENT.TIME}事件ID:{EVENT.ID}2、恢复操作通知所有参与者custom message主题:服务器已恢复消息:告警主机:{HOST.NAME}告警地址:{HOST.IP}监控项目:{ITEM.NAME}监控取值:{ITEM.LASTVALUE}告警等级:{TRIGGER.SEVERITY}当前状态:{TRIGGER.STATUS}告警信息:{TRIGGER.NAME}告警时间:{EVENT.DATE} {EVENT.TIME}事件ID:{EVENT.ID}六、配置Autoregistration actions自动注册,填写要发送的信息在Autoregistration actions自动注册中发送消息zabbix管理员组仅送到weixinCustom message主题:Linux主机自动注册到zabbix服务器消息:主机名:{HOST.HOST}主机IP:{HOST.IP}Agent端口:{HOST.PORT}七、进行测试新linux上线微信收到提示linux重启微信收到提示八、解决zabbix网页中文乱码问题,替换字体yum -y install google-noto-sans-simplified-chinese-fonts.noarch cp /usr/share/fonts/google-noto/NotoSansSC-Regular.otf /usr/share/fonts/dejavu/DejaVuSans.ttf九、总结很简单的啦 -

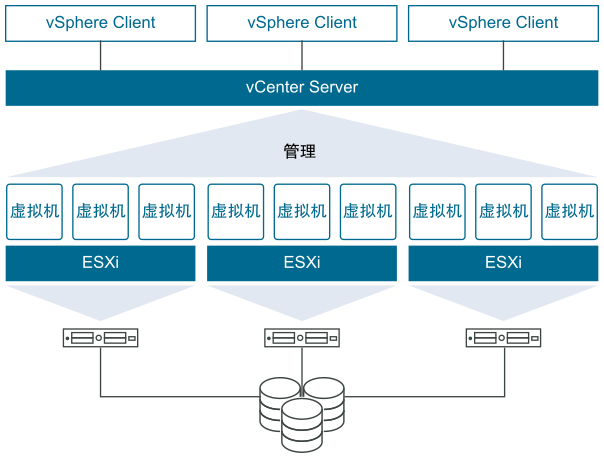

华为FusionSphere8.0学习分享 前言:由于FusionSphere架构有过多次变动,本文分享仅以FusionSphere8.0为准,且本文假设你已经具备一定的虚拟化知识。一、虚拟化架构同样作为虚拟化解决方案,必然会拿VMware vSphere与华为 FusionSphere进行比较。vSphere的核心是由ESXi和vCenter组成FusionSphere的核心是FusionCompute,FusionCompute由CNA和VRM组成,对应ESXI和vCenter二、超融合架构VMware超融合HCI有两种实施方式,一种是通过Dell EMC VxRail超融合一体机部署,另一种是以虚拟化vSphere+软件分布式存储vSAN的部署方式,vSAN是VMware超融合的核心。华为超融合是以FusionCube HCI超融合一体机的形式存在,华为提供的是一体化解决方案。三、软件定义存储当vSAN使用RAID1镜像方式存储,副本数为3时,原始数据为100G,占用空间为300G。注意,当vSAN允许故障数为1(FTT=1),需要2n+1台主机,即3台才能保证数据安全,若要实现数据自我修复,则需要2n+1+1台,即4台才能保证一台完全损坏后vSAN仍然持续正常运行。FusionStorage华为分布式存储,因为与FusionCube打包,因此无法获取详细信息,但通过介绍可得知,最小节点为3,提供多副本和硬盘级、节点级、机柜级安全策略,与vSAN基本相同。四、管理层级VMware超融合一切以vCenter为顶层,统一管理vCenterESXivSAN华为超融合以FusionCube控制台为最顶层,FusionCube控制台下是FusionSphere、FusionStorage,FusionSphere下是FusionCompute、备份、容灾,FusionCompute下是VRM和CNA以及对资源的管理。FusionCube FusionSphere FusionStorageFusionCompute(VRM)备份容灾 CNA 五、其他如HA高可用性、DRS资源调度、QOS资源分配等功能双方均支持,但FusionSphere无单机虚拟化能力,最少需要CNA+VRM才能运行。在虚拟机备份上,VMware拥有更大的优势,几乎所有备份软件都支持接入vSphere,而华为只能使用FusionSphere中独立安装的eBackup。如群晖Active Backup for Business,提供VMware vSphere和Microsoft Hyper-V虚拟机备份。六、虚拟机安装一个FusionCompute8华为普通注册用户无法下载FusionCompute8资源,因此我分享百度网盘链接,包含文档和所有软件及补丁包。链接: https://pan.baidu.com/s/1w1OCfEq9dFMhstUoL_DdkA?pwd=cefq 提取码: cefq使用vm桌面端虚拟机安装,受环境限制,仅能演示CNA安装、VRM安装和FusionCompute8平台添加主机。无序列号情况下,FusionCompute8仅支持6CPU,超过6CPU会变为90天试用。受环境限制,VRM无法安装进CNA中,只能独立安装。1、安装CNA,最小内存要求8G,最小硬盘空间80G选择安装配置完选项保存重启即可安装完成2、安装VRM,最小内存要求6G,最小硬盘空间120G安装过程相同3、进入FusionCompute控制台默认账号admin,密码IaaS@PORTAL-CLOUD8!因为虚拟机环境问题,添加主机最终会报“添加主机过程中刷新资源失败,请检查系统状态。”,此问题无法解决。七、总结我觉得不如VMware vSphere

华为FusionSphere8.0学习分享 前言:由于FusionSphere架构有过多次变动,本文分享仅以FusionSphere8.0为准,且本文假设你已经具备一定的虚拟化知识。一、虚拟化架构同样作为虚拟化解决方案,必然会拿VMware vSphere与华为 FusionSphere进行比较。vSphere的核心是由ESXi和vCenter组成FusionSphere的核心是FusionCompute,FusionCompute由CNA和VRM组成,对应ESXI和vCenter二、超融合架构VMware超融合HCI有两种实施方式,一种是通过Dell EMC VxRail超融合一体机部署,另一种是以虚拟化vSphere+软件分布式存储vSAN的部署方式,vSAN是VMware超融合的核心。华为超融合是以FusionCube HCI超融合一体机的形式存在,华为提供的是一体化解决方案。三、软件定义存储当vSAN使用RAID1镜像方式存储,副本数为3时,原始数据为100G,占用空间为300G。注意,当vSAN允许故障数为1(FTT=1),需要2n+1台主机,即3台才能保证数据安全,若要实现数据自我修复,则需要2n+1+1台,即4台才能保证一台完全损坏后vSAN仍然持续正常运行。FusionStorage华为分布式存储,因为与FusionCube打包,因此无法获取详细信息,但通过介绍可得知,最小节点为3,提供多副本和硬盘级、节点级、机柜级安全策略,与vSAN基本相同。四、管理层级VMware超融合一切以vCenter为顶层,统一管理vCenterESXivSAN华为超融合以FusionCube控制台为最顶层,FusionCube控制台下是FusionSphere、FusionStorage,FusionSphere下是FusionCompute、备份、容灾,FusionCompute下是VRM和CNA以及对资源的管理。FusionCube FusionSphere FusionStorageFusionCompute(VRM)备份容灾 CNA 五、其他如HA高可用性、DRS资源调度、QOS资源分配等功能双方均支持,但FusionSphere无单机虚拟化能力,最少需要CNA+VRM才能运行。在虚拟机备份上,VMware拥有更大的优势,几乎所有备份软件都支持接入vSphere,而华为只能使用FusionSphere中独立安装的eBackup。如群晖Active Backup for Business,提供VMware vSphere和Microsoft Hyper-V虚拟机备份。六、虚拟机安装一个FusionCompute8华为普通注册用户无法下载FusionCompute8资源,因此我分享百度网盘链接,包含文档和所有软件及补丁包。链接: https://pan.baidu.com/s/1w1OCfEq9dFMhstUoL_DdkA?pwd=cefq 提取码: cefq使用vm桌面端虚拟机安装,受环境限制,仅能演示CNA安装、VRM安装和FusionCompute8平台添加主机。无序列号情况下,FusionCompute8仅支持6CPU,超过6CPU会变为90天试用。受环境限制,VRM无法安装进CNA中,只能独立安装。1、安装CNA,最小内存要求8G,最小硬盘空间80G选择安装配置完选项保存重启即可安装完成2、安装VRM,最小内存要求6G,最小硬盘空间120G安装过程相同3、进入FusionCompute控制台默认账号admin,密码IaaS@PORTAL-CLOUD8!因为虚拟机环境问题,添加主机最终会报“添加主机过程中刷新资源失败,请检查系统状态。”,此问题无法解决。七、总结我觉得不如VMware vSphere -

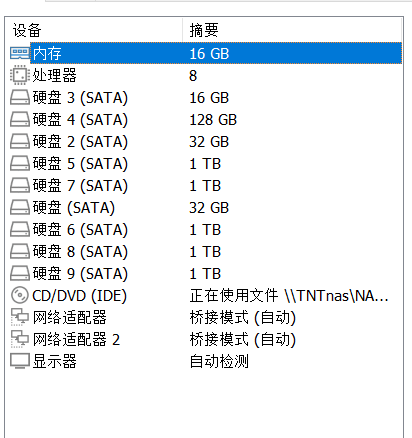

媒体工作室高速共享,TrueNAS网络存储系统推荐 一、TrueNAS介绍TrueNAS是一款开源网络存储系统,前身是FreeNAS系统,其目前有三个版本,分别是TrueNAS® CORE、TrueNAS® ENTERPRISE、TrueNAS® SCALE;本文介绍的是TrueNAS® CORE,其基于FreeBSD开发,使用OpenZFS文件系统,对普通硬件兼容性较好,即便在非服务器硬件平台,也能够提供强大的性能和数据安全保障。官网 https://www.truenas.com/文档 https://www.truenas.com/docs/二、为什么推荐TrueNAS® CORETrueNAS® CORE其实是有自己的整机系列的,能够为客户提供整体开箱即用方案,而推荐TrueNAS主要基于以下几方面:1、基于FreeBSD,系统稳定且系统备份恢复简单2、对普通X86硬件兼容较好,可以使用较为低廉的硬件组建高速网络共享平台3、使用ZFS文件系统+RAIDZ软阵列,秒级快照和文件恢复,不依赖RAID卡,数据安全性有保证同时要注意,本文仅仅是对媒体工作室这一种情形进行模拟,实际上TrueNAS也是支持域控账号管理和虚拟机备份等更多功能的,请务必仔细阅读官方文档。三、环境准备我这里使用VM虚拟机进行试验,提供8核心CPU,16G内存,硬盘全部为SATA接口,无RAID卡,两块32G安装系统,16G为写入缓存模拟傲腾SSD,128G为读取缓存模拟普通固态,硬盘为五块1T组建RAID-Z2模拟机械硬盘,配置双网卡注意:对于本次媒体工作室环境模拟来说,内存为一级缓存,其实已经完全够用了,因为多媒体文件体积巨大,单次剪辑通常调用几十G上百G文件,缓存实际作用不大,主要依赖软RAID阵列直写。TrueNAS的系统盘推荐做RIAD1阵列,而就算不做阵列,TrueNAS也能在两块硬盘间同步存取数据,损坏一块不影响系统,在系统配置备份及时的情况下,两块同时损坏,也可以全新部署系统再恢复配置,不影响数据安全。TrueNAS的写入缓存仅写入日志,若断电会造成文件丢失,而读取缓存仅为读取加速,断电不影响数据安全。受虚拟机环境限制,双网卡链路聚合仅能演示,无法真正实现。四、系统安装安装过程简单,与普通linux基本相同,仅展示特别注意的点。在系统盘无RIAD情况下,可以多选磁盘进行安装安装过程迅速,重启后进入NAS欢迎界面五、系统配置链路聚合、VLAN直接在启动页面第二、三项配置即可输入IP登录web端主页面配置中文、时区、NTP服务器简体中文system-general-localization-Simplified Chinese语言右侧时区选择-上海 Asia/Shanghai系统-网络授时服务器 配置个国内的,比如ntp.ntsc.ac.cn中国科学院国家授时中心,设置为首选搭建存储阵列系统存储-池-创建池,最终配置如图,注意提示:A stripe log vdev may result in data loss if it fails combined with a power outage.这是因为写入缓存损坏会造成数据丢失,TrueNAS默认推荐raid1模式,勾选强制可以忽略建议注意,池名称不能为中文!固态硬盘Trim可以在池选项中开启系统配置文件备份恢复系统-常规 因为翻译问题,此处的保存配置、上传配置、重置配置实际功能是下载配置、上传配置、重置系统建立共享建立SMB共享共享-windows共享 按向导添加共享即可添加普通用户账户-用户 按向导添加用户即可登陆测试,存取正常系统盘故障模拟通过VM直接移除一块系统盘,系统正常运行,无异常存储盘故障模拟通过VM直接移除一块机械盘,系统正常运行,数据正常,池显示DEGRADED降级,因虚拟机无法模拟更换硬盘,实际只需要插入新硬盘即可注意!数据无价!谨慎操作!扩容Raidz扩容需要使用大容量硬盘逐个替换硬盘,替换一块,等数据同步完成再替换下一块,直至全部完成,容量会自动扩展。快照、恢复存储-快照 ZFS文件系统下,秒级快照,秒级恢复六、其他功能域控接入目录服务-活动目录虚拟机快照存储-虚拟机快照七、小结本文仅仅是一篇推荐文,但也涵盖了基本使用场景,因为功能也在不断更新,任何问题以官方文档为准,数据无价!

媒体工作室高速共享,TrueNAS网络存储系统推荐 一、TrueNAS介绍TrueNAS是一款开源网络存储系统,前身是FreeNAS系统,其目前有三个版本,分别是TrueNAS® CORE、TrueNAS® ENTERPRISE、TrueNAS® SCALE;本文介绍的是TrueNAS® CORE,其基于FreeBSD开发,使用OpenZFS文件系统,对普通硬件兼容性较好,即便在非服务器硬件平台,也能够提供强大的性能和数据安全保障。官网 https://www.truenas.com/文档 https://www.truenas.com/docs/二、为什么推荐TrueNAS® CORETrueNAS® CORE其实是有自己的整机系列的,能够为客户提供整体开箱即用方案,而推荐TrueNAS主要基于以下几方面:1、基于FreeBSD,系统稳定且系统备份恢复简单2、对普通X86硬件兼容较好,可以使用较为低廉的硬件组建高速网络共享平台3、使用ZFS文件系统+RAIDZ软阵列,秒级快照和文件恢复,不依赖RAID卡,数据安全性有保证同时要注意,本文仅仅是对媒体工作室这一种情形进行模拟,实际上TrueNAS也是支持域控账号管理和虚拟机备份等更多功能的,请务必仔细阅读官方文档。三、环境准备我这里使用VM虚拟机进行试验,提供8核心CPU,16G内存,硬盘全部为SATA接口,无RAID卡,两块32G安装系统,16G为写入缓存模拟傲腾SSD,128G为读取缓存模拟普通固态,硬盘为五块1T组建RAID-Z2模拟机械硬盘,配置双网卡注意:对于本次媒体工作室环境模拟来说,内存为一级缓存,其实已经完全够用了,因为多媒体文件体积巨大,单次剪辑通常调用几十G上百G文件,缓存实际作用不大,主要依赖软RAID阵列直写。TrueNAS的系统盘推荐做RIAD1阵列,而就算不做阵列,TrueNAS也能在两块硬盘间同步存取数据,损坏一块不影响系统,在系统配置备份及时的情况下,两块同时损坏,也可以全新部署系统再恢复配置,不影响数据安全。TrueNAS的写入缓存仅写入日志,若断电会造成文件丢失,而读取缓存仅为读取加速,断电不影响数据安全。受虚拟机环境限制,双网卡链路聚合仅能演示,无法真正实现。四、系统安装安装过程简单,与普通linux基本相同,仅展示特别注意的点。在系统盘无RIAD情况下,可以多选磁盘进行安装安装过程迅速,重启后进入NAS欢迎界面五、系统配置链路聚合、VLAN直接在启动页面第二、三项配置即可输入IP登录web端主页面配置中文、时区、NTP服务器简体中文system-general-localization-Simplified Chinese语言右侧时区选择-上海 Asia/Shanghai系统-网络授时服务器 配置个国内的,比如ntp.ntsc.ac.cn中国科学院国家授时中心,设置为首选搭建存储阵列系统存储-池-创建池,最终配置如图,注意提示:A stripe log vdev may result in data loss if it fails combined with a power outage.这是因为写入缓存损坏会造成数据丢失,TrueNAS默认推荐raid1模式,勾选强制可以忽略建议注意,池名称不能为中文!固态硬盘Trim可以在池选项中开启系统配置文件备份恢复系统-常规 因为翻译问题,此处的保存配置、上传配置、重置配置实际功能是下载配置、上传配置、重置系统建立共享建立SMB共享共享-windows共享 按向导添加共享即可添加普通用户账户-用户 按向导添加用户即可登陆测试,存取正常系统盘故障模拟通过VM直接移除一块系统盘,系统正常运行,无异常存储盘故障模拟通过VM直接移除一块机械盘,系统正常运行,数据正常,池显示DEGRADED降级,因虚拟机无法模拟更换硬盘,实际只需要插入新硬盘即可注意!数据无价!谨慎操作!扩容Raidz扩容需要使用大容量硬盘逐个替换硬盘,替换一块,等数据同步完成再替换下一块,直至全部完成,容量会自动扩展。快照、恢复存储-快照 ZFS文件系统下,秒级快照,秒级恢复六、其他功能域控接入目录服务-活动目录虚拟机快照存储-虚拟机快照七、小结本文仅仅是一篇推荐文,但也涵盖了基本使用场景,因为功能也在不断更新,任何问题以官方文档为准,数据无价! -

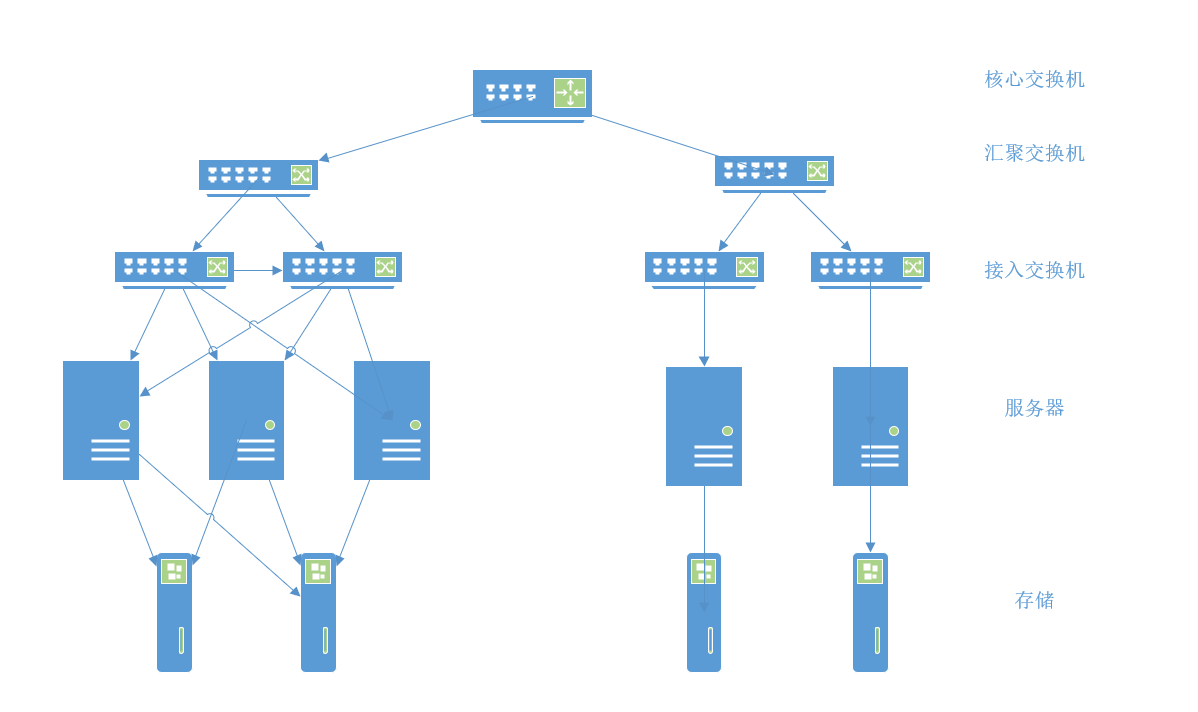

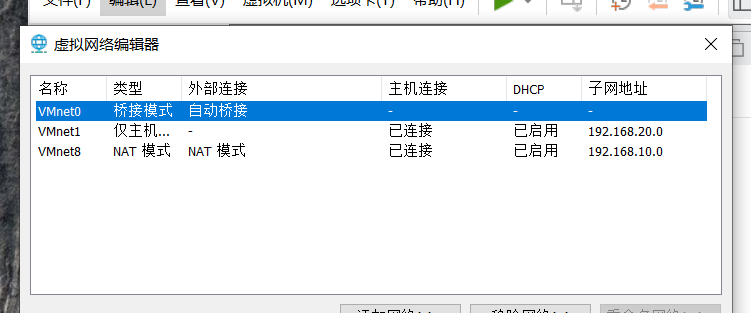

VMware企业虚拟化综合实验2 一、实验目的配置实现vSAN、vMotion、HA、FT、DRS等功能二、名词解释资源池:将CPU和内存资源抽象化,如双路双核2Ghz换算为CPU资源为8Ghzvmtools:VM增强功能,可以在主机与客户机之间传递消息,进行更进一步虚拟机状态检测vSAN:基于软件的分布式存储方案,也是HCI超融合架构的基础之一RDM:原始设备映射,即硬件直通,可以将硬件控制器如SATA硬盘、PCI设备映射到虚拟机中故障域:如有三机架,每机架两台服务器,默认情况下数据会随机分布式存放在所有主机上,当一机架故障时,两台服务器同时掉线可能会造成数据丢失,通过将三机架配置三个故障域,vSAN会确保同一份数据会在至少两个机架上存储,保证数据安全。(在标准化机房中,电源和网络都做了冗余设计,机架式故障其实难以发生,默认情况下每台esxi都是一个独立主机故障域)维护模式:若要关闭并维护esxi主机,务必确保主机进入维护模式,系统会提示将虚拟机和数据撤出,防止数据丢失和服务中断HA:高可用性,开启HA后,当一台esxi故障,可在另一台esxi上重启中断的虚拟机FT:容错,开启FT后,会为目标虚拟机在另一台esxi上创建一个影子虚拟机,数据完全同步,当目标虚拟机所在的esxi崩溃时,影子虚拟机会实时接替工作,实现业务0停机。(实际上FT使用极少,因为限制较多,如虚拟机cpu核心数量限制、不能快照等)DRS:分布式资源调度,可以根据策略动态调整各个esxi主机的负载(务必保证物理机资源充足,极端情况下可能会因为资源不足导致虚拟机频繁切换主机)VxRail:戴尔出品的超融合一体机,内置VxRail套件,与之对应的是其他厂商的超融合设备,配置相对繁琐vMotion:虚拟机实时迁移,可以在中断业务的情况下将虚拟机从一台esxi上移动到另一台传统机房三层架构:即接入汇聚核心三层,各服务器通常不处于同一vlan,无法实现虚拟机迁移数据中心大二层架构:通过交换机堆叠和vxlan虚拟vlan技术,在逻辑上服务器都属于同一个vlan,虚拟机可以在其中进行迁移三、实验环境环境进行简化,不进行vlan划分,不进行端口汇聚,因主机性能不足仅演示vSAN、HA、FT、DRS、vMotion等功能centos7 开启内核转发、NTP、DNS IP:192.168.20.20vCenter vcenter.tntsec.com IP:192.168.20.40vSAN01 vsan01.tntsec.com IP:192.168.20.51vSAN02 vsan02.tntsec.com IP:192.168.20.52vSAN03 vsan03.tntsec.com IP:192.168.20.53vSAN硬盘配置为40G、100G、200G,网络都使用vmnet1,为各主机添加许可证(百度即可),配置DNS、NTP,在vsan01上安装vcenter,配置过程直接选择创建VSAN集群,100G标记为SSD缓存层,200G标记为HDD容量层四、部署vSAN进入vCenter后,为vSAN和vcenter分配许可证添加另外两台esxi声明磁盘(注意:左侧192.168.20.51红标提示的是内存不足)为vmkernel启用vSAN网络容量自动扩容至600G为vSAN配置存储策略,默认策略为RAID1查看容量双倍占用,vSAN运行正常五、启用vMotion为各个主机启用vMotion测试vMotion无停机热迁移成功,主机从192.168.20.51(即vsan01.tntsec.com,添加的时候忘了改名)迁移到vsan02.tntsec.com六、vSAN安全性测试测试vSAN安全性,直接给vsan01断电,此时vsan01服务器掉线,但迁移到vsan02上的vcenter依旧运行正常vSAN将会进行报警提示,若在策略时间内没有修复故障,一段时间后vSAN会在可用的主机上再次创建备份。启动vsan01,报警自动取消(注意:左侧vsan02上的红色叹号是提示内存不足)七、HA启用HA查看保护状态,须在客户机安装vmtools检测客户机实际工作状态(因内存不足无法创建虚拟机测试HA功能)八、启用FTFT要打开日志记录功能启用也很简单但是我在虚拟机里无法再次模拟虚拟机九、启用DRS启用DRS的前提是启用vMotion,vMotion是虚拟机实时迁移,DRS是根据策略使用vMotion自动实时迁移。(注意:如果策略配置的不合适,会造成虚拟机频繁迁移影响性能)十、最后因虚拟机环境和性能问题无法进行更进一步的实验,欢迎大家点评指导~

VMware企业虚拟化综合实验2 一、实验目的配置实现vSAN、vMotion、HA、FT、DRS等功能二、名词解释资源池:将CPU和内存资源抽象化,如双路双核2Ghz换算为CPU资源为8Ghzvmtools:VM增强功能,可以在主机与客户机之间传递消息,进行更进一步虚拟机状态检测vSAN:基于软件的分布式存储方案,也是HCI超融合架构的基础之一RDM:原始设备映射,即硬件直通,可以将硬件控制器如SATA硬盘、PCI设备映射到虚拟机中故障域:如有三机架,每机架两台服务器,默认情况下数据会随机分布式存放在所有主机上,当一机架故障时,两台服务器同时掉线可能会造成数据丢失,通过将三机架配置三个故障域,vSAN会确保同一份数据会在至少两个机架上存储,保证数据安全。(在标准化机房中,电源和网络都做了冗余设计,机架式故障其实难以发生,默认情况下每台esxi都是一个独立主机故障域)维护模式:若要关闭并维护esxi主机,务必确保主机进入维护模式,系统会提示将虚拟机和数据撤出,防止数据丢失和服务中断HA:高可用性,开启HA后,当一台esxi故障,可在另一台esxi上重启中断的虚拟机FT:容错,开启FT后,会为目标虚拟机在另一台esxi上创建一个影子虚拟机,数据完全同步,当目标虚拟机所在的esxi崩溃时,影子虚拟机会实时接替工作,实现业务0停机。(实际上FT使用极少,因为限制较多,如虚拟机cpu核心数量限制、不能快照等)DRS:分布式资源调度,可以根据策略动态调整各个esxi主机的负载(务必保证物理机资源充足,极端情况下可能会因为资源不足导致虚拟机频繁切换主机)VxRail:戴尔出品的超融合一体机,内置VxRail套件,与之对应的是其他厂商的超融合设备,配置相对繁琐vMotion:虚拟机实时迁移,可以在中断业务的情况下将虚拟机从一台esxi上移动到另一台传统机房三层架构:即接入汇聚核心三层,各服务器通常不处于同一vlan,无法实现虚拟机迁移数据中心大二层架构:通过交换机堆叠和vxlan虚拟vlan技术,在逻辑上服务器都属于同一个vlan,虚拟机可以在其中进行迁移三、实验环境环境进行简化,不进行vlan划分,不进行端口汇聚,因主机性能不足仅演示vSAN、HA、FT、DRS、vMotion等功能centos7 开启内核转发、NTP、DNS IP:192.168.20.20vCenter vcenter.tntsec.com IP:192.168.20.40vSAN01 vsan01.tntsec.com IP:192.168.20.51vSAN02 vsan02.tntsec.com IP:192.168.20.52vSAN03 vsan03.tntsec.com IP:192.168.20.53vSAN硬盘配置为40G、100G、200G,网络都使用vmnet1,为各主机添加许可证(百度即可),配置DNS、NTP,在vsan01上安装vcenter,配置过程直接选择创建VSAN集群,100G标记为SSD缓存层,200G标记为HDD容量层四、部署vSAN进入vCenter后,为vSAN和vcenter分配许可证添加另外两台esxi声明磁盘(注意:左侧192.168.20.51红标提示的是内存不足)为vmkernel启用vSAN网络容量自动扩容至600G为vSAN配置存储策略,默认策略为RAID1查看容量双倍占用,vSAN运行正常五、启用vMotion为各个主机启用vMotion测试vMotion无停机热迁移成功,主机从192.168.20.51(即vsan01.tntsec.com,添加的时候忘了改名)迁移到vsan02.tntsec.com六、vSAN安全性测试测试vSAN安全性,直接给vsan01断电,此时vsan01服务器掉线,但迁移到vsan02上的vcenter依旧运行正常vSAN将会进行报警提示,若在策略时间内没有修复故障,一段时间后vSAN会在可用的主机上再次创建备份。启动vsan01,报警自动取消(注意:左侧vsan02上的红色叹号是提示内存不足)七、HA启用HA查看保护状态,须在客户机安装vmtools检测客户机实际工作状态(因内存不足无法创建虚拟机测试HA功能)八、启用FTFT要打开日志记录功能启用也很简单但是我在虚拟机里无法再次模拟虚拟机九、启用DRS启用DRS的前提是启用vMotion,vMotion是虚拟机实时迁移,DRS是根据策略使用vMotion自动实时迁移。(注意:如果策略配置的不合适,会造成虚拟机频繁迁移影响性能)十、最后因虚拟机环境和性能问题无法进行更进一步的实验,欢迎大家点评指导~ -

VMware企业虚拟化综合实验1 一、实验目的仅用于技术回顾,不会完整记录细节,受限于实验环境,部分特性无法模拟通过Centos7系统搭建NTP、FTP、DNS服务,通过群晖系统提供iSCSI存储、Active Backup for Business虚拟机备份,通过windows2016系统配置vCenter Server、安装Veeam Backup & Replication虚拟机备份,配置JumpServer跳板机、搭建esxi虚拟化环境,配置vCenter Server,实现vCenter Server和虚拟备份还原,ESXI升级、物理机迁移至虚拟机、vSAN集群。二、网络环境VMnet8模拟办公网段,有外网,网关为192.168.10.254VMnet1模拟内网网段,无外网三、配置群晖系统群晖系统安装准备,我这里安装的是DSM6.2.3_DS918+_24922,配置IP为192.168.20.1创建存储池配置Active Backup for Business套件配置iSCSI四、配置jumpserver开源堡垒机安装centos7系统安装完成配置网络动态IP编辑 /etc/sysconfig/network-scripts/ifcfg-ens32ONBOOT=no改为ONBOOT=yesservice network restart 重启网络即可自动获取IP静态IP编辑 /etc/sysconfig/network-scripts/ifcfg-ens32BOOTPROTO="static" # 使用静态IP地址,默认为dhcp IPADDR="192.168.10.10" # 设置的静态IP地址 NETMASK="255.255.255.0" # 子网掩码 GATEWAY="192.168.10.254" # 网关地址 DNS1="114.114.114.114" # DNS服务器 ONBOOT=yes 安装堡垒机curl -sSL https://github.com/jumpserver/jumpserver/releases/download/v2.17.0/quick_start.sh | bash防火墙开启80和2222端口firewall-cmd --permanent --zone=public --add-port=2222/tcp --permanent firewall-cmd --permanent --zone=public --add-port=80/tcp --permanent firewall-cmd --reload启动堡垒机cd /opt/jumpserver-installer-v2.17.0 ./jmsctl.sh start配置用户、特权用户、资产授权等登陆测试正常,可在目标主机配置仅允许堡垒机登录,配置完成,不再进行其他测试五、Centos7系统搭建NTP、FTP、DNS安装系统,办公网段IP配置为192.168.10.20,内网IP为192.168.20.20安装NTPD时间服务器 yum install ntp 启动时间服务器 /bin/systemctl start ntpd.service 设为开机启动 chkconfig ntpd on 配置为上海市区 timedatectl set-timezone Asia/Shanghai 查看时间同步状态 ntpq -p查看当前时间date Sat Dec 18 18:41:39 CST 2021开放防火墙NTP服务端口firewall-cmd --add-service=ntp --permanent firewall-cmd --reload内网windows客户端测试安装FTP服务yum install -y vsftpd 编辑配置文件/etc/vsftpd/vsftpd.conf anonymous_enable=NO 关闭匿名登陆 chroot_local_user=YES 禁止跳出家目录 allow_writeable_chroot=YES 开启chroot后需要添加此项,放到最后创建ftp用户useradd -s /sbin/nologin -d /var/ftp test passwd test目标目录赋予权限chown test:test /var/ftp/关闭selinux编辑 /etc/selinux/configSELINUX=disabled 临时关闭 setenforce 0允许nologin的用户登录ftp,编辑 /etc/shells ,加入/sbin/nologin防火墙开放ftp端口firewall-cmd --add-service=ftp --permanent firewall-cmd --reload开机启动ftp服务chkconfig vsftpd on重启ftpsystemctl restart vsftpd.service验证配置DNS服务安装bind yum install bind bind-utils -y 配置/etc/named.conf 将两个127.0.0.1改为any 开启防火墙 firewall-cmd --add-service=dns --permanent firewall-cmd --reload 开机启动dns服务 chkconfig named on 重启ftp systemctl restart named.service 测试 nslookup google.com 192.168.20.20 服务器: UnKnown Address: 192.168.20.20 非权威应答: 名称: google.com Address: 46.82.174.69六、安装windows2016系统七,安装esxi安装esxi,一台IP为192.168.20.30 另一台为192.168.20.31为esxi接入iscsi为esxi准备系统镜像安装虚拟机八、esxi离线停机升级升级前版本esxi关机,挂载201912001-15160138镜像,选择upgrade升级后版本九、安装vCenter Server注意:DNS服务器要正确运行VSC最低要求10G内存,增加虚拟机配置继续安装安装完成十、vCenter Server备份还原进入设别管理后台192.168.20.40:5480,配置备份计划,通过FTP备份删掉vCenter Server,模拟崩溃情况通过VSCA还原,与安装步骤基本相同还原成功十一、使用Active Backup for Business备份还原虚拟机登陆群晖,配置Active Backup for Business,添加vcenter server进行备份测试修改目标虚拟机主机名进行还原测试还原成功,主机名恢复到备份时的状态十二、使用Veeam Backup & Replication备份还原虚拟机安装配置备份计划备份更改主机名还原还原完成十三、物理机迁移到虚拟机转换中转换完成十三、vSAN集群准备四台esxi主机,三台部署vSAN,一台安装vCenter。每台vSAN配置硬盘为40G、100G、200GvSAN01 vsan01.tntsec.com IP:192.168.20.51 vSAN02 vsan02.tntsec.com IP:192.168.20.52 vSAN03 vsan03.tntsec.com IP:192.168.20.53配置DNS服务器,添加 zonezone "tntsec.com" IN { type master; file "tntsec.com.zone"; };创建zone文件 /var/named/tntsec.com.zone$TTL 1D @ IN SOA master.tntsec.com. email.com. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum IN NS master master IN A 192.168.20.20 vsan01 IN A 192.168.20.51 vsan02 IN A 192.168.20.52 vsan03 IN A 192.168.20.53检查配置文件named-checkconf -z测试域名解析nslookup vsan01.tntsec.com 192.168.20.20配置esxi主机IP、主机名,推荐通过esxi面板修改配置NTP服务器组建vSAN集群十四、实验完成关机1、关闭除vCenter的所有VM2、所有esxi进入维护模式3、进入vCenter5480设备管理关闭vCenter4、登录各esxi检查是否有VM未关机,是否进入维护模式,并关闭esxi

VMware企业虚拟化综合实验1 一、实验目的仅用于技术回顾,不会完整记录细节,受限于实验环境,部分特性无法模拟通过Centos7系统搭建NTP、FTP、DNS服务,通过群晖系统提供iSCSI存储、Active Backup for Business虚拟机备份,通过windows2016系统配置vCenter Server、安装Veeam Backup & Replication虚拟机备份,配置JumpServer跳板机、搭建esxi虚拟化环境,配置vCenter Server,实现vCenter Server和虚拟备份还原,ESXI升级、物理机迁移至虚拟机、vSAN集群。二、网络环境VMnet8模拟办公网段,有外网,网关为192.168.10.254VMnet1模拟内网网段,无外网三、配置群晖系统群晖系统安装准备,我这里安装的是DSM6.2.3_DS918+_24922,配置IP为192.168.20.1创建存储池配置Active Backup for Business套件配置iSCSI四、配置jumpserver开源堡垒机安装centos7系统安装完成配置网络动态IP编辑 /etc/sysconfig/network-scripts/ifcfg-ens32ONBOOT=no改为ONBOOT=yesservice network restart 重启网络即可自动获取IP静态IP编辑 /etc/sysconfig/network-scripts/ifcfg-ens32BOOTPROTO="static" # 使用静态IP地址,默认为dhcp IPADDR="192.168.10.10" # 设置的静态IP地址 NETMASK="255.255.255.0" # 子网掩码 GATEWAY="192.168.10.254" # 网关地址 DNS1="114.114.114.114" # DNS服务器 ONBOOT=yes 安装堡垒机curl -sSL https://github.com/jumpserver/jumpserver/releases/download/v2.17.0/quick_start.sh | bash防火墙开启80和2222端口firewall-cmd --permanent --zone=public --add-port=2222/tcp --permanent firewall-cmd --permanent --zone=public --add-port=80/tcp --permanent firewall-cmd --reload启动堡垒机cd /opt/jumpserver-installer-v2.17.0 ./jmsctl.sh start配置用户、特权用户、资产授权等登陆测试正常,可在目标主机配置仅允许堡垒机登录,配置完成,不再进行其他测试五、Centos7系统搭建NTP、FTP、DNS安装系统,办公网段IP配置为192.168.10.20,内网IP为192.168.20.20安装NTPD时间服务器 yum install ntp 启动时间服务器 /bin/systemctl start ntpd.service 设为开机启动 chkconfig ntpd on 配置为上海市区 timedatectl set-timezone Asia/Shanghai 查看时间同步状态 ntpq -p查看当前时间date Sat Dec 18 18:41:39 CST 2021开放防火墙NTP服务端口firewall-cmd --add-service=ntp --permanent firewall-cmd --reload内网windows客户端测试安装FTP服务yum install -y vsftpd 编辑配置文件/etc/vsftpd/vsftpd.conf anonymous_enable=NO 关闭匿名登陆 chroot_local_user=YES 禁止跳出家目录 allow_writeable_chroot=YES 开启chroot后需要添加此项,放到最后创建ftp用户useradd -s /sbin/nologin -d /var/ftp test passwd test目标目录赋予权限chown test:test /var/ftp/关闭selinux编辑 /etc/selinux/configSELINUX=disabled 临时关闭 setenforce 0允许nologin的用户登录ftp,编辑 /etc/shells ,加入/sbin/nologin防火墙开放ftp端口firewall-cmd --add-service=ftp --permanent firewall-cmd --reload开机启动ftp服务chkconfig vsftpd on重启ftpsystemctl restart vsftpd.service验证配置DNS服务安装bind yum install bind bind-utils -y 配置/etc/named.conf 将两个127.0.0.1改为any 开启防火墙 firewall-cmd --add-service=dns --permanent firewall-cmd --reload 开机启动dns服务 chkconfig named on 重启ftp systemctl restart named.service 测试 nslookup google.com 192.168.20.20 服务器: UnKnown Address: 192.168.20.20 非权威应答: 名称: google.com Address: 46.82.174.69六、安装windows2016系统七,安装esxi安装esxi,一台IP为192.168.20.30 另一台为192.168.20.31为esxi接入iscsi为esxi准备系统镜像安装虚拟机八、esxi离线停机升级升级前版本esxi关机,挂载201912001-15160138镜像,选择upgrade升级后版本九、安装vCenter Server注意:DNS服务器要正确运行VSC最低要求10G内存,增加虚拟机配置继续安装安装完成十、vCenter Server备份还原进入设别管理后台192.168.20.40:5480,配置备份计划,通过FTP备份删掉vCenter Server,模拟崩溃情况通过VSCA还原,与安装步骤基本相同还原成功十一、使用Active Backup for Business备份还原虚拟机登陆群晖,配置Active Backup for Business,添加vcenter server进行备份测试修改目标虚拟机主机名进行还原测试还原成功,主机名恢复到备份时的状态十二、使用Veeam Backup & Replication备份还原虚拟机安装配置备份计划备份更改主机名还原还原完成十三、物理机迁移到虚拟机转换中转换完成十三、vSAN集群准备四台esxi主机,三台部署vSAN,一台安装vCenter。每台vSAN配置硬盘为40G、100G、200GvSAN01 vsan01.tntsec.com IP:192.168.20.51 vSAN02 vsan02.tntsec.com IP:192.168.20.52 vSAN03 vsan03.tntsec.com IP:192.168.20.53配置DNS服务器,添加 zonezone "tntsec.com" IN { type master; file "tntsec.com.zone"; };创建zone文件 /var/named/tntsec.com.zone$TTL 1D @ IN SOA master.tntsec.com. email.com. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum IN NS master master IN A 192.168.20.20 vsan01 IN A 192.168.20.51 vsan02 IN A 192.168.20.52 vsan03 IN A 192.168.20.53检查配置文件named-checkconf -z测试域名解析nslookup vsan01.tntsec.com 192.168.20.20配置esxi主机IP、主机名,推荐通过esxi面板修改配置NTP服务器组建vSAN集群十四、实验完成关机1、关闭除vCenter的所有VM2、所有esxi进入维护模式3、进入vCenter5480设备管理关闭vCenter4、登录各esxi检查是否有VM未关机,是否进入维护模式,并关闭esxi -

配置网站IPV6解析,开启家用宽带公网IPV6地址 随着IPV4地址耗尽,运营商开始回收并推进IPV4大内网地址,基于IPV4的传统内网映射、动态域名即将失效;但同时我们也要看到,运营商的IPV6推进计划基本快要完成了,现在我们的宽带、手机流量、各大门户网站,其实都已经支持IPV6了,今天这篇文章,我们不谈原理,直接告诉大家如何配置使用IPV6.一、网站配置IPV6为域名配置AAAA记录,A记录为IPV4地址,AAAA记录为IPV6地址,IP地址在我们购买VPS时会告诉我们。为我们的web服务配置IPV6监听,比如我所使用的APPNODE面板需要单独为IPV6配置监听服务。DNS同步需要一些时间,随后我们对域名进行ping测试,此时解析的已经是IPV6地址了。(注意,解析IPV6地址的前提是你的电脑也是IPV6)正在 Ping 9sb.org [2a00:b700:2::9] 具有 32 字节的数据: 来自 2a00:b700:2::9 的回复: 时间=134ms 来自 2a00:b700:2::9 的回复: 时间=137ms 来自 2a00:b700:2::9 的回复: 时间=134ms 来自 2a00:b700:2::9 的回复: 时间=134ms网页解析测试,按F12查看,此时网站为IPV6响应,配置完成。二、配置家庭宽带IPV6地址IPV6号称可以为地球上的每一粒沙子配置IP地址,目前三大运营商的宽带和数据流量都已经配置公网IPV6了,但是很多家用路由器尚不支持IPV6,这里我以我的Padavan老毛子固件为例展示IPV6的配置。如果使用路由器拨号,需要检查光猫是否开启了IPV6桥接,如果没有,百度一下,实在不行你就打客服嘛。路由器设置,两步,配置完成后保存重启路由器,此时局域网内的设备都获取到了公网地址。查看电脑IP地址此时ping外网地址已经通了正在 Ping 9sb.org [2a00:b700:2::9] 具有 32 字节的数据: 来自 2a00:b700:2::9 的回复: 时间=134ms 来自 2a00:b700:2::9 的回复: 时间=137ms 来自 2a00:b700:2::9 的回复: 时间=134ms 来自 2a00:b700:2::9 的回复: 时间=134ms进行IPV6测试,此网站可以确定我们IPV6的状态test-ipv6.com外网ping进来是不通的,不是说IPV6都是公网地址吗?为什么不通呢?这里就要重点说一下,安全问题!如果你仅仅是想要访问外部IPV6地址,那么配置到此就结束了,如果你确定你要将自己的内部网络配置为IPV6公网地址并直接暴露在互联网上,自愿承受因此带来的风险,勇士请继续看下去!IPV6之所以不能被外网访问,是因为我们的设备还有至少三层防火墙。第一层防火墙是电信运营商防火墙,出于安全考虑,运营商会阻断我们80、443、21等常见端口的流量,并限制UDP发包;我们是不能关闭运营商防火墙的,所以只能选择使用其他端口。第二层防火墙是路由器内的防火墙,此防火墙默认配置为禁止外部访问,在这个默认状态下,我们的IPV6设备是安全的,等于还是处于内网之中;此防火墙可以关闭。第三层防火墙是设备自身的防火墙,比如windows10默认就禁止了ping协议,即便是公网的机器也不能ping通;此时我们可以设置解除ping和开放端口。关闭路由器防火墙(此时你必须明确,你已经没有内网保护了,你必须为自己的信息安全负责!)关闭windows防火墙,或允许ping通过从外网ping内网设备地址,已经ping通了,此时内部设备全部为IPV6公网状态完毕。

配置网站IPV6解析,开启家用宽带公网IPV6地址 随着IPV4地址耗尽,运营商开始回收并推进IPV4大内网地址,基于IPV4的传统内网映射、动态域名即将失效;但同时我们也要看到,运营商的IPV6推进计划基本快要完成了,现在我们的宽带、手机流量、各大门户网站,其实都已经支持IPV6了,今天这篇文章,我们不谈原理,直接告诉大家如何配置使用IPV6.一、网站配置IPV6为域名配置AAAA记录,A记录为IPV4地址,AAAA记录为IPV6地址,IP地址在我们购买VPS时会告诉我们。为我们的web服务配置IPV6监听,比如我所使用的APPNODE面板需要单独为IPV6配置监听服务。DNS同步需要一些时间,随后我们对域名进行ping测试,此时解析的已经是IPV6地址了。(注意,解析IPV6地址的前提是你的电脑也是IPV6)正在 Ping 9sb.org [2a00:b700:2::9] 具有 32 字节的数据: 来自 2a00:b700:2::9 的回复: 时间=134ms 来自 2a00:b700:2::9 的回复: 时间=137ms 来自 2a00:b700:2::9 的回复: 时间=134ms 来自 2a00:b700:2::9 的回复: 时间=134ms网页解析测试,按F12查看,此时网站为IPV6响应,配置完成。二、配置家庭宽带IPV6地址IPV6号称可以为地球上的每一粒沙子配置IP地址,目前三大运营商的宽带和数据流量都已经配置公网IPV6了,但是很多家用路由器尚不支持IPV6,这里我以我的Padavan老毛子固件为例展示IPV6的配置。如果使用路由器拨号,需要检查光猫是否开启了IPV6桥接,如果没有,百度一下,实在不行你就打客服嘛。路由器设置,两步,配置完成后保存重启路由器,此时局域网内的设备都获取到了公网地址。查看电脑IP地址此时ping外网地址已经通了正在 Ping 9sb.org [2a00:b700:2::9] 具有 32 字节的数据: 来自 2a00:b700:2::9 的回复: 时间=134ms 来自 2a00:b700:2::9 的回复: 时间=137ms 来自 2a00:b700:2::9 的回复: 时间=134ms 来自 2a00:b700:2::9 的回复: 时间=134ms进行IPV6测试,此网站可以确定我们IPV6的状态test-ipv6.com外网ping进来是不通的,不是说IPV6都是公网地址吗?为什么不通呢?这里就要重点说一下,安全问题!如果你仅仅是想要访问外部IPV6地址,那么配置到此就结束了,如果你确定你要将自己的内部网络配置为IPV6公网地址并直接暴露在互联网上,自愿承受因此带来的风险,勇士请继续看下去!IPV6之所以不能被外网访问,是因为我们的设备还有至少三层防火墙。第一层防火墙是电信运营商防火墙,出于安全考虑,运营商会阻断我们80、443、21等常见端口的流量,并限制UDP发包;我们是不能关闭运营商防火墙的,所以只能选择使用其他端口。第二层防火墙是路由器内的防火墙,此防火墙默认配置为禁止外部访问,在这个默认状态下,我们的IPV6设备是安全的,等于还是处于内网之中;此防火墙可以关闭。第三层防火墙是设备自身的防火墙,比如windows10默认就禁止了ping协议,即便是公网的机器也不能ping通;此时我们可以设置解除ping和开放端口。关闭路由器防火墙(此时你必须明确,你已经没有内网保护了,你必须为自己的信息安全负责!)关闭windows防火墙,或允许ping通过从外网ping内网设备地址,已经ping通了,此时内部设备全部为IPV6公网状态完毕。 -

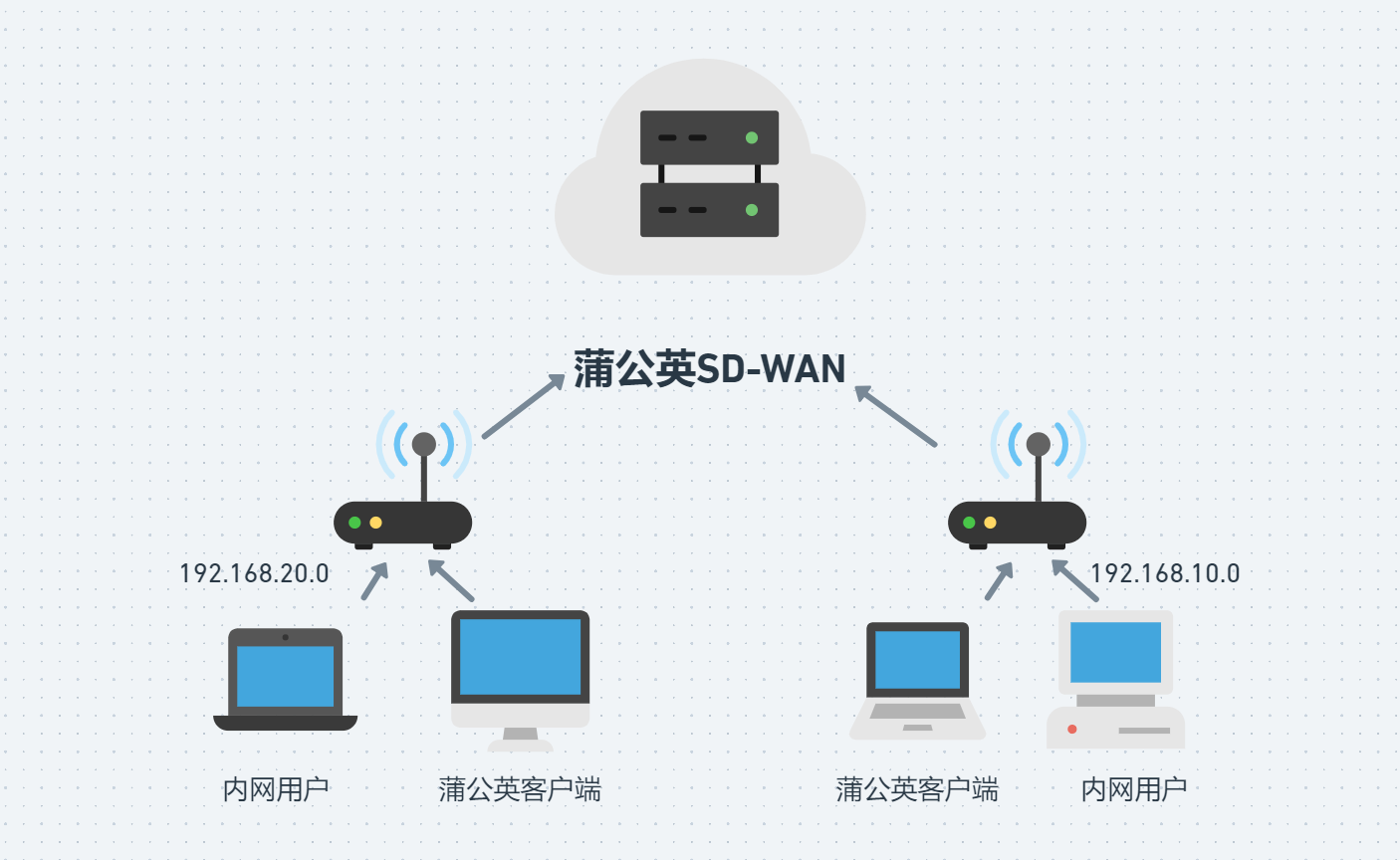

使用免费版蒲公英软件打造对等网络SD-WAN专线连接 贝锐信息科技的产品其实我蛮喜欢的,向日葵远程控制、蒲公英SD-WAN、花生壳动态域名都是很棒的产品。今天的文章,旨在通过免费版蒲公英网络打通两个内网,仅用作技术演示,因为免费版网速和带宽都是受限制的,客户端也支持3个,如果大家对此方案感兴趣,其实可以直接购买蒲公英的SD-WAN硬件设备;同时本文章也不会对SD-WAN的含义做深入解释,在本文中,SD-WAN仅代表“虚拟专线”。一、思路蒲公英组网软件免费版支持3个客户端,可以组建成对等网络,那么是否可以在此基础上直接打通两个内网呢?答案是可以的,因为你看到这篇文章了~我在两个网络的客户端里分别部署两台蒲公英并建立连接,接着打开windows的内核转发功能,此时两个客户端的SD-WAN地址我们就可以认为是专线两端的地址,只要配置对应的路由表就可以了。二、安装软件两台客户端下载安装运行蒲公英客户端并建立对等网络,此时两台电脑就已经能互相ping通了三、打开windows10内核转发两台电脑使用管理员运行命令提示符reg add HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters /v IPEnableRouter /D 1 /f sc config RemoteAccess start= auto sc start RemoteAccess四、设置静态路由注意静态路由配置的位置,跟普通专线配置方法完全一样,我这里配置在家里的路由器上。当我要访问172.16.0.0网络时让流量通过安装了蒲公英的这台主机出去同时在对面的主机上,我们也要配置一条回来的路由,这样我们内网的每台机器都能访问对方的主机了,如果对方网络的主机要访问我们的网络,只需要把命令反过来配置一遍即可。route add 10.0.0.0 mask 255.255.255.0 -p 172.16.3.218五、测试运行向日葵的主机是10.0.0.148内网主机10.0.0.190同样能ping通对方网络主机,实现SD-WAN专线效果。

使用免费版蒲公英软件打造对等网络SD-WAN专线连接 贝锐信息科技的产品其实我蛮喜欢的,向日葵远程控制、蒲公英SD-WAN、花生壳动态域名都是很棒的产品。今天的文章,旨在通过免费版蒲公英网络打通两个内网,仅用作技术演示,因为免费版网速和带宽都是受限制的,客户端也支持3个,如果大家对此方案感兴趣,其实可以直接购买蒲公英的SD-WAN硬件设备;同时本文章也不会对SD-WAN的含义做深入解释,在本文中,SD-WAN仅代表“虚拟专线”。一、思路蒲公英组网软件免费版支持3个客户端,可以组建成对等网络,那么是否可以在此基础上直接打通两个内网呢?答案是可以的,因为你看到这篇文章了~我在两个网络的客户端里分别部署两台蒲公英并建立连接,接着打开windows的内核转发功能,此时两个客户端的SD-WAN地址我们就可以认为是专线两端的地址,只要配置对应的路由表就可以了。二、安装软件两台客户端下载安装运行蒲公英客户端并建立对等网络,此时两台电脑就已经能互相ping通了三、打开windows10内核转发两台电脑使用管理员运行命令提示符reg add HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters /v IPEnableRouter /D 1 /f sc config RemoteAccess start= auto sc start RemoteAccess四、设置静态路由注意静态路由配置的位置,跟普通专线配置方法完全一样,我这里配置在家里的路由器上。当我要访问172.16.0.0网络时让流量通过安装了蒲公英的这台主机出去同时在对面的主机上,我们也要配置一条回来的路由,这样我们内网的每台机器都能访问对方的主机了,如果对方网络的主机要访问我们的网络,只需要把命令反过来配置一遍即可。route add 10.0.0.0 mask 255.255.255.0 -p 172.16.3.218五、测试运行向日葵的主机是10.0.0.148内网主机10.0.0.190同样能ping通对方网络主机,实现SD-WAN专线效果。 -

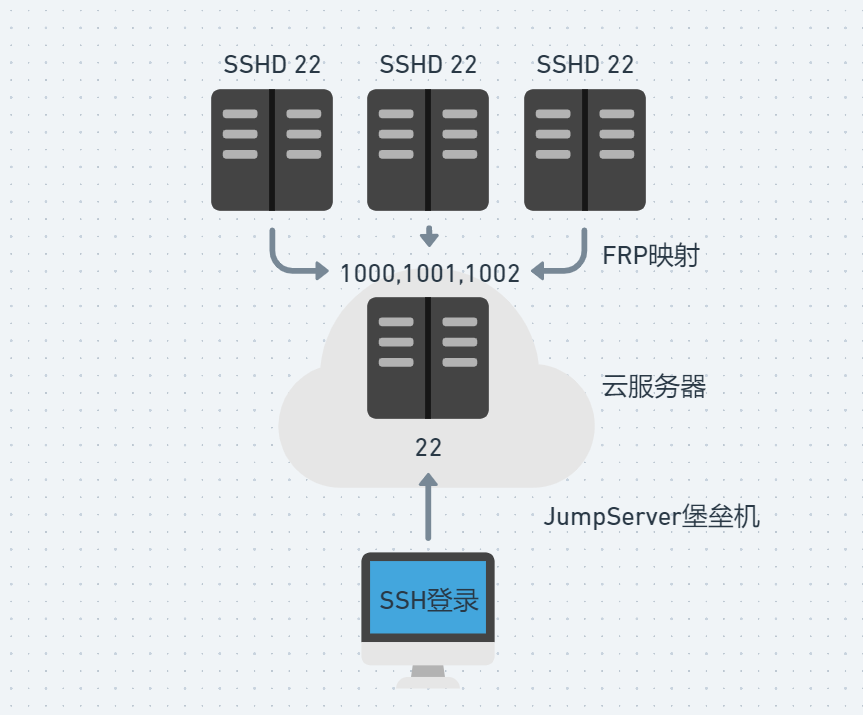

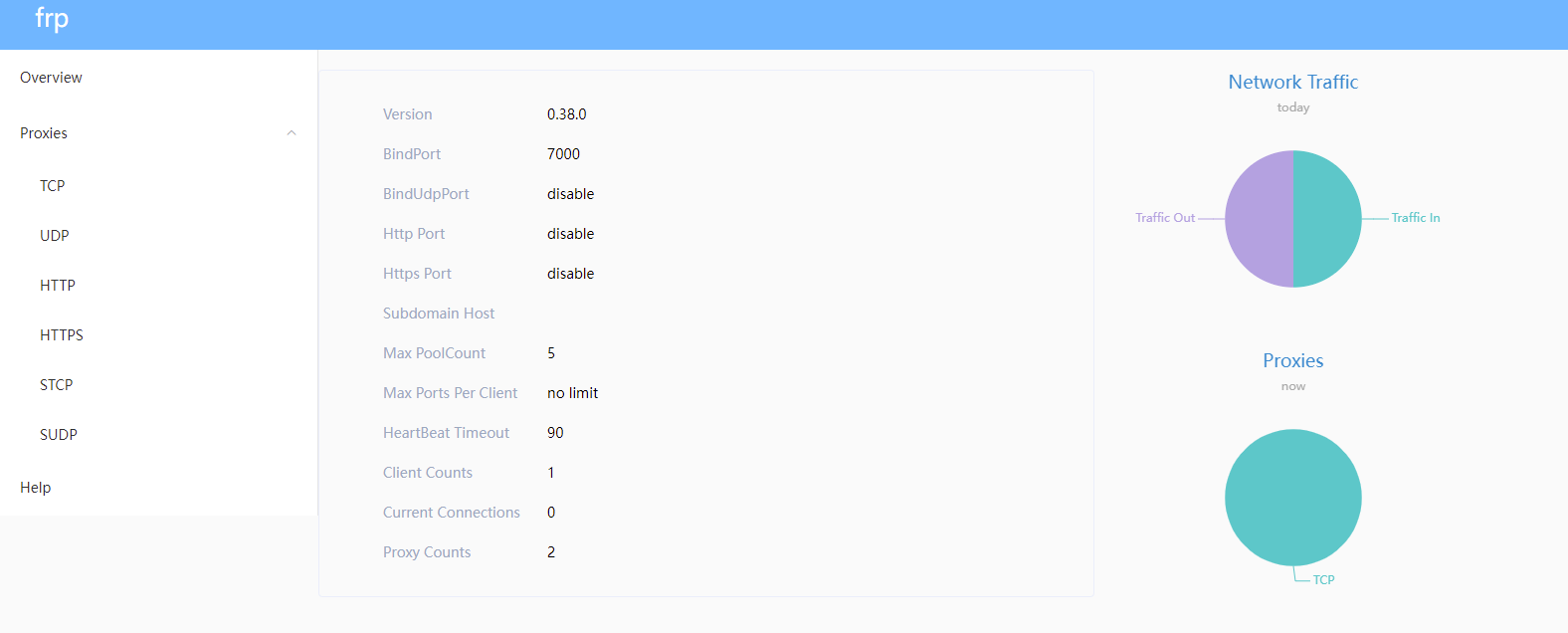

使用frp+jumpserver集中管理远程内网服务器 我们设想这样一种情况,我们是一家小公司,在全国有几个小分支办公机构,每个机构有一台服务器,由于公司财务紧张,买不起专线,用的也是普通家用宽带,SD-WAN设备说实话也挺贵的,那么我们怎么去登录各个分支机构的服务器呢?办法当然多,比如我们可以通过向日葵和todesk这类远程软件连接到分支机构某个人的电脑上再去远程操作,虽然不方便,但是能够完成目的。针对这种情况,我设计出这样一种方案,通过frp将所有内网服务器映射到一台公网服务器上,再在公网服务器部署jumpserver跳板机做集中管理和权限控制,这样我们只需要连接一次就能去选择连接各个服务器了。一、环境设计虽然我的云服务器升级了,但在运行网站的同时难以同时运行跳板机,所以我这里使用虚拟机进行演示,效果相同。内网服务器是192.168.10.113,将ssh端口22映射到跳板机服务器端口1001。跳板机服务器是192.168.10.20,其中1000端口是frp监听端口,1001是接受内网ssh转发的端口,1002是管理面板,2222是跳板机的连接端口。注意:本文仅对核心内容做记录,不会关注防火墙端口开放、开机启动等等小细节。二、跳板机配置一键安装跳板机并启动curl -sSL https://github.com/jumpserver/jumpserver/releases/download/v2.17.1/quick_start.sh | bash cd /opt/jumpserver-installer-v2.17.1 ./jmsctl.sh start登录web面板添加用户、服务器、特权用户、资产分配等,因为内网端口映射到服务器,所以跳板机配置的ssh是连接本地端口。用户test 密码123456三、服务端frp安装下载最新包wget https://github.com/fatedier/frp/releases/download/v0.38.0/frp_0.38.0_linux_386.tar.gz解压并编辑 frps.ini[common] bind_port = 1000 token = NBmima dashboard_port = 1002 dashboard_user = test dashboard_pwd = test启动服务nohup ./frps -c ./frps.ini &四、配置内网服务器客户端下载最新包wget https://github.com/fatedier/frp/releases/download/v0.38.0/frp_0.38.0_linux_386.tar.gz解压并编辑 frpc.ini[common] server_addr = 192.168.10.20 server_port = 1000 token = NBmima [ssh] type = tcp local_ip = 127.0.0.1 local_port = 22 remote_port = 1001启动服务nohup ./frpc -c frpc.ini &五、测试效果查看frp面板映射状态 192.168.10.20:1002 登录堡垒机test@192.168.10.20 ID | 主机名 | IP | 备注 +-----+-------------------------------------------+------------------+---------+ 1 | 内网主机 | 192.168.10.20 | 页码:1,每页行数:15,总页数:1,总数量:1 提示:输入资产ID直接登录,二级搜索使用 // + 字段,如://192 上一页:b 下一页:n 搜索: [Host]> 1 开始连接到 内网服务器管理员@192.168.10.20 0.1 Last login: Wed Dec 29 06:24:41 2021 from 192.168.10.253 [root@client ~]# ip addr 2: ens32: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 00:0c:29:df:d8:88 brd ff:ff:ff:ff:ff:ff inet 192.168.10.113/24 brd 192.168.10.255 scope global noprefixroute dynamic ens32 valid_lft 1130sec preferred_lft 1130sec inet6 fe80::f790:5f32:9201:7e7b/64 scope link noprefixroute valid_lft forever preferred_lft forever测试完成,客户端通过堡垒机接口即可选择登录到对应内网服务器。

使用frp+jumpserver集中管理远程内网服务器 我们设想这样一种情况,我们是一家小公司,在全国有几个小分支办公机构,每个机构有一台服务器,由于公司财务紧张,买不起专线,用的也是普通家用宽带,SD-WAN设备说实话也挺贵的,那么我们怎么去登录各个分支机构的服务器呢?办法当然多,比如我们可以通过向日葵和todesk这类远程软件连接到分支机构某个人的电脑上再去远程操作,虽然不方便,但是能够完成目的。针对这种情况,我设计出这样一种方案,通过frp将所有内网服务器映射到一台公网服务器上,再在公网服务器部署jumpserver跳板机做集中管理和权限控制,这样我们只需要连接一次就能去选择连接各个服务器了。一、环境设计虽然我的云服务器升级了,但在运行网站的同时难以同时运行跳板机,所以我这里使用虚拟机进行演示,效果相同。内网服务器是192.168.10.113,将ssh端口22映射到跳板机服务器端口1001。跳板机服务器是192.168.10.20,其中1000端口是frp监听端口,1001是接受内网ssh转发的端口,1002是管理面板,2222是跳板机的连接端口。注意:本文仅对核心内容做记录,不会关注防火墙端口开放、开机启动等等小细节。二、跳板机配置一键安装跳板机并启动curl -sSL https://github.com/jumpserver/jumpserver/releases/download/v2.17.1/quick_start.sh | bash cd /opt/jumpserver-installer-v2.17.1 ./jmsctl.sh start登录web面板添加用户、服务器、特权用户、资产分配等,因为内网端口映射到服务器,所以跳板机配置的ssh是连接本地端口。用户test 密码123456三、服务端frp安装下载最新包wget https://github.com/fatedier/frp/releases/download/v0.38.0/frp_0.38.0_linux_386.tar.gz解压并编辑 frps.ini[common] bind_port = 1000 token = NBmima dashboard_port = 1002 dashboard_user = test dashboard_pwd = test启动服务nohup ./frps -c ./frps.ini &四、配置内网服务器客户端下载最新包wget https://github.com/fatedier/frp/releases/download/v0.38.0/frp_0.38.0_linux_386.tar.gz解压并编辑 frpc.ini[common] server_addr = 192.168.10.20 server_port = 1000 token = NBmima [ssh] type = tcp local_ip = 127.0.0.1 local_port = 22 remote_port = 1001启动服务nohup ./frpc -c frpc.ini &五、测试效果查看frp面板映射状态 192.168.10.20:1002 登录堡垒机test@192.168.10.20 ID | 主机名 | IP | 备注 +-----+-------------------------------------------+------------------+---------+ 1 | 内网主机 | 192.168.10.20 | 页码:1,每页行数:15,总页数:1,总数量:1 提示:输入资产ID直接登录,二级搜索使用 // + 字段,如://192 上一页:b 下一页:n 搜索: [Host]> 1 开始连接到 内网服务器管理员@192.168.10.20 0.1 Last login: Wed Dec 29 06:24:41 2021 from 192.168.10.253 [root@client ~]# ip addr 2: ens32: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 00:0c:29:df:d8:88 brd ff:ff:ff:ff:ff:ff inet 192.168.10.113/24 brd 192.168.10.255 scope global noprefixroute dynamic ens32 valid_lft 1130sec preferred_lft 1130sec inet6 fe80::f790:5f32:9201:7e7b/64 scope link noprefixroute valid_lft forever preferred_lft forever测试完成,客户端通过堡垒机接口即可选择登录到对应内网服务器。 -

-

VPS升级、硬盘在线扩容,使用docker一键部署speedtest测速平台 一、VPS升级 我所使用的VPS主机商是俄罗斯justhost,使用了半年时间,价格便宜网络稳定,我决定升级一下配置长期使用。我之前使用的配置是:Размещение: Rostelecom (ex Adman, Novosibirsk) Виртуализация: KVM Cores: 1 (E5-2697 v2 @ 2.70GHz) RAM: 512 Mb HDD: 5 Gb (SAS+SSD RAID阵列) Канал: 200 Mbit (fair-share) ОС: CentOS 7 64bit Тариф: 130 ₽/месяц (约合人民币11.24元)升级后的配置为:Размещение: Rostelecom (ex Adman, Novosibirsk) Виртуализация: KVM Cores: 2 (E5-2697 v2 @ 2.70GHz) RAM: 1024 Mb HDD: 10 Gb (SAS+SSD RAID阵列) Канал: 200 Mbit (fair-share) ОС: CentOS 7 64bit Тариф: 260 ₽/месяц (约合人民币22.48元)二、硬盘在线扩容 因为母鸡采用了KVM虚拟化,CPU内存硬盘都是可以在线扩容的,进行配置升级后,还需要自己手动加载硬盘容量。安装growpart和resize2fs工具yum install cloud-utils-growpart xfsprogs查看现在磁盘情况df -h Filesystem Size Used Avail Use% Mounted on /dev/vda 11G /dev/vda1 5G 4.2G 800M可以看到容量给到了vda磁盘,但是没给到vda1分区,所以需要把容量给到第一个分区里(注意命令里1前面空格),没报错就是扩容完成growpart /dev/vda 1给到第一个分区后还需要让文件系统加载多余容量resize2fs /dev/vda1扩容完成df -h Filesystem Size Used Avail Use% Mounted on /dev/vda1 11G 5.7G 4.6G 56% /三、docker一键部署speedtest测速平台 安装docker国内 curl -fsSL https://get.docker.com | bash -s docker --mirror Aliyun 国外 curl -fsSL https://get.docker.com | bash -s docker注意,如果alma8无法安装,则可以修改/etc/os-release来伪装成centos8NAME="CentOS Linux" VERSION="8.6 (Sky Tiger)" ID="centos"启动dockersystemctl enable --now docker镜像下载docker pull adolfintel/speedtest查看镜像docker images REPOSITORY TAG IMAGE ID CREATED SIZE adolfintel/speedtest latest 5f4e7e506f12 6 months ago 440MB启动docker,把镜像中80端口映射到vps5000端口docker run -d -p 5000:80 adolfintel/speedtest:latest查看状态docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES 57f933d206ed adolfintel/speedtest:latest "docker-php-entrypoi…" 2 hours ago Up 2 hours 0.0.0.0:5000->80/tcp, :::5000->80/tcp friendly_bardeen 别忘了在VPS防火墙上开放5000端口,开机启动需要把启动命令写进开机脚本测速结果http://9sb.org:5000/

VPS升级、硬盘在线扩容,使用docker一键部署speedtest测速平台 一、VPS升级 我所使用的VPS主机商是俄罗斯justhost,使用了半年时间,价格便宜网络稳定,我决定升级一下配置长期使用。我之前使用的配置是:Размещение: Rostelecom (ex Adman, Novosibirsk) Виртуализация: KVM Cores: 1 (E5-2697 v2 @ 2.70GHz) RAM: 512 Mb HDD: 5 Gb (SAS+SSD RAID阵列) Канал: 200 Mbit (fair-share) ОС: CentOS 7 64bit Тариф: 130 ₽/месяц (约合人民币11.24元)升级后的配置为:Размещение: Rostelecom (ex Adman, Novosibirsk) Виртуализация: KVM Cores: 2 (E5-2697 v2 @ 2.70GHz) RAM: 1024 Mb HDD: 10 Gb (SAS+SSD RAID阵列) Канал: 200 Mbit (fair-share) ОС: CentOS 7 64bit Тариф: 260 ₽/месяц (约合人民币22.48元)二、硬盘在线扩容 因为母鸡采用了KVM虚拟化,CPU内存硬盘都是可以在线扩容的,进行配置升级后,还需要自己手动加载硬盘容量。安装growpart和resize2fs工具yum install cloud-utils-growpart xfsprogs查看现在磁盘情况df -h Filesystem Size Used Avail Use% Mounted on /dev/vda 11G /dev/vda1 5G 4.2G 800M可以看到容量给到了vda磁盘,但是没给到vda1分区,所以需要把容量给到第一个分区里(注意命令里1前面空格),没报错就是扩容完成growpart /dev/vda 1给到第一个分区后还需要让文件系统加载多余容量resize2fs /dev/vda1扩容完成df -h Filesystem Size Used Avail Use% Mounted on /dev/vda1 11G 5.7G 4.6G 56% /三、docker一键部署speedtest测速平台 安装docker国内 curl -fsSL https://get.docker.com | bash -s docker --mirror Aliyun 国外 curl -fsSL https://get.docker.com | bash -s docker注意,如果alma8无法安装,则可以修改/etc/os-release来伪装成centos8NAME="CentOS Linux" VERSION="8.6 (Sky Tiger)" ID="centos"启动dockersystemctl enable --now docker镜像下载docker pull adolfintel/speedtest查看镜像docker images REPOSITORY TAG IMAGE ID CREATED SIZE adolfintel/speedtest latest 5f4e7e506f12 6 months ago 440MB启动docker,把镜像中80端口映射到vps5000端口docker run -d -p 5000:80 adolfintel/speedtest:latest查看状态docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES 57f933d206ed adolfintel/speedtest:latest "docker-php-entrypoi…" 2 hours ago Up 2 hours 0.0.0.0:5000->80/tcp, :::5000->80/tcp friendly_bardeen 别忘了在VPS防火墙上开放5000端口,开机启动需要把启动命令写进开机脚本测速结果http://9sb.org:5000/