更新2021-12-29

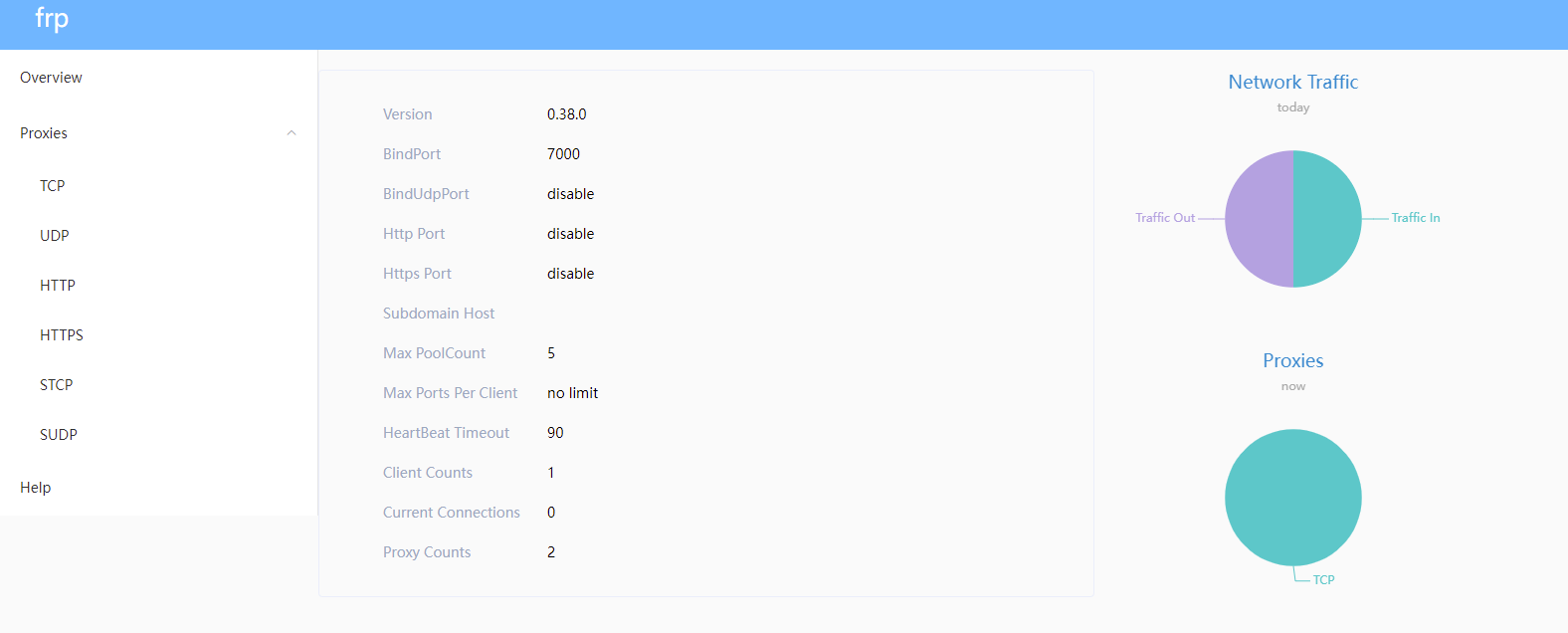

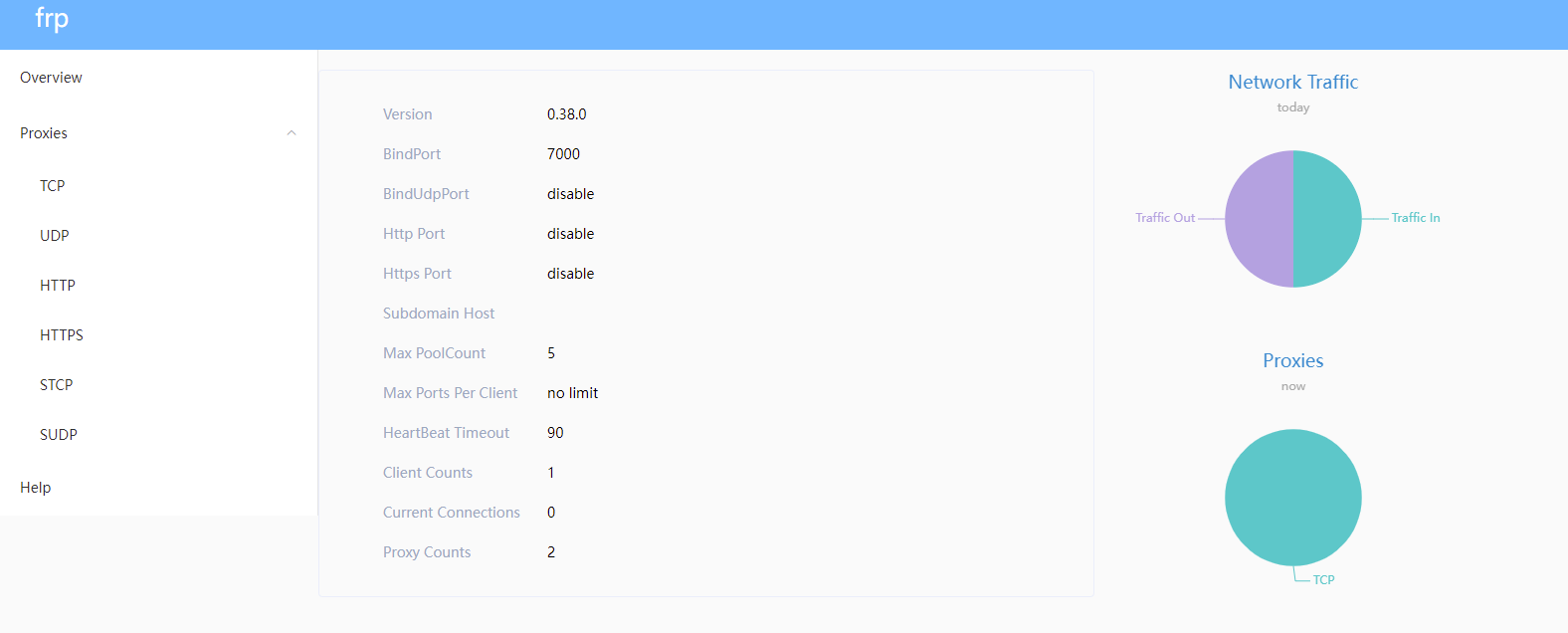

当前版本v0.38.0配置正常。

frp是一个可用于内网穿透的高性能的反向代理应用,支持 tcp, udp, http, https 协议。

强烈建议阅读官方中文文档

https://gofrp.org/docs/

frp 的作用

- 利用处于内网或防火墙后的机器,对外网环境提供 http 或 https 服务。

- 对于 http, https 服务支持基于域名的虚拟主机,支持自定义域名绑定,使多个域名可以共用一个80端口。

- 利用处于内网或防火墙后的机器,对外网环境提供 tcp 和 udp 服务,例如在家里通过 ssh 访问处于公司内网环境内的主机。

frp支持的平台

- darwin

- linux 386 amd64

- arm

- mips mips64 mips64le mipsle

- windows 386 amd64简单的案例

需求

服务器1000端口作为frps的监听端口,将客户端80,81映射到服务器1001,1002端口,通过1003端口查看frp状态,设置密码防止别人使用

服务搭建

服务器我们使用centos7,注意开放防火墙端口

修改 frps.ini

[common]

bind_port = 1000

token = NBmima

dashboard_port = 1003

dashboard_user = test

dashboard_pwd = test上传到服务器并在后台运行

[root@baidu frp]# nohup ./frps -c frps.ini &

[1] 20623

[root@baidu frp]# nohup: ignoring input and appending output to ‘nohup.out’

[root@baidu frp]# jobs

[1]+ Running nohup ./frps -c frps.ini &访问web控制台

完成

客户端配置

修改frpc.ini,将本地的80,81端口映射到服务器的1001,1002端口上

[common]

server_addr = server.cpm

server_port = 1000

token = NBmima

[80]

type = tcp

local_ip = 127.0.0.1

local_port = 80

remote_port = 1001

[81]

type = tcp

local_ip = 127.0.0.1

local_port = 81

remote_port = 1002后台运行

[root@localhost frp]# nohup ./frpc -c frpc.ini &

[1] 125342

[root@localhost frp]# nohup: ignoring input and appending output to ‘nohup.out’完毕

评论