文章内IP、地点、部门均为化名处理

事件描述

2023年10月31日,王工收到蜜罐系统持续告警,某IP持续攻击蜜罐445端口,王工立刻进行应急处置。

基础知识

445端口:是windows共享文件服务端口

MS17-010: 是微软2017年第10号漏洞,该病毒是不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播 。

溯源过程

2023年10月31日08:19,王工收到蜜罐系统持续告警

告警内容:

标题: HFish Threat Alert

节点名称: 内置节点

节点IP: 192.168.21.9

攻击类型: attack

扫描类型:

扫描端口:

蜜罐类别: 端口监听

蜜罐类型: TCP

蜜罐名称: TCP端口监听

帐号信息:

源IP: 192.168.210.101

源端口: 51744

目的IP: 192.168.21.9

目的端口: 445

地理位置: 局域网

威协情报:

攻击时间: 2023-10-31 08:19:45

攻击行为:

威胁等级: other

攻击详情: 192.168.210.101:51744 already connected.08:20 王工放下手头其他工作,开始进行溯源

溯源手段主要为:

1、通过EDR查找是否为已管控主机

2、通过goby进行反制探测

3、通过上网行为系统查找是否为已认证主机

4、通过IP判断物理位置

08:22 通过EDR没有查找到此主机

08:25 通过goby反制探测,确认目标基本信息,并进行部门通告

各位领导同事

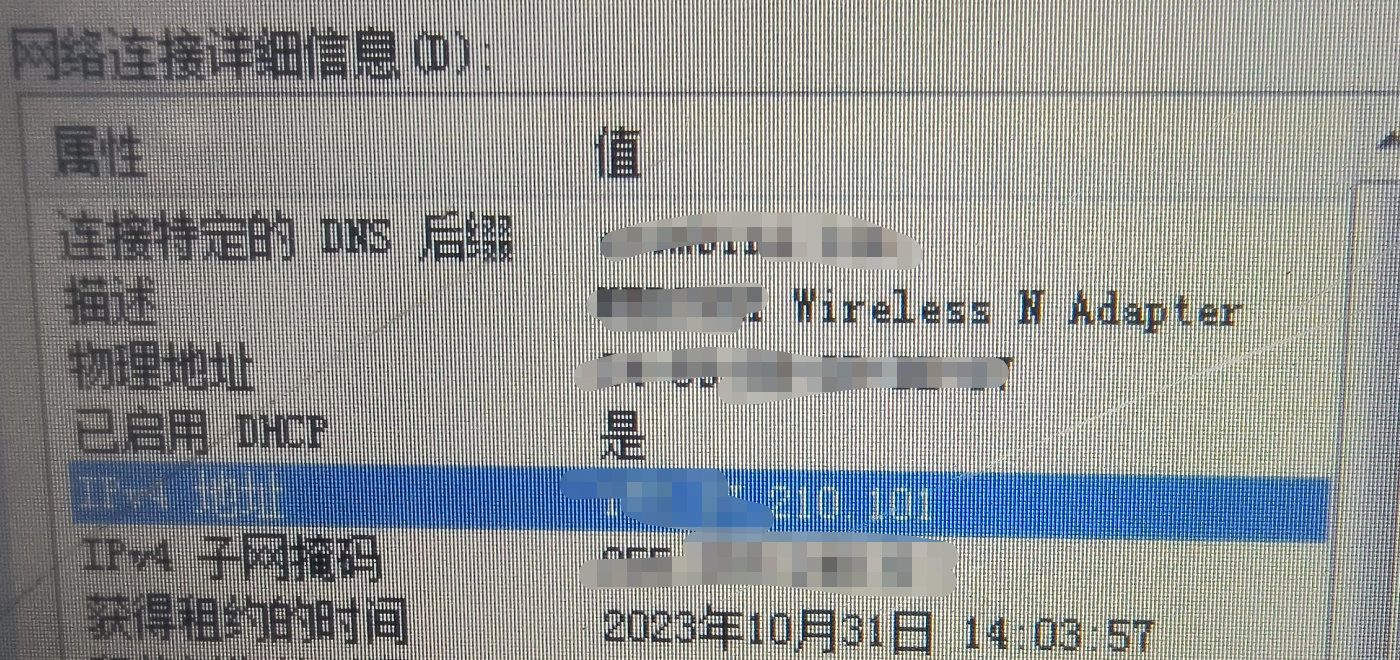

当前检测到网络攻击行为,正在对公司内网进行攻击,此设备连接 隐私保护 无线热点,在线时间 隐私保护 小时, IP: 192.168.210.101 MAC地址:隐私保护 主机名:隐私保护 可能为win7系统

同时探测到目标具有MS17-010漏洞,判断为目标中了永恒之蓝病毒

08:30 通过上网行为系统查找,此主机未通过认证,判断为非域用户设备

08:32 通过IP地址进行物理位置查找

1、通过IP判断,为无线设备

2、登录AC控制器,查找IP和对应的AP

3、查找到AP名称为 隐私保护 ,但无法判断AP位置,通过人工判断,为AP名称拼写错误

08:35 前往现场处置

08:40 抵达现场,现场为一台台式机、一台平板,没有找到目标

08:42 对现场AP进行MAC查询,确认设备一定在此AP下

08:43 发现现场生产设备运行windows系统,查看IP确认为目标系统,查看主机名为目标系统,经询问现场当前不生产,可以进行相应处理。

处置过程

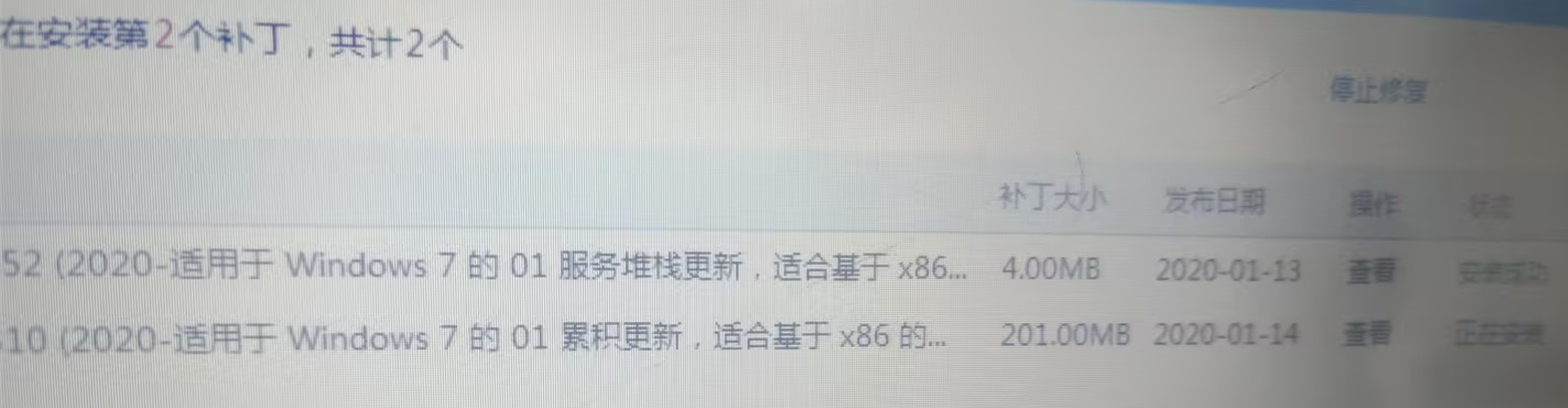

08:45 对目标主机安装EDR安全软件,进行系统补丁更新,随后进行全盘查杀,未发现病毒

此处暴露EDR软件查杀能力严重不足

09:30 通过EDR对系统补丁安装完成

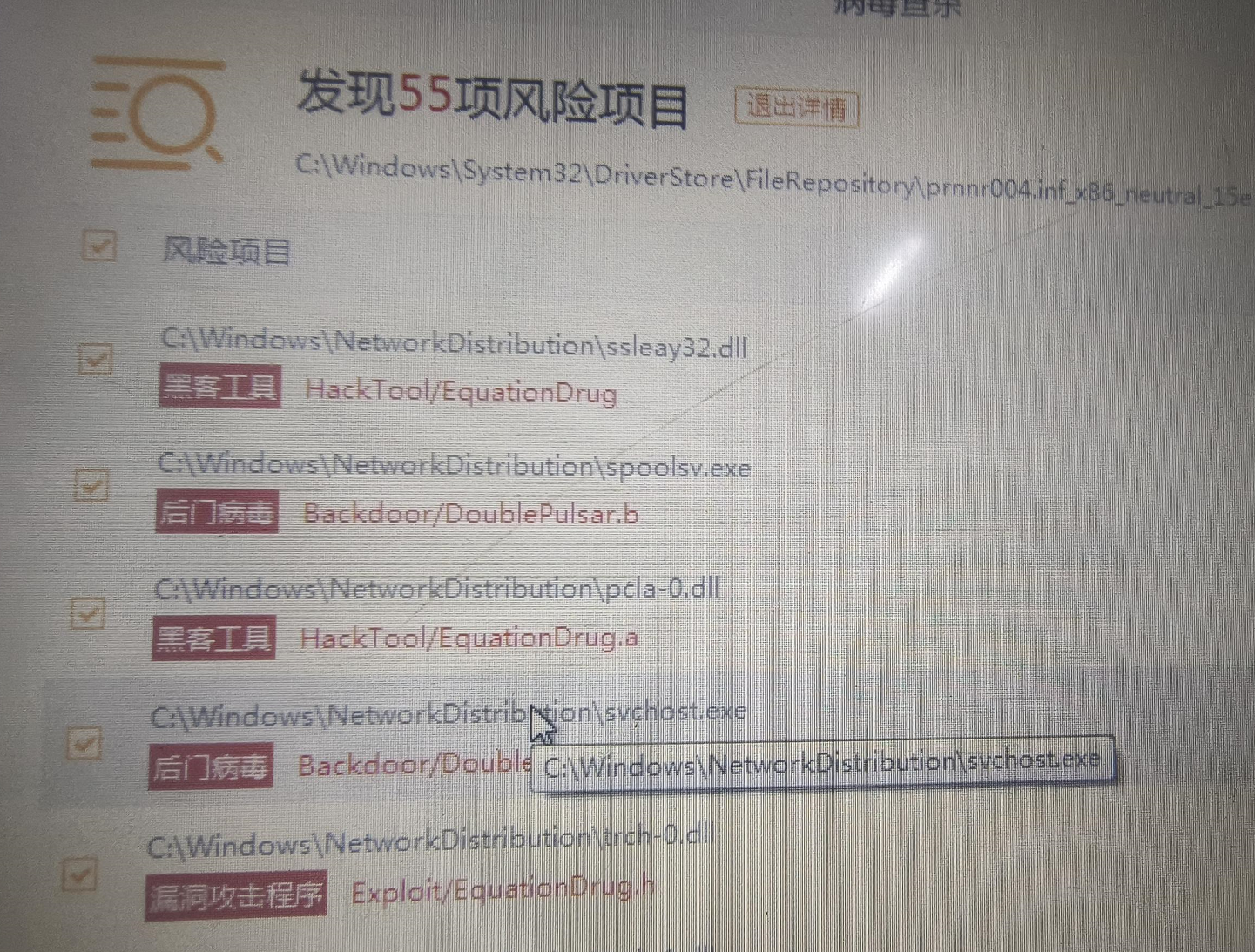

09:32 安装火绒杀毒软件进行病毒查杀,全盘扫描到56个病毒,根据描述判断为永恒之蓝挖矿病毒

09:38 经过火绒杀毒处理,蜜罐没有再接收到新的攻击告警

10:00 返回工位,进行处置记录,进行事件关闭通告。

后续措施

1、AP重新命名 已完成

2、主机重新命名 已完成

3、安装EDR软件管控 已完成

总结

1、设备部门对设备联网,没有及时通知信息安全部门,导致风险系统暴露在内网中

2、厂家对设备联网调试,没有及时通知信息安全部门,导致病毒持续运行扩散

3、AP命名及主机名命名不规范,导致溯源难度增加

评论