后门?

你可能从freebuf 360安全播报 启明星辰 和 各个安全站点 看到了事情的详细信息,所以我就没必要说了

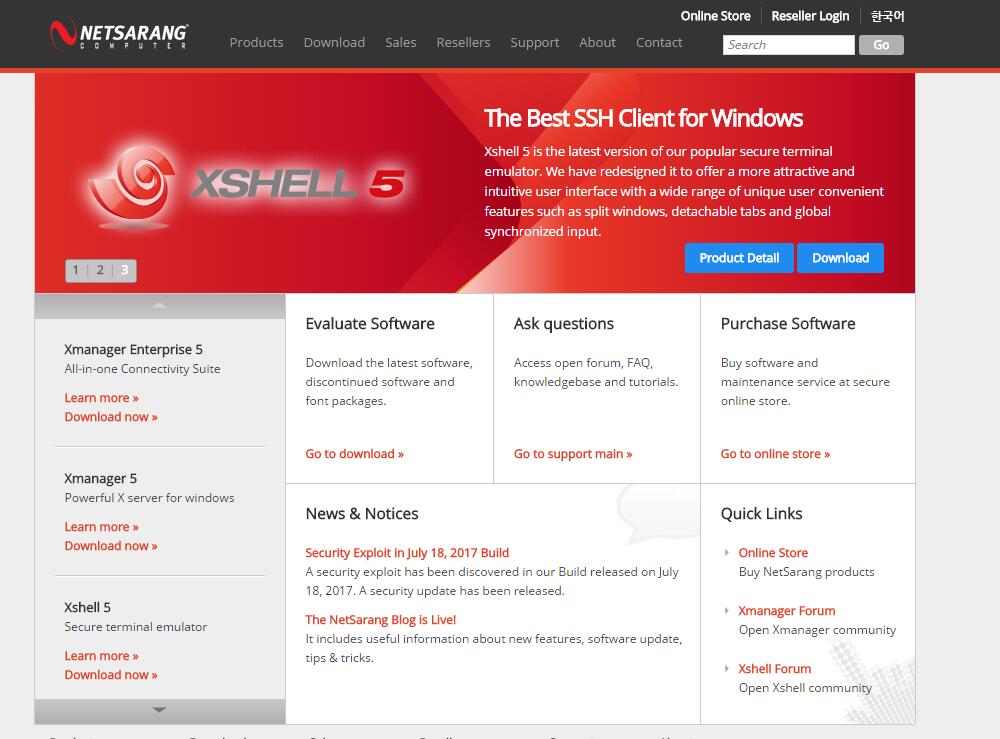

重大事件

知名终端模拟软件XSHELL多版本存在后门,或上传用户服务器账号密码!(15:10分更新)

http://bobao.360.cn/news/detail/4263.html

存在后门版本(已验证)

Xshell Build 5.0.1322

Xshell Build 5.0.1325

Xmanager Enterprise 5.0 Build 1232

Xmanager 5.0 Build 1045

Xftp 5.0 Build 1218

Xftp 5.0 Build 1221

Xlpd 5.0 Build 1220

很严重吗?

如果只是这一次后门事件,那并不会很严重,所以我要说的是

之前的事情

传统意义上,我们的入侵者是通过 收集信息-发现漏洞-入侵 的套路来进行

但这并不总是很好用,随着安全意识的提高,安全软件的发展,网络带宽的提高(系统和软件更新更加及时),计算机正在变得越来越安全吗?

如果我告诉你,入侵一台windows系统只需要输入个IP即可

你肯定会骂我是个疯子

而这个漏洞正是ETERNALBLUE(永恒之蓝),这毫无疑问是近几年来最严重的漏洞

上一个大范围影响的漏洞是ms12-20,他也不过只是让windows蓝屏而已

而永恒之蓝却是一个真真正正的getshell漏洞

当然他也名副其实,随后WannaCry勒索病毒和永恒之蓝强强联手吊打全球

而更恐怖的是,这个漏洞的利用工具是黑客从NSA手里偷来的

那么在工具曝光之前已经存在多长时间了?我们更新的软件,修补的漏洞,各种安全方案,以及追寻的所谓安全有什么意义?

这也证明了,随着安全意识的提高,安全软件的发展,网络带宽的提高(系统和软件更新更加及时),并没有什么卵用

APT攻击

如果说上面依然是传统的攻击手段,那么,我们就要说最恶心的了

社会工程学告诉我们“一个系统最大的弱点,既不是软件也不是硬件,而是人”“即使一个系统的加密再强大,也敌不过管理员用姓名做的密码”,而现在的情况是,就算你的密码很复杂,可能你的登陆软件还有后门等着你

如果你想详细了解apt攻击

我推荐你阅读 高级长期威胁- 维基百科

https://zh.wikipedia.org/zh-hans/%E9%AB%98%E7%BA%A7%E9%95%BF%E6%9C%9F%E5%A8%81%E8%83%81

2003年11月5日,Larry McVoy发现,CVS中的代码拷贝有一处改动并没有包含记录审核的链接。调查显示,这一处改动由陌生人添加,而且从未经过审核,不仅如此,在BitKeeper仓库的主拷贝中,这一处改动竟然压根就不存在。经过进一步调查后,可以明确,显然有人入侵了CVS的服务器并植入了此处改动。

2012年1月25日,中文版putty被爆出后门程序,使用带有后门程序的中文版putty等SSH管理软件连接服务器时,程序会自动记录登录时的用户名、密码和服务器IP地址等信息,并会以HTTP的方式将这些信息发送到指定的服务器上

2012年8月,360安全卫士发布一款名为KB360018的“高危漏洞补丁”,大量用户在安装后发现,KB360018并非微软发布,而是由360假冒炮制,该“补丁”实为360安全浏览器强制升级安装包。

2015年7月,太极助手iOS8.4越狱重大后门安全漏洞事件,后续曝光太极曾动用100万美金“收买”国外越狱黑客捆绑太极助手(现在更名为3K助手)

2015年9月,苹果Xcode后门事件,国内迅雷,百度云等下载通道都被带后门的版本感染替换,我们不禁怀疑,难道我们的程序员连软件从官网下载都不知道吗?

2015年11月 百度Moplus SDK内置后门事件,它被植入到14000款app当中,这些app有接近4000个都是由百度出品的。

一些路由器厂家,例如dlink 腾达 磊科 思科,一些pc厂家,比如联想,一些手机厂家,比如中兴 酷派,一些免费的网站程序主题,一些黑客常用的工具 免杀webshell 以及 免费的外挂

都非常人性化的内置了后门

这时我们才发现,好像我们使用的所有工具都出了问题

出问题了?

传统思路下,入侵一个公司获取资料,哪怕是社工都会比较困难

但现在,我们的入侵者甚至会直接到该公司面试上班,0距离获取数据

我们的入侵者已经不再进行入侵了,他们只需要留个后门,等你自己慢慢上钩

而我们又能怎么样?

评论