搜索到

285

篇与

的结果

-

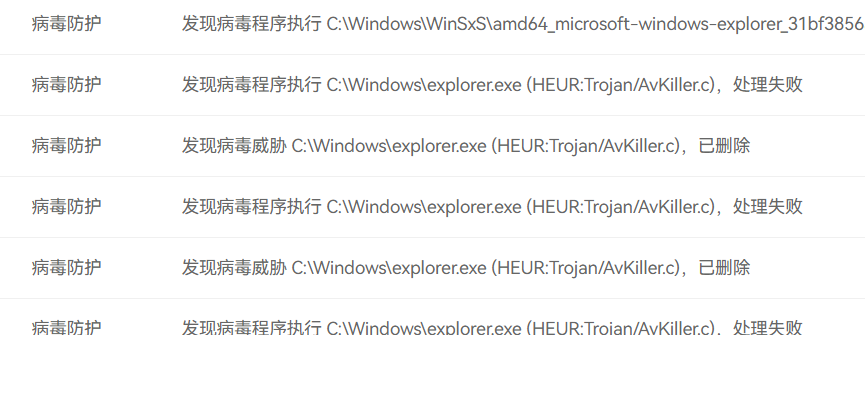

安恒EDR明御终端安全及防病毒系统、火绒explorer误报导致桌面黑屏 火绒关于近期explorer误报问题说明您好,由于火绒误报explorer.exe给您造成的不便我们深感抱歉,该误报为微软补丁更新后触发火绒之前查杀特征导致,涉及系统版本为windows10 22h2 64位和32位。https://bbs.huorong.cn/thread-136360-1-1.html安恒使用了火绒杀毒引擎,安恒EDR误报说明若已经出现黑屏问题:1)黑屏界面使用组合键 Ctrl + Alt + Del 调出任务管理器,左上角-文件-运行新命令或新任务- 勾选"管理员权限" 运行cmd命令;2)执行命令 sfc /scanfile=c:\windows\explorer.exe 回车,explorer.exe 修复成功,再次运行新命令c:\windows\explorer.exe可启动桌面或直接重启电脑。

安恒EDR明御终端安全及防病毒系统、火绒explorer误报导致桌面黑屏 火绒关于近期explorer误报问题说明您好,由于火绒误报explorer.exe给您造成的不便我们深感抱歉,该误报为微软补丁更新后触发火绒之前查杀特征导致,涉及系统版本为windows10 22h2 64位和32位。https://bbs.huorong.cn/thread-136360-1-1.html安恒使用了火绒杀毒引擎,安恒EDR误报说明若已经出现黑屏问题:1)黑屏界面使用组合键 Ctrl + Alt + Del 调出任务管理器,左上角-文件-运行新命令或新任务- 勾选"管理员权限" 运行cmd命令;2)执行命令 sfc /scanfile=c:\windows\explorer.exe 回车,explorer.exe 修复成功,再次运行新命令c:\windows\explorer.exe可启动桌面或直接重启电脑。 -

-

中小企业微成本专线替代,蒲公英SDWAN旁路盒子 对于中小企业来说,异地是个常见需求,比如驻外办事处、两个厂区互联、异地监控查看等,专线成本高昂,同时中小企业对连接稳定性敏感度较低,所以引入今天的主角,蒲公英P5旁路盒子。成本 蒲公英免费版限制建立一个网络,最大三个客户端,所以建议买三个蒲公英硬件,如单个蒲公英P5硬件售价约为285元,三个不到900。硬件参数 蒲公英P5基本等于G5的性能组网方式 蒲公英SDWAN的硬件有两种组网方式,一种是买路由器替代公司路由器,另一种是买旁路盒子,旁路盒子部署难度比路由器大一点点,但是不改变现有网络结构。路由器方式旁路盒子组网方式双旁路盒子组网方式组网速度 P2P点对点模式:蒲公英当前即使免费版也支持P2P传输,要求开启UPNP,P2P点对点模式下速度取决于带宽的最大速度和硬件的最大速度 自动转发模式:如果网络环境过于恶劣,蒲公英免费版会使用自动转发模式建立连接,带宽1Mbps部署 硬件安装简单,插到有网的接口,建议插核心交换机上,便于调整路由; 上线后添加到自己的蒲公英账号中创建网络并加入硬件,此时硬件设备已经自动组网完成配置旁路由 异地组网-网络设置-旁路设置配置示例 实现AB两家公司互通1、网络环境A公司有线192.168.10.0/24无线192.168.20.0/24SDWAN1连接有线后的地址 192.168.10.10SDWAN1虚拟地址 172.16.0.100B公司有线192.168.40.0/24无线192.168.50.0/24SDWAN2连接有线后的地址 192.168.40.10SDWAN2虚拟地址 172.16.0.1012、SDWAN旁路由配置SDWAN1声明自身路由A公司有线192.168.10.0/24A公司无线192.168.20.0/24SDWAN2声明自身路由A公司有线192.168.40.0/24A公司无线192.168.50.0/243、A公司静态路由ip route-s 192.168.40.0 24 192.168.10.10 to SDWAN2 ip route-s 192.168.50.0 24 192.168.10.10 to SDWAN2 ip route-s 172.16.0.0 24 192.168.10.10 to SDWAN24、B公司静态路由ip route-s 192.168.10.0 24 192.168.40.10 to SDWAN1 ip route-s 192.168.20.0 24 192.168.40.10 to SDWAN1 ip route-s 172.16.0.0 24 192.168.40.10 to SDWAN15、配置完成测试互通稳定性 我从5月12号部署到今天6月2号共20天,其中5月15号出现一次一小时断线,联系客服后升级固件,升级后没再出现长时间断线问题。20天监测数据总结 对专线稳定性要求不高的中小企业或专线部署前临时替代的极佳方案。

中小企业微成本专线替代,蒲公英SDWAN旁路盒子 对于中小企业来说,异地是个常见需求,比如驻外办事处、两个厂区互联、异地监控查看等,专线成本高昂,同时中小企业对连接稳定性敏感度较低,所以引入今天的主角,蒲公英P5旁路盒子。成本 蒲公英免费版限制建立一个网络,最大三个客户端,所以建议买三个蒲公英硬件,如单个蒲公英P5硬件售价约为285元,三个不到900。硬件参数 蒲公英P5基本等于G5的性能组网方式 蒲公英SDWAN的硬件有两种组网方式,一种是买路由器替代公司路由器,另一种是买旁路盒子,旁路盒子部署难度比路由器大一点点,但是不改变现有网络结构。路由器方式旁路盒子组网方式双旁路盒子组网方式组网速度 P2P点对点模式:蒲公英当前即使免费版也支持P2P传输,要求开启UPNP,P2P点对点模式下速度取决于带宽的最大速度和硬件的最大速度 自动转发模式:如果网络环境过于恶劣,蒲公英免费版会使用自动转发模式建立连接,带宽1Mbps部署 硬件安装简单,插到有网的接口,建议插核心交换机上,便于调整路由; 上线后添加到自己的蒲公英账号中创建网络并加入硬件,此时硬件设备已经自动组网完成配置旁路由 异地组网-网络设置-旁路设置配置示例 实现AB两家公司互通1、网络环境A公司有线192.168.10.0/24无线192.168.20.0/24SDWAN1连接有线后的地址 192.168.10.10SDWAN1虚拟地址 172.16.0.100B公司有线192.168.40.0/24无线192.168.50.0/24SDWAN2连接有线后的地址 192.168.40.10SDWAN2虚拟地址 172.16.0.1012、SDWAN旁路由配置SDWAN1声明自身路由A公司有线192.168.10.0/24A公司无线192.168.20.0/24SDWAN2声明自身路由A公司有线192.168.40.0/24A公司无线192.168.50.0/243、A公司静态路由ip route-s 192.168.40.0 24 192.168.10.10 to SDWAN2 ip route-s 192.168.50.0 24 192.168.10.10 to SDWAN2 ip route-s 172.16.0.0 24 192.168.10.10 to SDWAN24、B公司静态路由ip route-s 192.168.10.0 24 192.168.40.10 to SDWAN1 ip route-s 192.168.20.0 24 192.168.40.10 to SDWAN1 ip route-s 172.16.0.0 24 192.168.40.10 to SDWAN15、配置完成测试互通稳定性 我从5月12号部署到今天6月2号共20天,其中5月15号出现一次一小时断线,联系客服后升级固件,升级后没再出现长时间断线问题。20天监测数据总结 对专线稳定性要求不高的中小企业或专线部署前临时替代的极佳方案。 -

CONQUEST 征服S12加强版EX防爆手机,解锁Bootloader、安装magisk获取root权限、NFC卡模拟 {lamp/}教程适用于所有安卓手机,已在征服S12 S23测试成功。声明,本教程不欢迎QQ用户 4940213 查看。 CONQUEST征服三防手机官方VIP交流总群 146169721{lamp/}征服S12加强版EX防爆手机,是一款使用MTK6789(G99)处理器、安卓12系统的手机,其系统内置NFC功能,但没有配套NFC软件,导致NFC功能无法使用,本文方法为使用magisk获取root权限并安装NFC卡模拟进行NFC功能的使用。一、配置环境、准备资料 1、我是用win11系统,系统可以自动安装MTK fastboot驱动2、下载最新的adb调试软件,适用于 Windows 的 SDK Platform-Toolshttps://developer.android.google.cn/tools/releases/platform-tools?hl=zh-cn#downloads3、完整ROM包,联系厂家提供 1.86GE7S88B7.KKST.CONQUEST_CN_FBDC.HB.HJ.Y5SZVFULNMNX.20230826.V3.03二、解锁Bootloader 注意:解锁Bootloader会清除手机所有数据恢复出厂设置,先进行备份1、解锁开发者选项连续点击版本号2、打开 允许OEM解锁因为我已经解锁了,所以这个选项变为灰色3、打开USB调试4、安装adb解压缩adb将adb程序配置到环境变量进行测试adb version 工作正常5、连接adb使用原厂数据线连接电脑,不可使用充电线adb devices 查看手机是否连接成功6、进入Bootloader程序,即fastboot模式adb reboot bootloader手机自动重启,进入fastboot模式,看左下角7、安装MTK fastboot驱动在fastboot模式下,点击windows更新,可以安装MTK fastboot驱动8、查看fastboot连接状态9、解锁Bootloaderfastboot flashing unlock此时手机弹出提醒,5秒内按 音量上 按键进行确认解锁10、解锁完成长按关机键重启手机,手机恢复出厂设置,进入系统三、安装magisk获取root权限 1、提取boot.img2、数据线连接电脑,将magiskAPP和boot.img上传到手机download目录https://magiskcn.com/magisk-download3、安装magiskAPP安装magiskAPP,制作集成magisk补丁的boot.img4、将 boot.img 和 magisk_patched-版本_随机.img 两个文件复制到 adb 安装目录5、进入fastboot模式adb reboot bootloader6、刷入magisk补丁镜像fastboot flash boot magisk_patched-版本_随机.img 完成Finished. Total time: 5.451s7、重启手机magisk如果提示更新修复就确认,自动重启后工作正常四、NFC卡模拟 https://www.ghxi.com/nfcmnpro.html我这里使用的是Android NFC卡模拟 v9.0.5去内购专业版1、获取root权限读卡后保存卡片会提示允许root权限2、模拟卡报错问题如果模拟卡提示分区不能写入,则需要生成magisk模块在magiskAPP中安装模块4、至此刷卡正常,开机后亮屏息屏均可正常使用五、其他 1、屏蔽更新手机连接WIFI使用,通过抓包软件抓出更新服务器IP进行屏蔽,阻止系统更新。服务器IP为:212.129.230.1422、如果无法进入系统将原boot.img刷回即可fastboot flash boot boot.img

CONQUEST 征服S12加强版EX防爆手机,解锁Bootloader、安装magisk获取root权限、NFC卡模拟 {lamp/}教程适用于所有安卓手机,已在征服S12 S23测试成功。声明,本教程不欢迎QQ用户 4940213 查看。 CONQUEST征服三防手机官方VIP交流总群 146169721{lamp/}征服S12加强版EX防爆手机,是一款使用MTK6789(G99)处理器、安卓12系统的手机,其系统内置NFC功能,但没有配套NFC软件,导致NFC功能无法使用,本文方法为使用magisk获取root权限并安装NFC卡模拟进行NFC功能的使用。一、配置环境、准备资料 1、我是用win11系统,系统可以自动安装MTK fastboot驱动2、下载最新的adb调试软件,适用于 Windows 的 SDK Platform-Toolshttps://developer.android.google.cn/tools/releases/platform-tools?hl=zh-cn#downloads3、完整ROM包,联系厂家提供 1.86GE7S88B7.KKST.CONQUEST_CN_FBDC.HB.HJ.Y5SZVFULNMNX.20230826.V3.03二、解锁Bootloader 注意:解锁Bootloader会清除手机所有数据恢复出厂设置,先进行备份1、解锁开发者选项连续点击版本号2、打开 允许OEM解锁因为我已经解锁了,所以这个选项变为灰色3、打开USB调试4、安装adb解压缩adb将adb程序配置到环境变量进行测试adb version 工作正常5、连接adb使用原厂数据线连接电脑,不可使用充电线adb devices 查看手机是否连接成功6、进入Bootloader程序,即fastboot模式adb reboot bootloader手机自动重启,进入fastboot模式,看左下角7、安装MTK fastboot驱动在fastboot模式下,点击windows更新,可以安装MTK fastboot驱动8、查看fastboot连接状态9、解锁Bootloaderfastboot flashing unlock此时手机弹出提醒,5秒内按 音量上 按键进行确认解锁10、解锁完成长按关机键重启手机,手机恢复出厂设置,进入系统三、安装magisk获取root权限 1、提取boot.img2、数据线连接电脑,将magiskAPP和boot.img上传到手机download目录https://magiskcn.com/magisk-download3、安装magiskAPP安装magiskAPP,制作集成magisk补丁的boot.img4、将 boot.img 和 magisk_patched-版本_随机.img 两个文件复制到 adb 安装目录5、进入fastboot模式adb reboot bootloader6、刷入magisk补丁镜像fastboot flash boot magisk_patched-版本_随机.img 完成Finished. Total time: 5.451s7、重启手机magisk如果提示更新修复就确认,自动重启后工作正常四、NFC卡模拟 https://www.ghxi.com/nfcmnpro.html我这里使用的是Android NFC卡模拟 v9.0.5去内购专业版1、获取root权限读卡后保存卡片会提示允许root权限2、模拟卡报错问题如果模拟卡提示分区不能写入,则需要生成magisk模块在magiskAPP中安装模块4、至此刷卡正常,开机后亮屏息屏均可正常使用五、其他 1、屏蔽更新手机连接WIFI使用,通过抓包软件抓出更新服务器IP进行屏蔽,阻止系统更新。服务器IP为:212.129.230.1422、如果无法进入系统将原boot.img刷回即可fastboot flash boot boot.img -

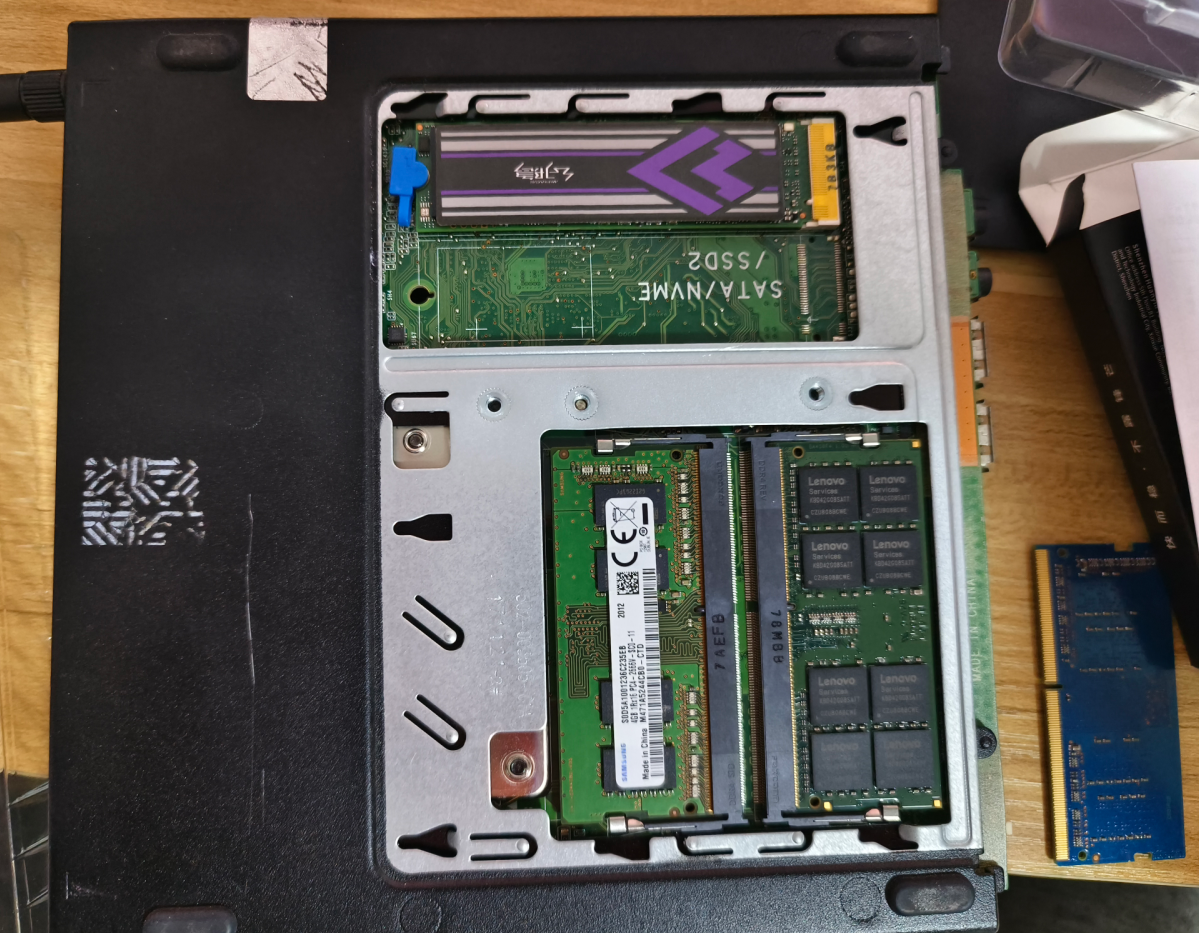

搭建家庭服务器2-升级硬件、映射外网端口、局域网唤醒、开机自动启动、堡垒机、个人主页、其他应用 1、升级硬件为我的家庭服务器添加了内存和硬盘当前配置为:联想ThinkCentre M710q商用迷你电脑I3-6100T32G+4G240G sata MLC固态512G nvme pcie4.0 TLC固态ESXi底层系统安装ALMA9+1Panel面板跑docker容器win10 ltsc 20212、映射外网端口我使用了向日葵动态域名和群晖自带动态域名,通过CNAME配置到我自己的90apt.com域名上。并且将路由器的外网映射到公网上。然后将WG的工作端口也映射到外网上了。其中WG工作在动态域名模式,因此配置每天重启容器,以防止IP变动后WG无法识别。[root@alma9 ~]# crontab -l 00 02 * * * docker restart wg-easy还映射RUSTDESK的自建服务器3、局域网唤醒BIOS配置局域网唤醒,可以在关机后,通过路由器对家庭服务器进行开机。4、开机自动启动在ESXi中配置开机自动启动虚拟机5、堡垒机部署JumpServer堡垒机,局域网中的电脑通过堡垒机访问,更简单6、个人主页部署web容器,编写导航主页用来做内网导航7、根据需求安装更多容器8、留一手为防止WG故障,win10里我装了RustDesk,防止出现远程无法处理故障的情况。9、小结为保证安全,家庭服务器基本通过WG链接内网后操作。

搭建家庭服务器2-升级硬件、映射外网端口、局域网唤醒、开机自动启动、堡垒机、个人主页、其他应用 1、升级硬件为我的家庭服务器添加了内存和硬盘当前配置为:联想ThinkCentre M710q商用迷你电脑I3-6100T32G+4G240G sata MLC固态512G nvme pcie4.0 TLC固态ESXi底层系统安装ALMA9+1Panel面板跑docker容器win10 ltsc 20212、映射外网端口我使用了向日葵动态域名和群晖自带动态域名,通过CNAME配置到我自己的90apt.com域名上。并且将路由器的外网映射到公网上。然后将WG的工作端口也映射到外网上了。其中WG工作在动态域名模式,因此配置每天重启容器,以防止IP变动后WG无法识别。[root@alma9 ~]# crontab -l 00 02 * * * docker restart wg-easy还映射RUSTDESK的自建服务器3、局域网唤醒BIOS配置局域网唤醒,可以在关机后,通过路由器对家庭服务器进行开机。4、开机自动启动在ESXi中配置开机自动启动虚拟机5、堡垒机部署JumpServer堡垒机,局域网中的电脑通过堡垒机访问,更简单6、个人主页部署web容器,编写导航主页用来做内网导航7、根据需求安装更多容器8、留一手为防止WG故障,win10里我装了RustDesk,防止出现远程无法处理故障的情况。9、小结为保证安全,家庭服务器基本通过WG链接内网后操作。 -

-

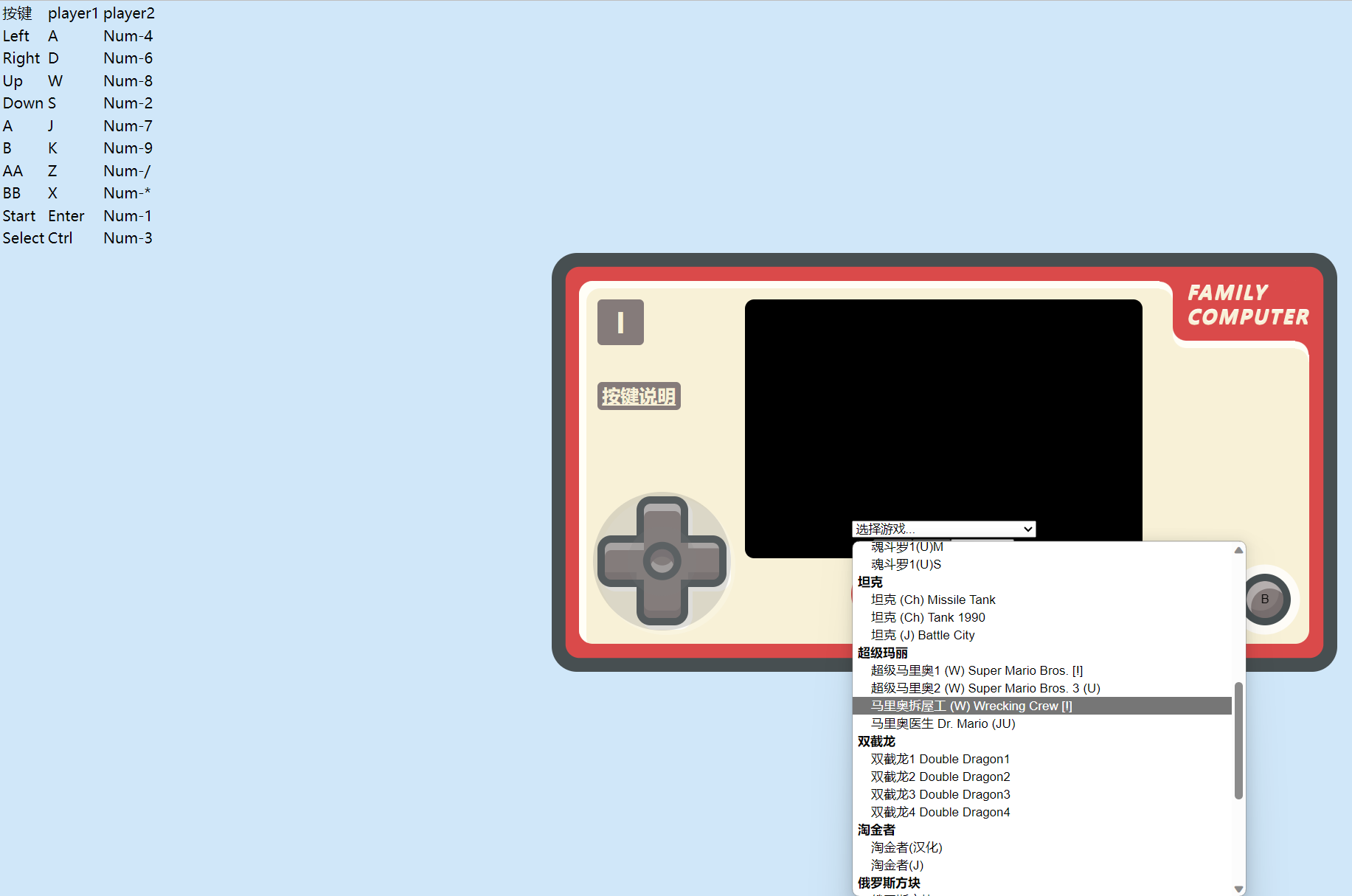

1Panel docker容器版-1分钟部署WEB在线FC、DOS游戏 dosgame-web-docker&jsnes 一、介绍jsnes 在线游戏机源码网页版fc模拟器,h5网页版NES模拟器,随时随地体验儿时的乐趣。chinese-dos-gameshttps://github.com/rwv/chinese-dos-games在线DOS游戏,默认42款,可现在全套近2000款二、部署jsnes 在线游戏机源码docker run --rm -p 8081:80 --name jsnes -d wangz2019/jsnes:1.0.0chinese-dos-gamesdocker run -d --name dosgame -p 262:262 oldiy/dosgame-web-docker:latest三、使用网页访问对应端口即可四、小结放松一下

1Panel docker容器版-1分钟部署WEB在线FC、DOS游戏 dosgame-web-docker&jsnes 一、介绍jsnes 在线游戏机源码网页版fc模拟器,h5网页版NES模拟器,随时随地体验儿时的乐趣。chinese-dos-gameshttps://github.com/rwv/chinese-dos-games在线DOS游戏,默认42款,可现在全套近2000款二、部署jsnes 在线游戏机源码docker run --rm -p 8081:80 --name jsnes -d wangz2019/jsnes:1.0.0chinese-dos-gamesdocker run -d --name dosgame -p 262:262 oldiy/dosgame-web-docker:latest三、使用网页访问对应端口即可四、小结放松一下 -

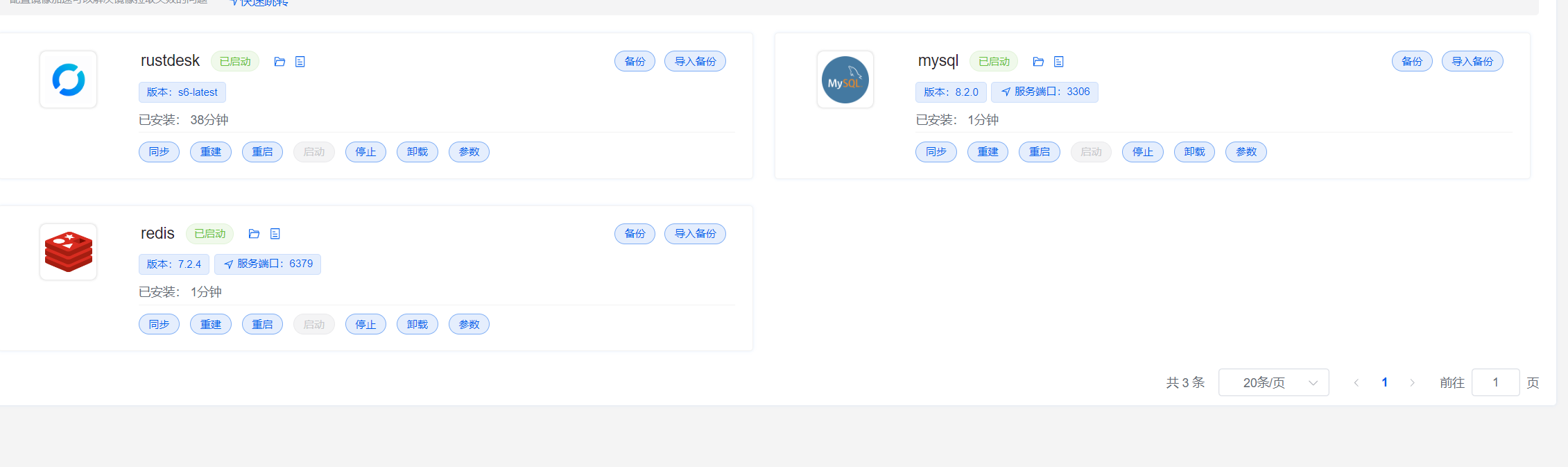

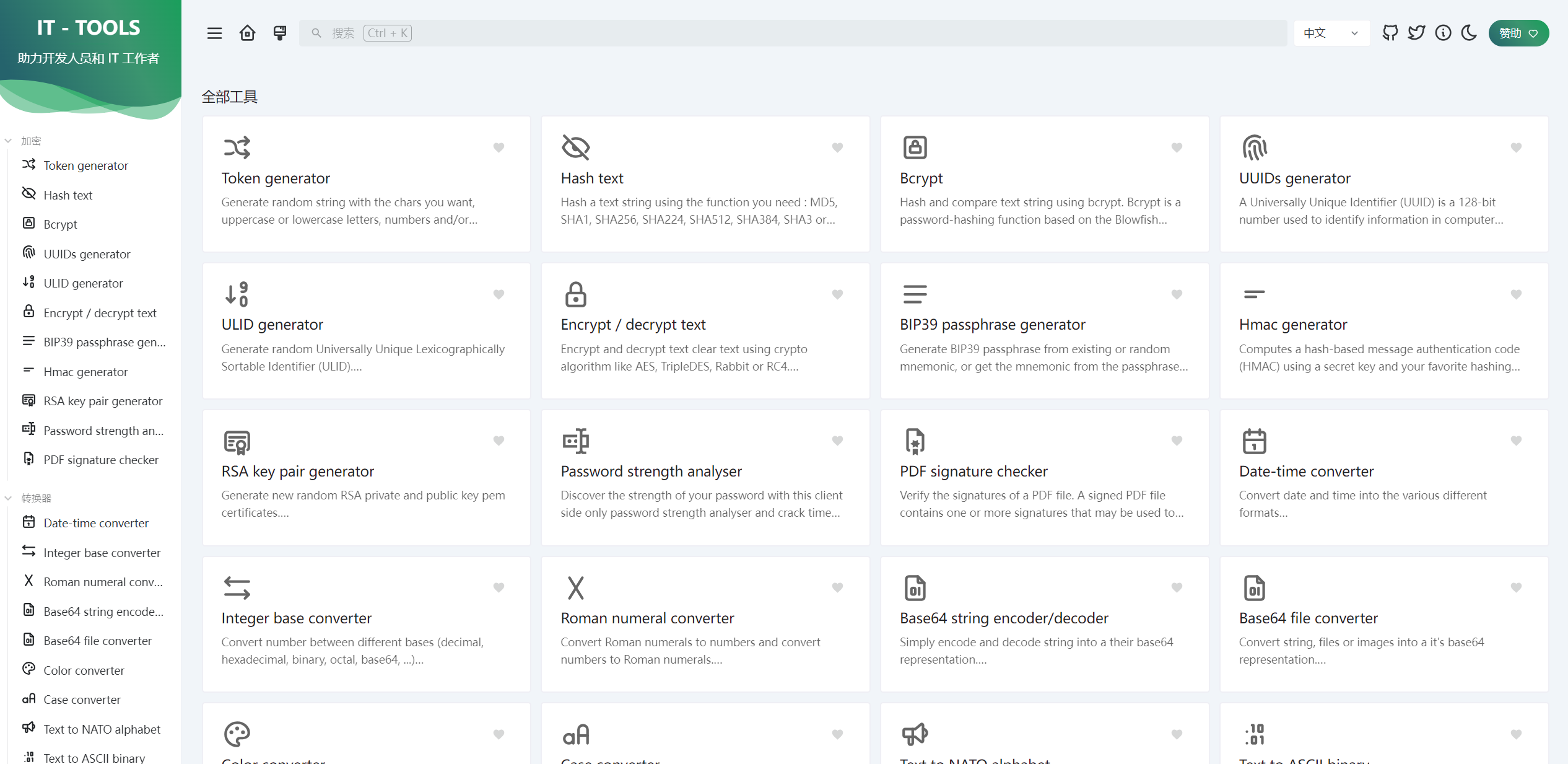

1Panel docker容器版-1分钟部署JumpServer 开源堡垒机&使用教程 一、介绍JumpServerJumpServer 是广受欢迎的开源堡垒机,是符合 4A 规范的专业运维安全审计系统。JumpServer 堡垒机帮助企业以更安全的方式管控和登录各种类型的资产,包括:SSH: Linux / Unix / 网络设备 等;Windows: Web 方式连接 / 原生 RDP 连接;数据库: MySQL / Oracle / SQLServer / PostgreSQL 等;Kubernetes: 支持连接到 K8s 集群中的 Pods;Web 站点: 各类系统的 Web 管理后台;应用: 通过 Remote App 连接各类应用。注意,开源免费版缺少一些企业级功能,比如RDP本地连接。二、部署1Panel部署需要应用商店先安装mysql和redis再安装JumpServer安装完成默认账号密码 admin admin,首次登陆提示修改登陆成功三、使用使用逻辑增加资产-增加用户-将资产授权给用户-用户登录使用1、增加资产增加linux主机增加windows主机2、增加用户test3、将资产授权给用户创建一个运维用户的授权规则4、用户登录使用4.1 web方式在线web管理linuxweb管理windows4.2 web方式连接本地客户端web连接linux本地客户端web连接windows本地客户端属于商业版功能4.3 本地连接堡垒机本地连接堡垒机管理linux客户端本地连接堡垒机管理windows客户端属于商业版功能四、小结好好好

1Panel docker容器版-1分钟部署JumpServer 开源堡垒机&使用教程 一、介绍JumpServerJumpServer 是广受欢迎的开源堡垒机,是符合 4A 规范的专业运维安全审计系统。JumpServer 堡垒机帮助企业以更安全的方式管控和登录各种类型的资产,包括:SSH: Linux / Unix / 网络设备 等;Windows: Web 方式连接 / 原生 RDP 连接;数据库: MySQL / Oracle / SQLServer / PostgreSQL 等;Kubernetes: 支持连接到 K8s 集群中的 Pods;Web 站点: 各类系统的 Web 管理后台;应用: 通过 Remote App 连接各类应用。注意,开源免费版缺少一些企业级功能,比如RDP本地连接。二、部署1Panel部署需要应用商店先安装mysql和redis再安装JumpServer安装完成默认账号密码 admin admin,首次登陆提示修改登陆成功三、使用使用逻辑增加资产-增加用户-将资产授权给用户-用户登录使用1、增加资产增加linux主机增加windows主机2、增加用户test3、将资产授权给用户创建一个运维用户的授权规则4、用户登录使用4.1 web方式在线web管理linuxweb管理windows4.2 web方式连接本地客户端web连接linux本地客户端web连接windows本地客户端属于商业版功能4.3 本地连接堡垒机本地连接堡垒机管理linux客户端本地连接堡垒机管理windows客户端属于商业版功能四、小结好好好 -

-

-

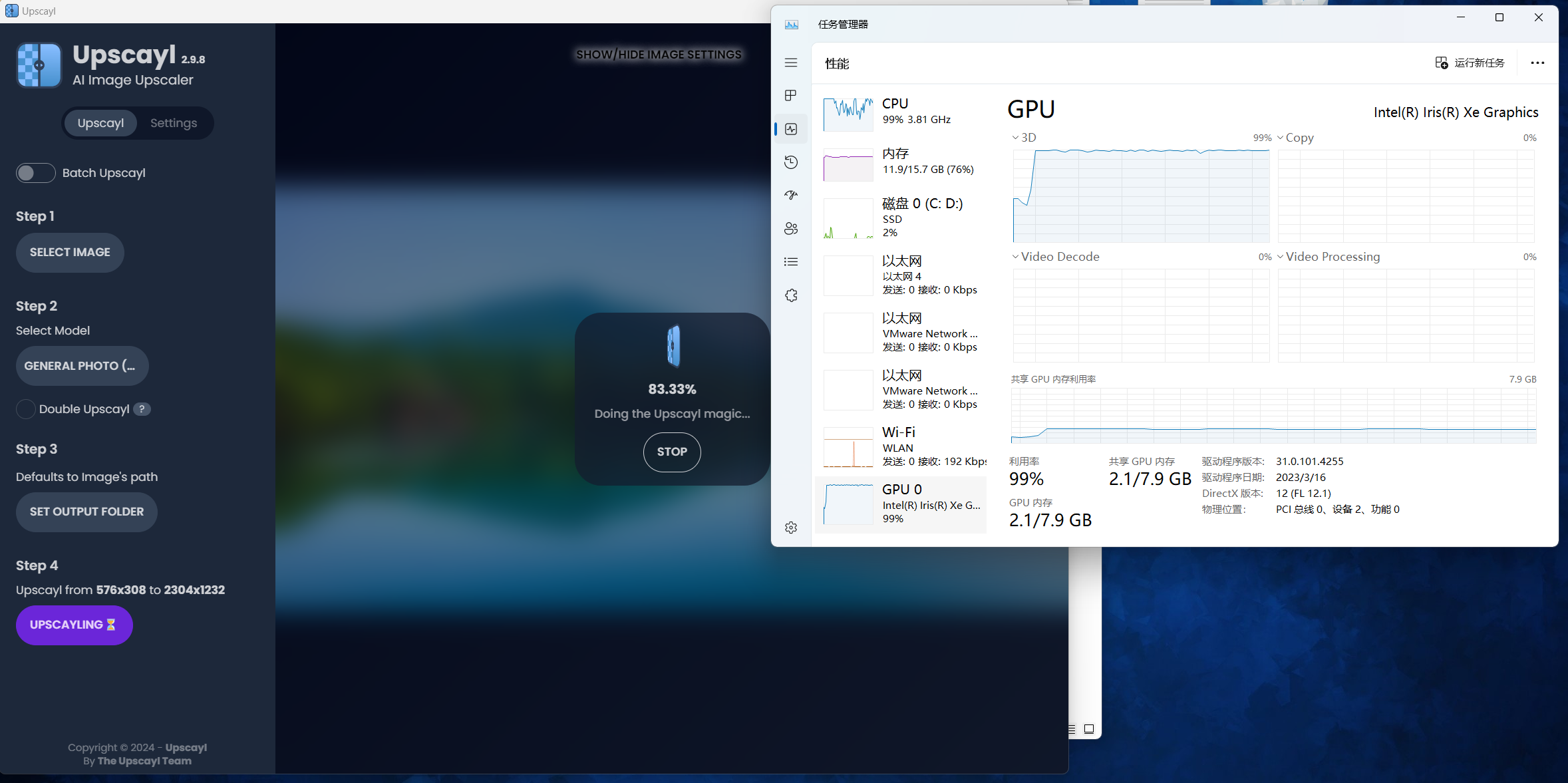

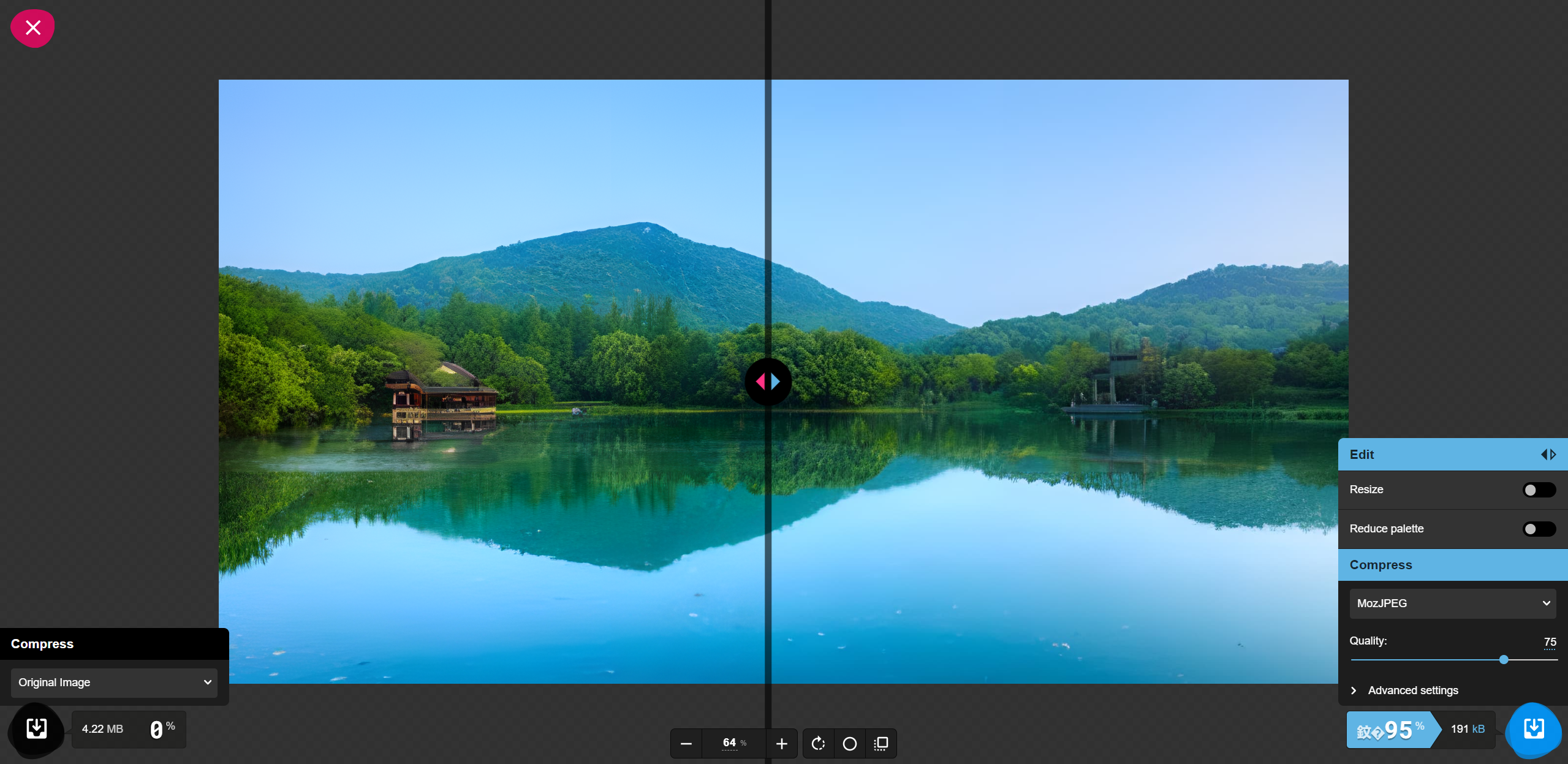

1Panel docker容器版-1分钟部署图片放大、无损压缩在线平台 MAX Image Resolution Enhancer & Squoosh 一、介绍Squoosh体积压缩95%,图片质量几乎不变,由谷歌开发MAX Image Resolution Enhancer,使用神经网络将图片放大4倍,由IBM公司开发二、一键部署Squooshdocker run -d --name squoosh -p 8000:80 hausen1012/squoosh:latest MAX Image Resolution Enhancerdocker run -d --name maximage -p 5000:5000 codait/max-image-resolution-enhancer 三、使用登录对应端口即可使用http://x.x.x.x:xxxx/四、小结哈哈哈

1Panel docker容器版-1分钟部署图片放大、无损压缩在线平台 MAX Image Resolution Enhancer & Squoosh 一、介绍Squoosh体积压缩95%,图片质量几乎不变,由谷歌开发MAX Image Resolution Enhancer,使用神经网络将图片放大4倍,由IBM公司开发二、一键部署Squooshdocker run -d --name squoosh -p 8000:80 hausen1012/squoosh:latest MAX Image Resolution Enhancerdocker run -d --name maximage -p 5000:5000 codait/max-image-resolution-enhancer 三、使用登录对应端口即可使用http://x.x.x.x:xxxx/四、小结哈哈哈 -