搜索到

317

篇与

的结果

-

老款macbook机型补丁强制安装macOS11 Big Sur图文详解 参考教程:https://zhuanlan.zhihu.com/p/296250333安装原理:通过机型补丁解除macbook机型限制,让不被支持的老电脑也能安装macos11.卡不卡?当然卡...,整体流畅度比macos10.15强很多,但也仅推荐作为尝鲜使用,作为生产力工具,18年之前的苹果设备一律推荐macos10.13,又流畅又冷静。安装步骤:1、使用时间机器对之前的系统进行备份。2、下载最新镜像(11.1比较流畅)项目地址:https://github.com/munki/macadmin-scripts下载地址:https://github.com/munki/macadmin-scripts/archive/main.zip下载并解压后运行sudo python installinstallmacos.py选择想要下载的版本即可3、下载补丁程序并解压,当前最新版本为v0.5.1。https://github.com/barrykn/big-sur-micropatcher/releases制作安装U盘,我这里使用的是32Gtf卡+读卡器。找个U盘,因为镜像为11G,所以U盘至少为16G。 1.打开系统自带软件"应用程序 → 实用工具 → 磁盘工具"; 2.显示所有设备-抹掉,名称为upan,格式为Mac OS 扩展(日志式)"; 打开终端,复制命令后回车按下输入密码,之后提示是否继续,按 y 回车,就开始写入了。 sudo /Applications/Install\ macOS\ Big\ Sur.app/Contents/Resources/createinstallmedia --volume /Volumes/upan给启动盘打补丁【打补丁方法】打开终端窗口,将补丁1 micropatcher.sh拖入终端窗口,再将将U盘拖入终端窗口,然后按回车键。然后用同样方法应用补丁2 nstall-setvars.sh。6.开始安装,重启Mac,按住optino键。务必注意!先进入"EFI启动",机器可能会关机或重启,按住optino键,再次进入,这次,再选择安装macOS Big Sur。建议使用磁盘工具,全盘抹除格式化为APFS系统卷,建议不要分区。8.开始安装程序,跟装其他版本一样。9.如果你更换过AC无线网卡,那么安装完后你就可以正常使用了;如果你使用的是原厂的网卡,那么需要在安装U盘里找到 patch-kexts.sh ,拖到终端打wifi补丁,然后重启即可联网。

老款macbook机型补丁强制安装macOS11 Big Sur图文详解 参考教程:https://zhuanlan.zhihu.com/p/296250333安装原理:通过机型补丁解除macbook机型限制,让不被支持的老电脑也能安装macos11.卡不卡?当然卡...,整体流畅度比macos10.15强很多,但也仅推荐作为尝鲜使用,作为生产力工具,18年之前的苹果设备一律推荐macos10.13,又流畅又冷静。安装步骤:1、使用时间机器对之前的系统进行备份。2、下载最新镜像(11.1比较流畅)项目地址:https://github.com/munki/macadmin-scripts下载地址:https://github.com/munki/macadmin-scripts/archive/main.zip下载并解压后运行sudo python installinstallmacos.py选择想要下载的版本即可3、下载补丁程序并解压,当前最新版本为v0.5.1。https://github.com/barrykn/big-sur-micropatcher/releases制作安装U盘,我这里使用的是32Gtf卡+读卡器。找个U盘,因为镜像为11G,所以U盘至少为16G。 1.打开系统自带软件"应用程序 → 实用工具 → 磁盘工具"; 2.显示所有设备-抹掉,名称为upan,格式为Mac OS 扩展(日志式)"; 打开终端,复制命令后回车按下输入密码,之后提示是否继续,按 y 回车,就开始写入了。 sudo /Applications/Install\ macOS\ Big\ Sur.app/Contents/Resources/createinstallmedia --volume /Volumes/upan给启动盘打补丁【打补丁方法】打开终端窗口,将补丁1 micropatcher.sh拖入终端窗口,再将将U盘拖入终端窗口,然后按回车键。然后用同样方法应用补丁2 nstall-setvars.sh。6.开始安装,重启Mac,按住optino键。务必注意!先进入"EFI启动",机器可能会关机或重启,按住optino键,再次进入,这次,再选择安装macOS Big Sur。建议使用磁盘工具,全盘抹除格式化为APFS系统卷,建议不要分区。8.开始安装程序,跟装其他版本一样。9.如果你更换过AC无线网卡,那么安装完后你就可以正常使用了;如果你使用的是原厂的网卡,那么需要在安装U盘里找到 patch-kexts.sh ,拖到终端打wifi补丁,然后重启即可联网。 -

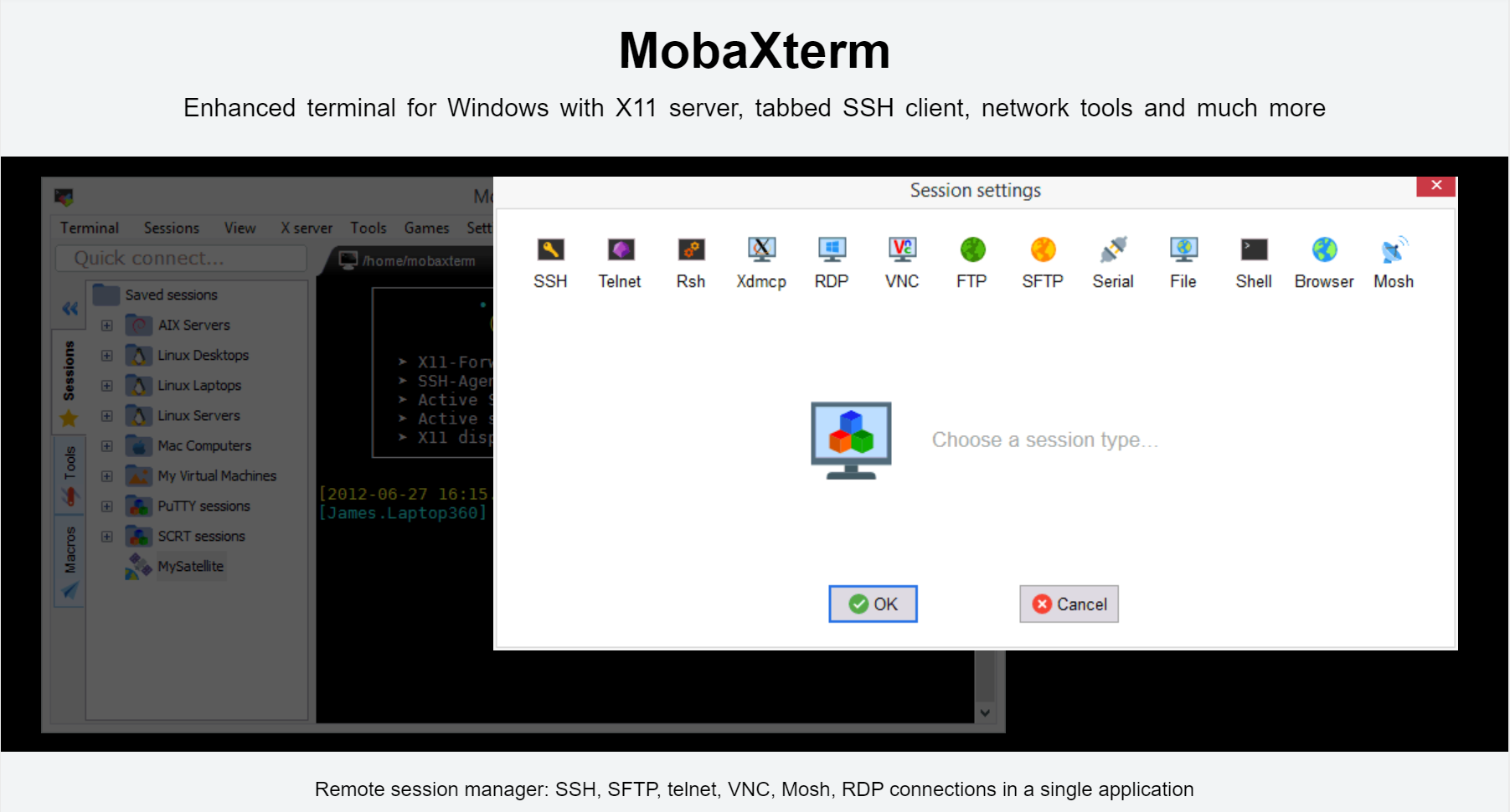

我的软件清单,提高效率只为摸鱼 在之前的文章中,我推荐过很多“还不错”的应用软件,虽然评价褒贬不一,但也是尽量中立客观,而这次,我列举的软件则是我在日常工作生活中所使用的。注意:本文不涉及正版话题,请自行理解。一、全能终端MobaXterm,备选finalshell什么样的终端软件才能算得上全能,如果你试过安装windows自带的telnet那种痛苦,开多个ssh终端还要再开启sftp,以及混在一起的RDP窗口,再去用一下MobaXterm,你可能就能理解全能终端的意思了。MobaXterm支持SSH、Xserver、telnet、RDP、VNC、Xdmcp、X11-forwarding等,不愧为全能。finalshell支持ssh和RDP,同时也支持sftp,优点是中文软件,这里不再赘述。二、potplayer+Bluesky Frame Rate Converter+SVP4推荐potpayer的很多,但大多莫得灵魂,至少你得安装一个皮肤以及一款插件;Bluesky Frame Rate Converter可以将本地视频补帧到60帧,而svp4更是可以把帧数拉到我显示器的144帧,丝般润滑,看视频体验完全不同!三、office365如果只能安装一套办公软件,那肯定是office365,能随着windows更新一同更新,在宏病毒面前也能稍微增强一点抵抗力。四、护眼神器f.lux全天护眼,用了都说好,没有这个软件,我根本无法想象怎么全天面对电脑屏幕。五、科来网络分析系统,备选wireshark如果有得选,我肯定选科来,科来不只是抓包工具,更是自带了科来自家的数据分析,而wireshark通常需要你自己判断数据包类型。科来自带的小工具也异常强大,你甚至可以用科来的数据包播放器制作一次内网ARP劫持。虽然我使用win10系统,但我抓包肯定会用windows7原版去抓,win10的网络环境实在太嘈杂了,无时无刻不在传输数据,所以配合vmnet虚拟网卡就很重要了。而linux和macos下,你可就没得选了,只能wireshark。六、系统安全分析工具 火绒剑说起系统分析,很多人第一反应仍然是PCHunter,说起火绒,现在更多的是流氓软件拦截,而说HIPS,基本都会想起Comodo,其实火绒最强的两款工具,一是内置的HIPS,二是工具里的火绒剑。分析流氓软件、挖矿病毒、手工杀毒,或许你也可以试试火绒剑。七、录屏、直播软件OBS难道还会有人质疑OBS的强大?八、快速预览工具quicklook十里八乡最快的预览工具,从windows应用商店安装,跟macos同样的空格键预览,他甚至能预览压缩包的内容。九、PDF阅读器 SumatraPDF它最大的优点是,启动速度巨快,比上面的quicklook预览还要快,非常快!特别快!很少有工具能这么爽快!十、全平台编辑器 vscode跨平台,全功能,支持微软账号同步,你甚至可以在vscode里听音乐刷微博看电视。十一、Vmware甚至都不需要介绍十二、远程协助工具 向日葵远控不管夏天有多热,冬天有多冷,客户有多急,先连个远控呗,不用teamviewer不是因为不好用,而是连接多了没法用了。最后以上就是我软件清单,如果有喜欢的软件不妨试一试吧~

我的软件清单,提高效率只为摸鱼 在之前的文章中,我推荐过很多“还不错”的应用软件,虽然评价褒贬不一,但也是尽量中立客观,而这次,我列举的软件则是我在日常工作生活中所使用的。注意:本文不涉及正版话题,请自行理解。一、全能终端MobaXterm,备选finalshell什么样的终端软件才能算得上全能,如果你试过安装windows自带的telnet那种痛苦,开多个ssh终端还要再开启sftp,以及混在一起的RDP窗口,再去用一下MobaXterm,你可能就能理解全能终端的意思了。MobaXterm支持SSH、Xserver、telnet、RDP、VNC、Xdmcp、X11-forwarding等,不愧为全能。finalshell支持ssh和RDP,同时也支持sftp,优点是中文软件,这里不再赘述。二、potplayer+Bluesky Frame Rate Converter+SVP4推荐potpayer的很多,但大多莫得灵魂,至少你得安装一个皮肤以及一款插件;Bluesky Frame Rate Converter可以将本地视频补帧到60帧,而svp4更是可以把帧数拉到我显示器的144帧,丝般润滑,看视频体验完全不同!三、office365如果只能安装一套办公软件,那肯定是office365,能随着windows更新一同更新,在宏病毒面前也能稍微增强一点抵抗力。四、护眼神器f.lux全天护眼,用了都说好,没有这个软件,我根本无法想象怎么全天面对电脑屏幕。五、科来网络分析系统,备选wireshark如果有得选,我肯定选科来,科来不只是抓包工具,更是自带了科来自家的数据分析,而wireshark通常需要你自己判断数据包类型。科来自带的小工具也异常强大,你甚至可以用科来的数据包播放器制作一次内网ARP劫持。虽然我使用win10系统,但我抓包肯定会用windows7原版去抓,win10的网络环境实在太嘈杂了,无时无刻不在传输数据,所以配合vmnet虚拟网卡就很重要了。而linux和macos下,你可就没得选了,只能wireshark。六、系统安全分析工具 火绒剑说起系统分析,很多人第一反应仍然是PCHunter,说起火绒,现在更多的是流氓软件拦截,而说HIPS,基本都会想起Comodo,其实火绒最强的两款工具,一是内置的HIPS,二是工具里的火绒剑。分析流氓软件、挖矿病毒、手工杀毒,或许你也可以试试火绒剑。七、录屏、直播软件OBS难道还会有人质疑OBS的强大?八、快速预览工具quicklook十里八乡最快的预览工具,从windows应用商店安装,跟macos同样的空格键预览,他甚至能预览压缩包的内容。九、PDF阅读器 SumatraPDF它最大的优点是,启动速度巨快,比上面的quicklook预览还要快,非常快!特别快!很少有工具能这么爽快!十、全平台编辑器 vscode跨平台,全功能,支持微软账号同步,你甚至可以在vscode里听音乐刷微博看电视。十一、Vmware甚至都不需要介绍十二、远程协助工具 向日葵远控不管夏天有多热,冬天有多冷,客户有多急,先连个远控呗,不用teamviewer不是因为不好用,而是连接多了没法用了。最后以上就是我软件清单,如果有喜欢的软件不妨试一试吧~ -

-

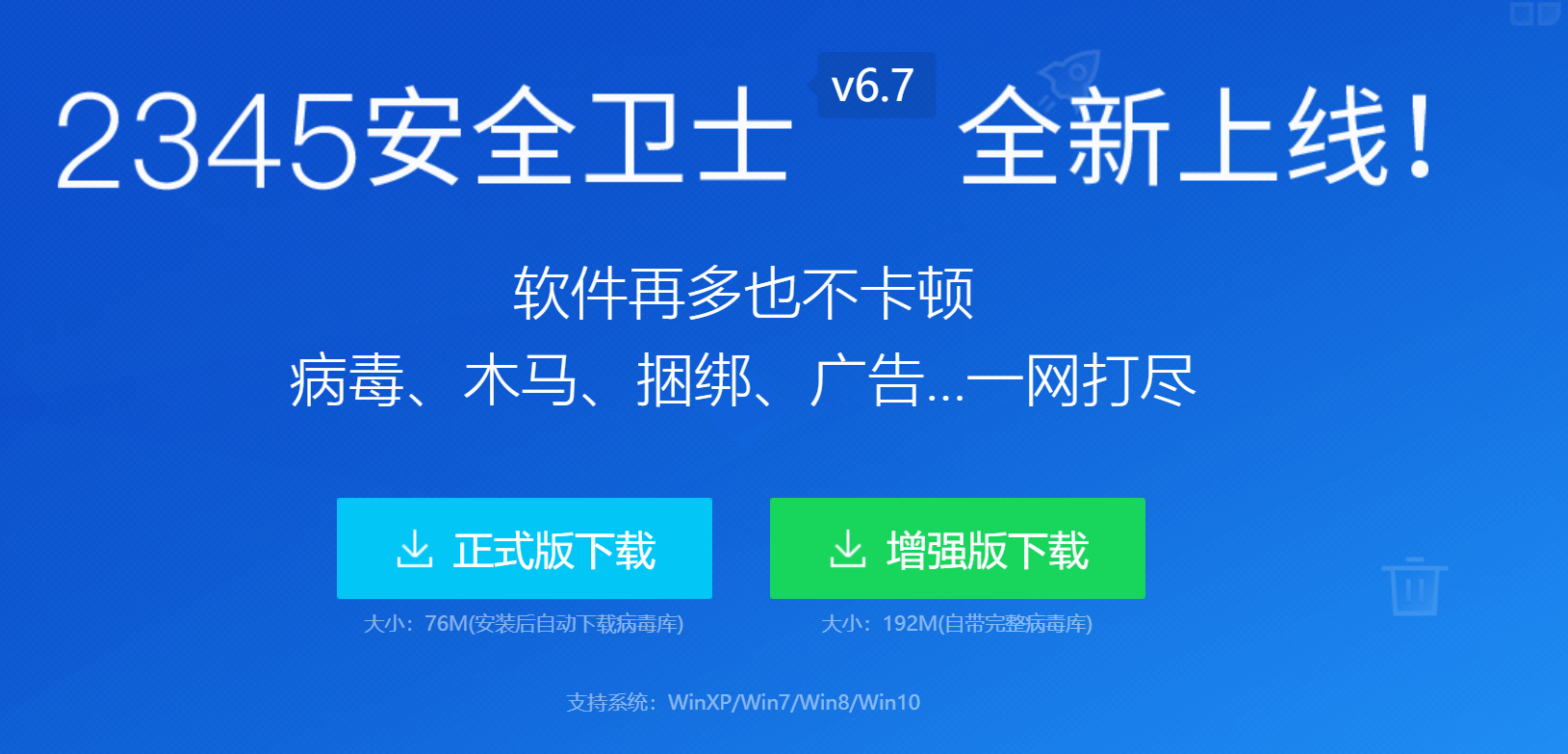

挂羊头卖狗肉?国产压缩软件兼容性测试 在前篇文章中,有同学留言吐槽好压制作的压缩包其他软件无法打开,这件事其实我也有经历过,在几年前快压流行的时候,所谓的“RAR高压缩”快压压缩包,必须安装快压才能解压,普通压缩软件打开后只有一条快压的下载地址。。。那么,在2021年的今天,这种现象是否还存在呢?今天就一起来看一下吧~裁判长:7-zip 一款开源免费的经典压缩软件(默认主题实在太丑,请安装7-Zip Theme Manager更改主题)参赛选手:winrar 经典压缩软件的中国“特供”免费版快压 风靡一时到无人问津只用几年好压 2345旗下压缩软件winzip win98时代王者,现已提供中国“特供”免费版360压缩 360旗下压缩软件特殊选手:bandizip 来自宇宙中心韩国,曾经免费,现在收费评判标准:压缩后的软件包必须能用7-zip打开,若不能打开则为兼容性差。软件安装:winzip 安装过程中无推广信息360压缩 安装过程中无推广信息快压 安装过程中无推广信息,默认开机启动,可取消好压 安装过程,推广软件2345卫士、2345浏览器、爱奇艺、2345王牌输入法、2345导航,可取消7-zip 安装过程中无推广信息winrar 安装过程中无推广信息bandizip 安装过程中无推广信息软件界面:winzip360压缩快压,打开快压的时候碰巧360压缩弹出了广告好压7-zip,丑陋的图标,梦回2000winrar,打开软件的同时会弹出广告bandizip,非侵入式广告图片文档预览:能否不解压直接打开压缩包里的图片和文档,其中压缩包图片连续浏览个人认为还是蛮重要的。winzip可以直接打开压缩包里的文件,并集成了图片浏览和文本浏览,虽然内置的文本浏览打开乱码,图片不能连续浏览。360压缩集成了图片浏览,可以在压缩包内直接浏览图片,打开文档会自动解压,图片可以连续浏览。快压不知道发什么神经,打开压缩包就崩溃了。好压热情的询问我是否需要安装2345看图王来查看压缩包图片,文档可以打开,如果用自带的图片查看则不能连续浏览。7-zip没有内置的图片浏览和文档浏览,打开就是解压缩,图片不能连续浏览。winrar开屏广告烦死了,没有内置的图片浏览和文档浏览,打开就是解压缩,图片不能连续浏览。bandizip 会提示安装Honeyview,但就算你不安装也可以图片连续浏览,有内置的图片浏览。默认压缩格式和兼容性:winzip默认格式为zip,7-zip可以打开。360压缩默认格式为zip,还支持7z,7-zip可以打开。好压默认格式为zip,还支持7z,7-zip可以打开。快压默认格式为zip,还支持7z,7-zip可以打开。winrar默认格式为rar,还支持rar4、zip,7-zip可以打开。bandzip默认格式为zip和rar,还支持tgz等格式,7-zip可以打开。注意,特殊格式不在测试范围里,如winzip的zipx,其他软件肯定打不开。总结:或许是改邪归正,或许是自然淘汰,现在的国产压缩软件不再去搞什么“独家”压缩算法了,兼容性都很不错,但没有高压缩率没有特色只能靠弹弹广告盈利,甚至作为跳板来推广其他软件,在今天这样的时代,前有开源后有免费,这样的路真的能一直走下去吗?或许“明天”就能知道答案。

挂羊头卖狗肉?国产压缩软件兼容性测试 在前篇文章中,有同学留言吐槽好压制作的压缩包其他软件无法打开,这件事其实我也有经历过,在几年前快压流行的时候,所谓的“RAR高压缩”快压压缩包,必须安装快压才能解压,普通压缩软件打开后只有一条快压的下载地址。。。那么,在2021年的今天,这种现象是否还存在呢?今天就一起来看一下吧~裁判长:7-zip 一款开源免费的经典压缩软件(默认主题实在太丑,请安装7-Zip Theme Manager更改主题)参赛选手:winrar 经典压缩软件的中国“特供”免费版快压 风靡一时到无人问津只用几年好压 2345旗下压缩软件winzip win98时代王者,现已提供中国“特供”免费版360压缩 360旗下压缩软件特殊选手:bandizip 来自宇宙中心韩国,曾经免费,现在收费评判标准:压缩后的软件包必须能用7-zip打开,若不能打开则为兼容性差。软件安装:winzip 安装过程中无推广信息360压缩 安装过程中无推广信息快压 安装过程中无推广信息,默认开机启动,可取消好压 安装过程,推广软件2345卫士、2345浏览器、爱奇艺、2345王牌输入法、2345导航,可取消7-zip 安装过程中无推广信息winrar 安装过程中无推广信息bandizip 安装过程中无推广信息软件界面:winzip360压缩快压,打开快压的时候碰巧360压缩弹出了广告好压7-zip,丑陋的图标,梦回2000winrar,打开软件的同时会弹出广告bandizip,非侵入式广告图片文档预览:能否不解压直接打开压缩包里的图片和文档,其中压缩包图片连续浏览个人认为还是蛮重要的。winzip可以直接打开压缩包里的文件,并集成了图片浏览和文本浏览,虽然内置的文本浏览打开乱码,图片不能连续浏览。360压缩集成了图片浏览,可以在压缩包内直接浏览图片,打开文档会自动解压,图片可以连续浏览。快压不知道发什么神经,打开压缩包就崩溃了。好压热情的询问我是否需要安装2345看图王来查看压缩包图片,文档可以打开,如果用自带的图片查看则不能连续浏览。7-zip没有内置的图片浏览和文档浏览,打开就是解压缩,图片不能连续浏览。winrar开屏广告烦死了,没有内置的图片浏览和文档浏览,打开就是解压缩,图片不能连续浏览。bandizip 会提示安装Honeyview,但就算你不安装也可以图片连续浏览,有内置的图片浏览。默认压缩格式和兼容性:winzip默认格式为zip,7-zip可以打开。360压缩默认格式为zip,还支持7z,7-zip可以打开。好压默认格式为zip,还支持7z,7-zip可以打开。快压默认格式为zip,还支持7z,7-zip可以打开。winrar默认格式为rar,还支持rar4、zip,7-zip可以打开。bandzip默认格式为zip和rar,还支持tgz等格式,7-zip可以打开。注意,特殊格式不在测试范围里,如winzip的zipx,其他软件肯定打不开。总结:或许是改邪归正,或许是自然淘汰,现在的国产压缩软件不再去搞什么“独家”压缩算法了,兼容性都很不错,但没有高压缩率没有特色只能靠弹弹广告盈利,甚至作为跳板来推广其他软件,在今天这样的时代,前有开源后有免费,这样的路真的能一直走下去吗?或许“明天”就能知道答案。 -

macOS上正版免费的虚拟机软件VMware Fusion申请和使用指南 说到PC上的虚拟机软件,大家基本都会说VM(VMware Workstation Pro),而说到mac上的虚拟机软件,mac用户基本都会说PD(Parallels Desktop),我也知道PD虚拟机很好用,可是近500块的价格也不是一般家庭能承受得起的。盗版的确是个思路,但是我非常反对盗版,就在昨天,我写的文章就被盗版了,可能这是我用盗版软件的报应吧。VMware Fusion是VM在macOS平台上的虚拟机软件,现已支持M1机型,并且VMware Fusion Player针对个人用户已经免费。一、VMware Fusion版本对比VMware Fusion的player版本和pro都支持快照功能,并且在此基础上,pro版本多出了:创建/管理加密虚拟机虚拟网络自定义(NAT、网络重命名)虚拟网络模拟(丢包、延迟、带宽)连接到 vSphere/ESXi ServervSphere 远程主机电源控制 创建链接克隆创建完整克隆为虚拟机加密可以说pro多处的功能对个人用户来说并非刚需。二、申请、下载有同学可能会有疑问,去官网下载不就行了吗?一般来说是这样的,但VM的官网,按提示你是永远下载不了的。。我们按提示选择Fusion下载直接报错,中英文都是如此正确的方法是,切换到英文官网,用下面的链接注册账号并申请序列号即可(必须用英文官方打开,否则又是死循环)https://my.vmware.com/web/vmware/evalcenter?p=fusion-player-personal在此页面下注册下载都可以完成如果你实在搞不定了,这里附上我的序列号:MM2C6-4H214-482J2-0J20M-85D34三、使用VMware Fusion Player的使用方法其实与Windows平台上的vmpro相同,详细教程可以到B站搜我的名字看教程。下载并安装后,会在启动台里形成一个快捷方式打开后会发现界面里啥都没有,莫慌,mac用户都知道,软件的选项都在左上角呢VMware Fusion支持以多种方式创建虚拟机安装完系统后不要忘记安装vmtools,这是高级功能的开启点虚拟机设置中,可以修改硬件可以启用mac系统文件夹镜像注意!如果你启用了桌面文件夹共享,当你虚拟机的windows中勒索病毒时,你mac的桌面文件会一起倒霉最重要的是,可以进入融合模式此时我们可以把windows的程序固定到程序坞,然后关联文档格式,这样就能直接用虚拟机里的程序打开本机文件了,是不是很简单呢~最后随着苹果big sur和M1的发布,各软件厂家都积极适配,甚至连微软都“攻克”了arm版win10不能运行64位程序的问题,不得不佩服苹果的号召力,开启了硬件革新的序章,或许PC就是PC,手机就是手机的时代已经过去了。你的下一台电脑何必是电脑?

macOS上正版免费的虚拟机软件VMware Fusion申请和使用指南 说到PC上的虚拟机软件,大家基本都会说VM(VMware Workstation Pro),而说到mac上的虚拟机软件,mac用户基本都会说PD(Parallels Desktop),我也知道PD虚拟机很好用,可是近500块的价格也不是一般家庭能承受得起的。盗版的确是个思路,但是我非常反对盗版,就在昨天,我写的文章就被盗版了,可能这是我用盗版软件的报应吧。VMware Fusion是VM在macOS平台上的虚拟机软件,现已支持M1机型,并且VMware Fusion Player针对个人用户已经免费。一、VMware Fusion版本对比VMware Fusion的player版本和pro都支持快照功能,并且在此基础上,pro版本多出了:创建/管理加密虚拟机虚拟网络自定义(NAT、网络重命名)虚拟网络模拟(丢包、延迟、带宽)连接到 vSphere/ESXi ServervSphere 远程主机电源控制 创建链接克隆创建完整克隆为虚拟机加密可以说pro多处的功能对个人用户来说并非刚需。二、申请、下载有同学可能会有疑问,去官网下载不就行了吗?一般来说是这样的,但VM的官网,按提示你是永远下载不了的。。我们按提示选择Fusion下载直接报错,中英文都是如此正确的方法是,切换到英文官网,用下面的链接注册账号并申请序列号即可(必须用英文官方打开,否则又是死循环)https://my.vmware.com/web/vmware/evalcenter?p=fusion-player-personal在此页面下注册下载都可以完成如果你实在搞不定了,这里附上我的序列号:MM2C6-4H214-482J2-0J20M-85D34三、使用VMware Fusion Player的使用方法其实与Windows平台上的vmpro相同,详细教程可以到B站搜我的名字看教程。下载并安装后,会在启动台里形成一个快捷方式打开后会发现界面里啥都没有,莫慌,mac用户都知道,软件的选项都在左上角呢VMware Fusion支持以多种方式创建虚拟机安装完系统后不要忘记安装vmtools,这是高级功能的开启点虚拟机设置中,可以修改硬件可以启用mac系统文件夹镜像注意!如果你启用了桌面文件夹共享,当你虚拟机的windows中勒索病毒时,你mac的桌面文件会一起倒霉最重要的是,可以进入融合模式此时我们可以把windows的程序固定到程序坞,然后关联文档格式,这样就能直接用虚拟机里的程序打开本机文件了,是不是很简单呢~最后随着苹果big sur和M1的发布,各软件厂家都积极适配,甚至连微软都“攻克”了arm版win10不能运行64位程序的问题,不得不佩服苹果的号召力,开启了硬件革新的序章,或许PC就是PC,手机就是手机的时代已经过去了。你的下一台电脑何必是电脑? -

跟流氓软件和广告说拜拜,火绒+360急救箱推荐 在上期文章中,我比较详细的描述了2345广告的推广流程,评论区很多同学对此深有感触,都希望知道,到底什么方法能彻底解决流氓软件和广告,虽然重装系统是最简单的办法,但很多时候我们电脑是不能重装的,重新配置软件和保存各种记录太过繁琐,今天,就让我们来彻底对流氓软件进行清算吧~首先我们要知道流氓软件是怎么来的,这里我会“主动”从网络上下载不安全的ghost镜像进行安装,并从“百度推广”里下载几个软件试试水。从百度搜索“win10系统”,出现了一个推广站点,下载安装。2021“最新版”win10系统安装中装完后开机啥都没有然后系统出现软件部署界面并自动重启“不够劲不够劲”我们再装个“百度推广”的软件软件体积明显有问题我们可以看到它自动下载了个软件管家,然后后台还一直在跑流量,此时不好判断到底是在下载其他软件还是在通过网络刷流量。重启后,还算“纯净”接下来做一下清理第一步,首先安装火绒,我们主要用到火绒的软件安装拦截和弹窗屏蔽功能,这一步的主要作用如同“西药”,立刻缓解症状,阻止病情进一步恶化。火绒-安全工具-弹窗拦截第二步,通过 控制面板-程序与功能 卸载程序,这一步的主要作用如同“中药”,对身体进行调理,把能够卸载的“正规”推广软件进行卸载,并根据是否存在软件自动安装行为判断是否病入膏肓。此时果然发现了异常,桌面上的chrome浏览器没有卸载程序,打开后发现了熟悉的2345导航,并且查看版本发现这是Chromium定制版,与chrome虽然同源,但并不是同一个软件。对这种情况只能打开软件目录直接删除。在删除“海量软件管家”后软件漏出了马脚,软件卸载后依然留有服务项,软件自启动分为普通自启动、服务自启动、计划任务自启动、软件注入自启动、伪装驱动自启动及rootkit级自启动,这个软件“仅仅”建立了服务项,还能直接删除,算是相当“和谐”“温顺”的流氓软件了。第三步,使用360急救箱进行深度清理,这一步如同“刮骨疗伤”,直接对比系统原始文件,查看是否有文件被篡改。注意!360急救箱是个独立软件,不需要下载360卫士。如果你的系统已经被流氓软件彻底占据,建议开启强力模式。使用360急救箱能将系统恢复到比较好的状态,当然因为本次实验原因,没有比较好的“流氓软件”素材,不能给大家演示出来更严重的情况,但只要按本文进行操作,大部分流氓软件和弹窗都能有效处理。最后有没有一种方法能从根源彻底杜绝流氓软件?或许是时候试试macOS了~

跟流氓软件和广告说拜拜,火绒+360急救箱推荐 在上期文章中,我比较详细的描述了2345广告的推广流程,评论区很多同学对此深有感触,都希望知道,到底什么方法能彻底解决流氓软件和广告,虽然重装系统是最简单的办法,但很多时候我们电脑是不能重装的,重新配置软件和保存各种记录太过繁琐,今天,就让我们来彻底对流氓软件进行清算吧~首先我们要知道流氓软件是怎么来的,这里我会“主动”从网络上下载不安全的ghost镜像进行安装,并从“百度推广”里下载几个软件试试水。从百度搜索“win10系统”,出现了一个推广站点,下载安装。2021“最新版”win10系统安装中装完后开机啥都没有然后系统出现软件部署界面并自动重启“不够劲不够劲”我们再装个“百度推广”的软件软件体积明显有问题我们可以看到它自动下载了个软件管家,然后后台还一直在跑流量,此时不好判断到底是在下载其他软件还是在通过网络刷流量。重启后,还算“纯净”接下来做一下清理第一步,首先安装火绒,我们主要用到火绒的软件安装拦截和弹窗屏蔽功能,这一步的主要作用如同“西药”,立刻缓解症状,阻止病情进一步恶化。火绒-安全工具-弹窗拦截第二步,通过 控制面板-程序与功能 卸载程序,这一步的主要作用如同“中药”,对身体进行调理,把能够卸载的“正规”推广软件进行卸载,并根据是否存在软件自动安装行为判断是否病入膏肓。此时果然发现了异常,桌面上的chrome浏览器没有卸载程序,打开后发现了熟悉的2345导航,并且查看版本发现这是Chromium定制版,与chrome虽然同源,但并不是同一个软件。对这种情况只能打开软件目录直接删除。在删除“海量软件管家”后软件漏出了马脚,软件卸载后依然留有服务项,软件自启动分为普通自启动、服务自启动、计划任务自启动、软件注入自启动、伪装驱动自启动及rootkit级自启动,这个软件“仅仅”建立了服务项,还能直接删除,算是相当“和谐”“温顺”的流氓软件了。第三步,使用360急救箱进行深度清理,这一步如同“刮骨疗伤”,直接对比系统原始文件,查看是否有文件被篡改。注意!360急救箱是个独立软件,不需要下载360卫士。如果你的系统已经被流氓软件彻底占据,建议开启强力模式。使用360急救箱能将系统恢复到比较好的状态,当然因为本次实验原因,没有比较好的“流氓软件”素材,不能给大家演示出来更严重的情况,但只要按本文进行操作,大部分流氓软件和弹窗都能有效处理。最后有没有一种方法能从根源彻底杜绝流氓软件?或许是时候试试macOS了~ -

让人闻之色变的2345到底是个啥,今天就来说一说 如果有10%的利润,它就保证到处被使用;有20%的利润,它就活跃起来...... --托马斯·约瑟夫·登宁有一个软件,它并不知名却又无处不在,甚至很多人都不知道,为啥突然电脑就出现了它,不久后它的亲戚就住了进来,再过不久,你就得重装系统了,然后突然的某一天,它再次出现。。。对一些人而言,他们知道2345软件,有时也会去安装好压或者2345看图,这些软件都有自己的一些独特的优点保持着竞争力,同时使用起来似乎也没有那么不堪,广告也都可以关闭。而对另一些人而言,2345似乎是噩梦,开机卡五分钟,不断提示电脑存在风险恐吓你安装更多软件,无时无刻不在弹出广告,全家桶疯狂自动安装,卸载后一重起又回来了。这是同一款软件吗?就软件而言,是的,这是同一款,从软件的运行方式来说,却大有不同,今天我们就来说道说道。一、用户自行安装如果你主动安装过2345系列的软件,你会发现这些软件极其“正规”,有自己的官网,论坛和用户群,甚至在网上还有很多人说2345的某款软件非常好用,只是安装的时候仔细勾选一下选项就行了。的确,只要你安装之前“认真”查看所有选项后,安装的软件的确很“纯净”。同时卸载软件时,也没有出现任何阻碍、残留和诱导安装。所以2345流氓软件其实是被冤枉的吗?那请你继续往下看。二、王牌技术员联盟如果你见识了“正常”的2345软件,那接下来的2345可能不太正常,2345软件的另一个版本,推广联盟版。何谓推广联盟?很简单,你给钱,我办事。安装全套2345标准版推广包能获得5300积分,安装全套2345纯净版推广包能获得3700积分,浏览器首页锁定每天能获得50积分,每天装两个推广包,午餐能加大鸡腿了。但如果你真的安装过2345的推广包,你会发现2345纯净版推广包里的软件比官网的还好用,没有广告骚扰,卸载不会自动安装。但我们仍能看出一些端倪,这个安装包点击后没有安装过程,甚至没有后悔的机会,离那个让人闻之色变的2345似乎又进了一步?三、静默安装、系统劫持你似乎从来没有见过修电脑的打开过那个推广包界面,也没有主动安装过2345软件,那东西到底怎么来的?这就要说的今天的重点了,资本游戏。一个公司推广自己的软件,所以批了一部分预算;一个推广联盟接单了,将软件进行二次打包再次分发;一部分是装机人员,他们直接安装推广包;一部分是“系统封装”人员,他们封装系统,搭建网站,购买百度关键字,与对手网站进行“黑”或“白”的厮杀,通过系统推广软件;一部分人通过软件站点捆绑推广包;最后一部分人,利用漏洞,制作下载者木马,rootkit隐藏、线程保护、多服务自启动安装等手段推广软件。公司最终获得了用户,一个完美的闭环形成了,在没有任何新的资源产生的情况下,大家都分了一杯羹。最后皆大欢喜的结局,不好吗?或许2345也是这场资本游戏的受害者,又或许,答案早已在你心中。

让人闻之色变的2345到底是个啥,今天就来说一说 如果有10%的利润,它就保证到处被使用;有20%的利润,它就活跃起来...... --托马斯·约瑟夫·登宁有一个软件,它并不知名却又无处不在,甚至很多人都不知道,为啥突然电脑就出现了它,不久后它的亲戚就住了进来,再过不久,你就得重装系统了,然后突然的某一天,它再次出现。。。对一些人而言,他们知道2345软件,有时也会去安装好压或者2345看图,这些软件都有自己的一些独特的优点保持着竞争力,同时使用起来似乎也没有那么不堪,广告也都可以关闭。而对另一些人而言,2345似乎是噩梦,开机卡五分钟,不断提示电脑存在风险恐吓你安装更多软件,无时无刻不在弹出广告,全家桶疯狂自动安装,卸载后一重起又回来了。这是同一款软件吗?就软件而言,是的,这是同一款,从软件的运行方式来说,却大有不同,今天我们就来说道说道。一、用户自行安装如果你主动安装过2345系列的软件,你会发现这些软件极其“正规”,有自己的官网,论坛和用户群,甚至在网上还有很多人说2345的某款软件非常好用,只是安装的时候仔细勾选一下选项就行了。的确,只要你安装之前“认真”查看所有选项后,安装的软件的确很“纯净”。同时卸载软件时,也没有出现任何阻碍、残留和诱导安装。所以2345流氓软件其实是被冤枉的吗?那请你继续往下看。二、王牌技术员联盟如果你见识了“正常”的2345软件,那接下来的2345可能不太正常,2345软件的另一个版本,推广联盟版。何谓推广联盟?很简单,你给钱,我办事。安装全套2345标准版推广包能获得5300积分,安装全套2345纯净版推广包能获得3700积分,浏览器首页锁定每天能获得50积分,每天装两个推广包,午餐能加大鸡腿了。但如果你真的安装过2345的推广包,你会发现2345纯净版推广包里的软件比官网的还好用,没有广告骚扰,卸载不会自动安装。但我们仍能看出一些端倪,这个安装包点击后没有安装过程,甚至没有后悔的机会,离那个让人闻之色变的2345似乎又进了一步?三、静默安装、系统劫持你似乎从来没有见过修电脑的打开过那个推广包界面,也没有主动安装过2345软件,那东西到底怎么来的?这就要说的今天的重点了,资本游戏。一个公司推广自己的软件,所以批了一部分预算;一个推广联盟接单了,将软件进行二次打包再次分发;一部分是装机人员,他们直接安装推广包;一部分是“系统封装”人员,他们封装系统,搭建网站,购买百度关键字,与对手网站进行“黑”或“白”的厮杀,通过系统推广软件;一部分人通过软件站点捆绑推广包;最后一部分人,利用漏洞,制作下载者木马,rootkit隐藏、线程保护、多服务自启动安装等手段推广软件。公司最终获得了用户,一个完美的闭环形成了,在没有任何新的资源产生的情况下,大家都分了一杯羹。最后皆大欢喜的结局,不好吗?或许2345也是这场资本游戏的受害者,又或许,答案早已在你心中。 -

勇者还是恶龙?360旗下那些值得推荐的软件 有条恶龙要求一个村庄每年都要给它献祭女孩,这个村庄也每年都会有一个勇敢的少年去与恶龙搏斗,但是从没有回来过。有一年恶龙又让村子给它献祭女孩,一个少年带着宝剑出发了。这时,村子里有人偷偷的跟在他的后面,想看看到底发生了什么。少年来到恶龙的巢穴,找到恶龙,并用宝剑杀死了恶龙,少年坐在恶龙的尸体上,看着龙穴里一地的金银财宝,最终他的头上长出了犄角,背后长出了翅膀,少年变成了恶龙。 《在缅甸寻找乔治·奥威尔》对于360公司的风评,已然呈现两极分化,网络上各路大神恨不得“得而诛之”,但在生活中却又随处可见。每当我推荐360的某款软件,评论区总是会有诸如“太年轻”“看见360就关了”等评论,对于360的发家史,我在之前的文章中已经写过了,在此摘录一段:“对于360浏览器的推荐,是之前最大的争议点,很多人上来就开始指责,为什么用安全浏览器?当然也有很多年轻一点的同学并不知道360干了啥,现在的360产品也的确不能说不好用,那今天就让我们细细的说一说。360公司创始人周鸿祎,在开设安全公司之前也有过原始资金积累的项目,那就是3721中文导航,他作为导航好不好用已经很难评判了,但他绝对是有史以来最疯狂的流氓软件,无论你技术水平高低,只要装上3721,想卸载掉他,你也就只剩下重装系统这一条路了,而3721的覆灭也是周鸿祎先生创办的360杀毒软件实现的;这里面没有什么浪子回头大义灭亲,有的只是商业手段和市场需求,360用3721的覆灭奠定了自己国内一流免费杀毒软件的地位,当然这都是后话了。”但今天我推荐的360系列软件,可能会与你印象中完全不同,一起来看一下吧~注意,本次推荐的软件均为个人版软件,不包含企业用途的360产品。360系统急救箱360系统急救箱可以说是我用过的360系列软件中最强的存在,多次从病毒木马和流氓软件手里拯救电脑,360急救箱可以在安全软件无法启动,甚至exe都无法执行的情况下启动。集成了常规查杀、MBR病毒查杀(鬼影)、系统设置恢复、系统文件修复等功能,在系统被病毒严重破坏的情况下都能进行修复, 尤其是其“无信任区”的特点,是2345等推广软件rootkit自动安装的完美克星。360卫士国际版(有广告)360卫士的国内版本,应该称它为带垃圾清理的杀毒软件,还是称为带开机启动项管理的小工具集合呢?庞大、缓慢,已然成为XX卫士的标志,或许你可以试试360卫士的国际版,只保留了最核心的杀毒、加速、垃圾清理功能,又具备360卫士的完整病毒查杀能力,是个不错的选择。360压缩国际版国内的压缩软件,有一个算一个,都是流氓头子,如好压、快压、winrar国内版、万能压缩,在此背景下,360压缩竟然成为了一股清流,全格式支持、支持压缩包直接浏览图片、带有云扫描功能,只是近几个版本国内版开始弹广告了。而360压缩的国际版360ZIP,功能完全相同且没有任何广告,值得一试。360驱动大师win10能够自动安装驱动,受冲击最大的恐怕是驱动安装类软件,如果你最近用过驱动精灵,你会发现它第一时间不是给你安装驱动,而是给你更改主页???驱动人生则学习百度网盘搞起了限速会员制,的确,驱动安装类软件没有什么好的盈利模式,如果非要用,我选择360驱动大师。360极速浏览器&浏览器医生(有广告)360极速浏览器是由原世界之窗团队开发,在IE兼容模式上,能够选择要兼容的IE版本,更新快,切换内核方便。浏览器内按F1可以唤出浏览器医生,能够快速检测上网遇到的问题,方便用户使用。最后,说一下广告对于软件广告,我并不是非常排斥,既然免费使用了软件,看一看广告给开发者增加一下收入未尝不可;国内软件环境非常不好,大公司有投资者支持,可以做到少广告甚至无广告,小公司只能靠做全家桶多弹几个广告,个人开发者则只能靠捐赠存活,用爱不能发电。曾经有很多优秀的软件,都是在开发者无法支撑后关闭或者卖掉,如快车下载、暴风影音、天天静听、世界之窗浏览器、realpalyer等,很多PE里优秀的小工具我们连作者是谁都不知道,再看着年收入百亿的视频网站还要给会员看专属广告,或许只能说一句:“理解万岁”

勇者还是恶龙?360旗下那些值得推荐的软件 有条恶龙要求一个村庄每年都要给它献祭女孩,这个村庄也每年都会有一个勇敢的少年去与恶龙搏斗,但是从没有回来过。有一年恶龙又让村子给它献祭女孩,一个少年带着宝剑出发了。这时,村子里有人偷偷的跟在他的后面,想看看到底发生了什么。少年来到恶龙的巢穴,找到恶龙,并用宝剑杀死了恶龙,少年坐在恶龙的尸体上,看着龙穴里一地的金银财宝,最终他的头上长出了犄角,背后长出了翅膀,少年变成了恶龙。 《在缅甸寻找乔治·奥威尔》对于360公司的风评,已然呈现两极分化,网络上各路大神恨不得“得而诛之”,但在生活中却又随处可见。每当我推荐360的某款软件,评论区总是会有诸如“太年轻”“看见360就关了”等评论,对于360的发家史,我在之前的文章中已经写过了,在此摘录一段:“对于360浏览器的推荐,是之前最大的争议点,很多人上来就开始指责,为什么用安全浏览器?当然也有很多年轻一点的同学并不知道360干了啥,现在的360产品也的确不能说不好用,那今天就让我们细细的说一说。360公司创始人周鸿祎,在开设安全公司之前也有过原始资金积累的项目,那就是3721中文导航,他作为导航好不好用已经很难评判了,但他绝对是有史以来最疯狂的流氓软件,无论你技术水平高低,只要装上3721,想卸载掉他,你也就只剩下重装系统这一条路了,而3721的覆灭也是周鸿祎先生创办的360杀毒软件实现的;这里面没有什么浪子回头大义灭亲,有的只是商业手段和市场需求,360用3721的覆灭奠定了自己国内一流免费杀毒软件的地位,当然这都是后话了。”但今天我推荐的360系列软件,可能会与你印象中完全不同,一起来看一下吧~注意,本次推荐的软件均为个人版软件,不包含企业用途的360产品。360系统急救箱360系统急救箱可以说是我用过的360系列软件中最强的存在,多次从病毒木马和流氓软件手里拯救电脑,360急救箱可以在安全软件无法启动,甚至exe都无法执行的情况下启动。集成了常规查杀、MBR病毒查杀(鬼影)、系统设置恢复、系统文件修复等功能,在系统被病毒严重破坏的情况下都能进行修复, 尤其是其“无信任区”的特点,是2345等推广软件rootkit自动安装的完美克星。360卫士国际版(有广告)360卫士的国内版本,应该称它为带垃圾清理的杀毒软件,还是称为带开机启动项管理的小工具集合呢?庞大、缓慢,已然成为XX卫士的标志,或许你可以试试360卫士的国际版,只保留了最核心的杀毒、加速、垃圾清理功能,又具备360卫士的完整病毒查杀能力,是个不错的选择。360压缩国际版国内的压缩软件,有一个算一个,都是流氓头子,如好压、快压、winrar国内版、万能压缩,在此背景下,360压缩竟然成为了一股清流,全格式支持、支持压缩包直接浏览图片、带有云扫描功能,只是近几个版本国内版开始弹广告了。而360压缩的国际版360ZIP,功能完全相同且没有任何广告,值得一试。360驱动大师win10能够自动安装驱动,受冲击最大的恐怕是驱动安装类软件,如果你最近用过驱动精灵,你会发现它第一时间不是给你安装驱动,而是给你更改主页???驱动人生则学习百度网盘搞起了限速会员制,的确,驱动安装类软件没有什么好的盈利模式,如果非要用,我选择360驱动大师。360极速浏览器&浏览器医生(有广告)360极速浏览器是由原世界之窗团队开发,在IE兼容模式上,能够选择要兼容的IE版本,更新快,切换内核方便。浏览器内按F1可以唤出浏览器医生,能够快速检测上网遇到的问题,方便用户使用。最后,说一下广告对于软件广告,我并不是非常排斥,既然免费使用了软件,看一看广告给开发者增加一下收入未尝不可;国内软件环境非常不好,大公司有投资者支持,可以做到少广告甚至无广告,小公司只能靠做全家桶多弹几个广告,个人开发者则只能靠捐赠存活,用爱不能发电。曾经有很多优秀的软件,都是在开发者无法支撑后关闭或者卖掉,如快车下载、暴风影音、天天静听、世界之窗浏览器、realpalyer等,很多PE里优秀的小工具我们连作者是谁都不知道,再看着年收入百亿的视频网站还要给会员看专属广告,或许只能说一句:“理解万岁” -

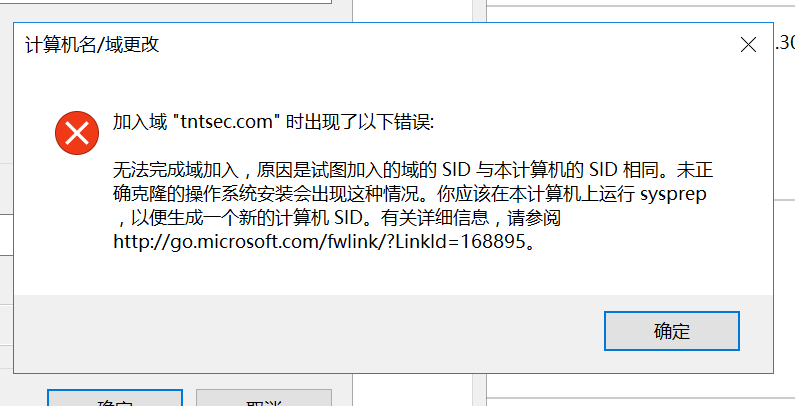

配置相同的电脑,为什么也不推荐直接ghost对拷? 在上期封装系统的文章中,很多同学留言问“硬件完全一样的多台电脑能不能直接ghost对拷?”,就结果来说是可以的,每台电脑都可以运行,那么封装的意义何在?首先,在家庭中,封装系统没有任何意义,ghost备份还原使用不会有任何问题;封装系统主要有商用和企业两种用途,商业用途不用说,通过购买百度关键字,搭建“系统下载”站点,通过内置推广软件(2345、360)和间谍软件(木马、盗号)等手段盈利,我们常说的ghost系统不安全,指的就是此类;企业用途,主要是为了封装企业软件,如金蝶ERP软件、CAD制图软件、office办公软件,如果进行单独安装,仅三个软件的安装时间就在半小时左右,而把软件封装进系统,则可以做到“开箱即用”。最后还有一类是爱好者分享,如制作超级精简镜像给老电脑用,在此不再赘述。从封装过程可以看到,我们完成了工作组、域、计算机名等信息个性化设置,同时对机器自身的驱动进行清理,避免封装后的系统因驱动不匹配造成蓝屏,如果直接ghost对拷,再修改工作组等信息不是一样吗?其实封装中最重要的一步是重置,我们所用的封装工具是EasySysprep,并且在第一阶段主要的工作就是通过系统Sysprep程序生成新的SID,然后通过自动应答来进行工作组、域、计算机名等信息的设置,避免重复劳动。不只是在GHOST中,在我们现在云服务器和虚拟化平台中,克隆后一定要重置SID等系统信息。如果不修改以上信息会发生什么?1、AD域服务器SID冲突我这里首先部署一台2016服务器,然后通过克隆生成另一台完全一样的2016服务器。此时加入域,会直接提示SID冲突无法加入2、AD域成员SID冲突我这里部署一台win10客户机加入域,然后通过克隆生成另一台完全一样的客户机。克隆机加入域后,并没有出现错误,且域服务器为成员分配了不同的SID。但此时服务器出现错误日志。Event ID 9528 MOM Rule Name The same SID was found on 2 users in the directory so the Information Store cannot map this SID to a unique user. Neither user will be able to access their mailbox. 在目录中发现两个用户拥有相同 SID,因此信息存储无法将此 SID 映射到唯一用户 此时针对SID的操作,如组策略和定时任务,会因为SID相同导致同一时刻只能由某一台客户机接收到任务。3、计算机名netbios冲突在小型企业内网中,我们往往不会进行手动IP设置和MAC地址绑定,而是通过路由器DHCP动态分配IP。在办公室内,共享文件夹和打印机是很常见的操作,那么共享就一定需要固定IP吗?当然不是,更简单的做法是通过计算机名的方式访问,如“\\wangwang”,而使用ghost克隆后的计算机因为计算机名相同,则会出现共享访问混乱的情况。最后EasySysprep杀毒警报属于误报,官网以注明,请放心使用。系统封装软件除了捐赠几乎没有盈利手段,内置2345推广软件均可取消勾选,理解万岁。

配置相同的电脑,为什么也不推荐直接ghost对拷? 在上期封装系统的文章中,很多同学留言问“硬件完全一样的多台电脑能不能直接ghost对拷?”,就结果来说是可以的,每台电脑都可以运行,那么封装的意义何在?首先,在家庭中,封装系统没有任何意义,ghost备份还原使用不会有任何问题;封装系统主要有商用和企业两种用途,商业用途不用说,通过购买百度关键字,搭建“系统下载”站点,通过内置推广软件(2345、360)和间谍软件(木马、盗号)等手段盈利,我们常说的ghost系统不安全,指的就是此类;企业用途,主要是为了封装企业软件,如金蝶ERP软件、CAD制图软件、office办公软件,如果进行单独安装,仅三个软件的安装时间就在半小时左右,而把软件封装进系统,则可以做到“开箱即用”。最后还有一类是爱好者分享,如制作超级精简镜像给老电脑用,在此不再赘述。从封装过程可以看到,我们完成了工作组、域、计算机名等信息个性化设置,同时对机器自身的驱动进行清理,避免封装后的系统因驱动不匹配造成蓝屏,如果直接ghost对拷,再修改工作组等信息不是一样吗?其实封装中最重要的一步是重置,我们所用的封装工具是EasySysprep,并且在第一阶段主要的工作就是通过系统Sysprep程序生成新的SID,然后通过自动应答来进行工作组、域、计算机名等信息的设置,避免重复劳动。不只是在GHOST中,在我们现在云服务器和虚拟化平台中,克隆后一定要重置SID等系统信息。如果不修改以上信息会发生什么?1、AD域服务器SID冲突我这里首先部署一台2016服务器,然后通过克隆生成另一台完全一样的2016服务器。此时加入域,会直接提示SID冲突无法加入2、AD域成员SID冲突我这里部署一台win10客户机加入域,然后通过克隆生成另一台完全一样的客户机。克隆机加入域后,并没有出现错误,且域服务器为成员分配了不同的SID。但此时服务器出现错误日志。Event ID 9528 MOM Rule Name The same SID was found on 2 users in the directory so the Information Store cannot map this SID to a unique user. Neither user will be able to access their mailbox. 在目录中发现两个用户拥有相同 SID,因此信息存储无法将此 SID 映射到唯一用户 此时针对SID的操作,如组策略和定时任务,会因为SID相同导致同一时刻只能由某一台客户机接收到任务。3、计算机名netbios冲突在小型企业内网中,我们往往不会进行手动IP设置和MAC地址绑定,而是通过路由器DHCP动态分配IP。在办公室内,共享文件夹和打印机是很常见的操作,那么共享就一定需要固定IP吗?当然不是,更简单的做法是通过计算机名的方式访问,如“\\wangwang”,而使用ghost克隆后的计算机因为计算机名相同,则会出现共享访问混乱的情况。最后EasySysprep杀毒警报属于误报,官网以注明,请放心使用。系统封装软件除了捐赠几乎没有盈利手段,内置2345推广软件均可取消勾选,理解万岁。 -

躺着赚钱笑哈哈,Redmi路由器AX5京豆版 一、购买经历我是一月份购买的红米AX5路由器,从值得买刷到有定金折扣优惠,最后花了230元入手了这台路由器。在这台路由器旁边的是红米AC2100,前几天卖掉了,AC2100使用体验其实很棒,但毕竟不能实现我“躺着赚钱”的目标不是。在红米AC2100之前,我使用的是NewifiD2和K2Pa1,更早的是优酷路由宝,那个赚了几百后把路由器也卖掉了,NewifiD2 AC2100卖掉了,而K2Pa1放到老家用了二、使用体验要说使用体验,其实K2P AC2100和AX5已经算是低价路由器里的佼佼者了,在我98平的房间里,路由器放在客厅,能实现全屋的覆盖,这就足够了。后台开着赚京豆,家里上网也没有感受到卡顿。红米AX5京豆版,首先他是红米路由器,其次才是外加的赚京豆功能,与原版AX相比,RAM扩大到512M,存储空间扩展到64G,相信就算赚京豆的功能黄了,也是新一代刷机神器。。因为是额外赚京豆功能,也导致这款路由器有两个APP,一个小米WIFI,一个京东云无线宝三、收益总结我相信,大家想看的不是这个路由器怎么样,而是躺着赚钱实现了吗?首先是无线宝各个产品的差异点我的网络是普通山东联通200M宽带,有外网IP;到今天我总共收入1835积分,1积分=1京豆。前8天是保底收益每天10积分,之后5天积分上升,到今天一直保持着150积分的收益上限,保守估计每月能得到3500以上积分,已然实现路由器自由、电费自由。最后如果你恰好也是200M宽带,那么你购买这台路由器就够了,再高的带宽也不会提高收益,应该考虑京东云自家的产品了。而如果你只是恰好需要一个wifi6路由器,那么ax5京豆版显然足够,200多搞个能赚钱的WIFI6路由器,你还要啥自行车?

躺着赚钱笑哈哈,Redmi路由器AX5京豆版 一、购买经历我是一月份购买的红米AX5路由器,从值得买刷到有定金折扣优惠,最后花了230元入手了这台路由器。在这台路由器旁边的是红米AC2100,前几天卖掉了,AC2100使用体验其实很棒,但毕竟不能实现我“躺着赚钱”的目标不是。在红米AC2100之前,我使用的是NewifiD2和K2Pa1,更早的是优酷路由宝,那个赚了几百后把路由器也卖掉了,NewifiD2 AC2100卖掉了,而K2Pa1放到老家用了二、使用体验要说使用体验,其实K2P AC2100和AX5已经算是低价路由器里的佼佼者了,在我98平的房间里,路由器放在客厅,能实现全屋的覆盖,这就足够了。后台开着赚京豆,家里上网也没有感受到卡顿。红米AX5京豆版,首先他是红米路由器,其次才是外加的赚京豆功能,与原版AX相比,RAM扩大到512M,存储空间扩展到64G,相信就算赚京豆的功能黄了,也是新一代刷机神器。。因为是额外赚京豆功能,也导致这款路由器有两个APP,一个小米WIFI,一个京东云无线宝三、收益总结我相信,大家想看的不是这个路由器怎么样,而是躺着赚钱实现了吗?首先是无线宝各个产品的差异点我的网络是普通山东联通200M宽带,有外网IP;到今天我总共收入1835积分,1积分=1京豆。前8天是保底收益每天10积分,之后5天积分上升,到今天一直保持着150积分的收益上限,保守估计每月能得到3500以上积分,已然实现路由器自由、电费自由。最后如果你恰好也是200M宽带,那么你购买这台路由器就够了,再高的带宽也不会提高收益,应该考虑京东云自家的产品了。而如果你只是恰好需要一个wifi6路由器,那么ax5京豆版显然足够,200多搞个能赚钱的WIFI6路由器,你还要啥自行车? -

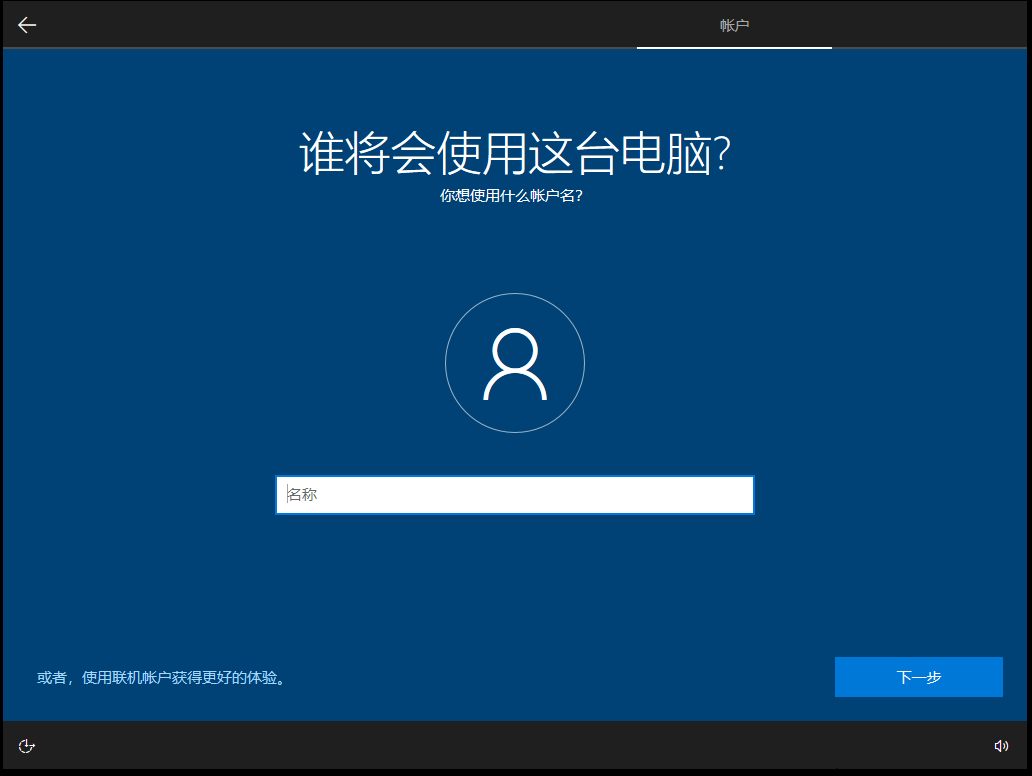

不喜欢ghost?最简单封装系统教程,轻松制作自己的专用系统。 在上期重装系统的教程中,很多同学想知道如何封装系统,恰好我也会,今天为大家带来最简单的系统封装教程。准备工具:VM虚拟机win10原版镜像 微软官网免费下载EasySysprep IT天空出品的封装工具EasyU IT天空出品的多功能PE一键开启关闭Windows Defender 百度即可下载一、准备一台纯净的win10虚拟机系统虚拟机全程保持断网虚拟机教程可以到B站搜索“王忘杰”,找我之前做的教程。注意!并非必须使用虚拟机,而是虚拟机安装的原版系统能保证系统的干净和较小的体积。虚拟机请分两个分区,并且第二个分区要有足够的空间。二、关闭微软内置杀毒Windows Defender务必按提示重启系统,此软件会拦截封装工具造成封装失败。三、上传EasySysprep和需要安装的软件到虚拟机可以直接从网上下载,也可以使用共享文件夹传进去或者U盘传进去,重要的是结果而不是方法。四、安装软件,运行封装工具方便演示,我这里将HONEYVIEW看图软件进行安装。运行封装工具,点击设置,切记封装工具不可放在系统盘内,网址导航可以关闭可对系统进行初步设置点击封装,按提示,第一阶段结束后必须立即进入PE系统注意!系统不会自动重启,只会提示封装完成五、进入PE,继续封装在PE中继续运行EasySysprep,进入第二阶段,点击设置设置OEM信息,不需要的选项可以关掉或保持空白系统优化选项,如果是原版强迫症,可以全部取消勾选部署控制,可以设置计算机名、背景、是否安装万能驱动、运行库等注意!这里的万能驱动和运行库需要手动添加,IT天空都有。因为WIN10能联网自动安装驱动,所以这里推荐不选。部分系统设置用户里可以启用admin账户网络设置一般不更改任务设置,此选项一般是用来安装软件的,比如我将360zip放在系统盘下,通过/S参数进行静默安装,安装完成后再删掉此文件。每个软件的静默安装参数都不同,360zip的参数是我从360论坛查的。最后一项是IT天空的推广软件,保存映像到非系统盘,等待封装即可。等待完成即可,至此封装完成,最后导出的WIM文件就是我们的系统,可以用来给其他电脑安装。六、测试一下使用虚拟机安装我们封装好的镜像看一下安装过程截图进入系统注意,此时360zip安装界面弹出,是因为封装工具有问题吗?并不是,大家仔细看上面的图片,是因为静默安装的斜杠与反斜杠(/)写错了为了方便出现错误及时修改,大家可以妥善利用虚拟机的快照功能~是不是很简单呢,大家学会了吗~

不喜欢ghost?最简单封装系统教程,轻松制作自己的专用系统。 在上期重装系统的教程中,很多同学想知道如何封装系统,恰好我也会,今天为大家带来最简单的系统封装教程。准备工具:VM虚拟机win10原版镜像 微软官网免费下载EasySysprep IT天空出品的封装工具EasyU IT天空出品的多功能PE一键开启关闭Windows Defender 百度即可下载一、准备一台纯净的win10虚拟机系统虚拟机全程保持断网虚拟机教程可以到B站搜索“王忘杰”,找我之前做的教程。注意!并非必须使用虚拟机,而是虚拟机安装的原版系统能保证系统的干净和较小的体积。虚拟机请分两个分区,并且第二个分区要有足够的空间。二、关闭微软内置杀毒Windows Defender务必按提示重启系统,此软件会拦截封装工具造成封装失败。三、上传EasySysprep和需要安装的软件到虚拟机可以直接从网上下载,也可以使用共享文件夹传进去或者U盘传进去,重要的是结果而不是方法。四、安装软件,运行封装工具方便演示,我这里将HONEYVIEW看图软件进行安装。运行封装工具,点击设置,切记封装工具不可放在系统盘内,网址导航可以关闭可对系统进行初步设置点击封装,按提示,第一阶段结束后必须立即进入PE系统注意!系统不会自动重启,只会提示封装完成五、进入PE,继续封装在PE中继续运行EasySysprep,进入第二阶段,点击设置设置OEM信息,不需要的选项可以关掉或保持空白系统优化选项,如果是原版强迫症,可以全部取消勾选部署控制,可以设置计算机名、背景、是否安装万能驱动、运行库等注意!这里的万能驱动和运行库需要手动添加,IT天空都有。因为WIN10能联网自动安装驱动,所以这里推荐不选。部分系统设置用户里可以启用admin账户网络设置一般不更改任务设置,此选项一般是用来安装软件的,比如我将360zip放在系统盘下,通过/S参数进行静默安装,安装完成后再删掉此文件。每个软件的静默安装参数都不同,360zip的参数是我从360论坛查的。最后一项是IT天空的推广软件,保存映像到非系统盘,等待封装即可。等待完成即可,至此封装完成,最后导出的WIM文件就是我们的系统,可以用来给其他电脑安装。六、测试一下使用虚拟机安装我们封装好的镜像看一下安装过程截图进入系统注意,此时360zip安装界面弹出,是因为封装工具有问题吗?并不是,大家仔细看上面的图片,是因为静默安装的斜杠与反斜杠(/)写错了为了方便出现错误及时修改,大家可以妥善利用虚拟机的快照功能~是不是很简单呢,大家学会了吗~ -

重装系统小百科1,专治疑难杂症 本文为第一期,着重探讨以下内容,如果你还有其他问题无法解决,欢迎留言,下期一起解决~一个通常的PE安装系统步骤。MBR和GPT如何实现无损转换?MBR如何修复引导?GPT如何修复引导?忘记分区,只有一个C盘怎么办?C盘有数据,还想扩大C盘怎么办?装完XP系统,不识别exfat的U盘怎么办?如何迁移系统到另一块硬盘?一、一个通常的PE安装系统步骤。1、准备工具支持UEFI和传统启动的PE,这里推荐WEPE和EasyU,工具齐全如果要在GPT+UEFI的启动方式下备份分区,一定要用EasyU系统镜像,原版或ghost版都可以通过WEPE程序制作启动盘,并将镜像放入U盘即可。2、设置开机启动项开机按快捷键大家都知道,但是有时候你会发现开机按什么都进不去bios,这是因为在快速UEFI启动模式下绕过了开机检测,所以我们需要在“win10-开始菜单-设置-更新-恢复-高级启动”进入bios,或者扣电池,或拔硬盘,这样在找不到引导的情况下就会被动进入bios。支持UEFI的U盘会显示UEFI,我这里使用虚拟机演示,所以设备为cdrom。3、分区安装win10之前的系统,毫无疑问推荐MBR分区表,如果是安装win10并且是比较新的电脑,或者是单块硬盘容量超过4T,那么则推荐GPT分区表,我这里推荐使用分区助手,使用简单,可以一键分区,MBR、GPT都可以选择,在需要分区的磁盘选择“快速分区”,仔细调整即可。4、写入系统推荐使用“CGI备份还原”,成功率高兼容性好,还可以自动修复引导。5、重启,拔掉U盘,系统自动进入安装界面,直至安装完成。一个通常的安装步骤就完成了。二、MBR和GPT如何实现无损转换?MBR和GPT分区表是可以直接转换的,并且不影响数据,转换完成后只需要修复引导就可以直接使用,不影响数据!不影响系统!三、MBR如何修复引导?MBR分区表想要启动,只需要三点:1、系统完整2、系统分区或引导分区为活动分区3、主引导记录(MBR)完整我们这里使用两个工具,分区助手和bootice,工具均在PE中内置。首先使用分区助手检查,系统分区或主分区是否是活动分区,并重建MBR然后使用bootice修复主引导记录即可,注意目标磁盘不要选错了,默认是U盘,一定要选择到硬盘上。四、GPT如何修复引导?如图,我“不小心”把ESP和MSR分区删除了,导致系统无法启动,这时候用bootice修复UEFI引导就过于复杂了。我们需要用到DiskGenius和windows引导修复,PE里也有。在DiskGenius选择正确的硬盘,工具栏选择新建ESP和MSR分区,保存更改,因为GPT分区表全部都是主分区,所以软件会自动从剩余空间里找一块新建,不影响当前数据。windows引导修复选择UEFI启动,挂载Z盘,开始修复,重新启动,进入win10,轻松秒杀~五、忘记分区,只有一个C盘怎么办?有时装完原版系统,或者买了新电脑,发现电脑只有一个巨大的C盘而没有其他分区怎么办?需要重装系统重新分区吗?当然不需要了,“此电脑-右键-管理-磁盘管理”在C盘上右键选择“压缩卷即可”,压缩的分区就是新的分区。六、C盘有数据,还想扩大C盘怎么办?如图所示,C盘空间不足,D盘空间浪费,中间还隔着两个区,能不能把D盘空间分一块到C盘?在D盘右键选择“拆分分区”,提交。新分出来的空白分区F盘删掉,提交。在C盘右键选择“合并分区”,把未分配的空间都选上,提交。合并完成,重启正常进入系统,轻松秒杀。七、装完XP系统,不识别exfat的U盘,提示格式化怎么办?需要安装 WindowsXP-KB955704-x86-CHS(winxp exfat补丁),安装后XP系统就能访问exfat U盘了。八、如何迁移系统到另一块硬盘?如果是MBR平台,可以使用分区助手左上角的“迁移系统”功能,如果迁移失败,则可以使用“克隆分区”功能,克隆后再新建ESP、MSR分区即可,与修复UEFI引导步骤相同,注意!克隆后的系统第一次进入会蓝屏!按提示F8进入安全模式,再重启就可以了。如果你在重装系统中遇到问题,欢迎留言,下期文章一起解决~

重装系统小百科1,专治疑难杂症 本文为第一期,着重探讨以下内容,如果你还有其他问题无法解决,欢迎留言,下期一起解决~一个通常的PE安装系统步骤。MBR和GPT如何实现无损转换?MBR如何修复引导?GPT如何修复引导?忘记分区,只有一个C盘怎么办?C盘有数据,还想扩大C盘怎么办?装完XP系统,不识别exfat的U盘怎么办?如何迁移系统到另一块硬盘?一、一个通常的PE安装系统步骤。1、准备工具支持UEFI和传统启动的PE,这里推荐WEPE和EasyU,工具齐全如果要在GPT+UEFI的启动方式下备份分区,一定要用EasyU系统镜像,原版或ghost版都可以通过WEPE程序制作启动盘,并将镜像放入U盘即可。2、设置开机启动项开机按快捷键大家都知道,但是有时候你会发现开机按什么都进不去bios,这是因为在快速UEFI启动模式下绕过了开机检测,所以我们需要在“win10-开始菜单-设置-更新-恢复-高级启动”进入bios,或者扣电池,或拔硬盘,这样在找不到引导的情况下就会被动进入bios。支持UEFI的U盘会显示UEFI,我这里使用虚拟机演示,所以设备为cdrom。3、分区安装win10之前的系统,毫无疑问推荐MBR分区表,如果是安装win10并且是比较新的电脑,或者是单块硬盘容量超过4T,那么则推荐GPT分区表,我这里推荐使用分区助手,使用简单,可以一键分区,MBR、GPT都可以选择,在需要分区的磁盘选择“快速分区”,仔细调整即可。4、写入系统推荐使用“CGI备份还原”,成功率高兼容性好,还可以自动修复引导。5、重启,拔掉U盘,系统自动进入安装界面,直至安装完成。一个通常的安装步骤就完成了。二、MBR和GPT如何实现无损转换?MBR和GPT分区表是可以直接转换的,并且不影响数据,转换完成后只需要修复引导就可以直接使用,不影响数据!不影响系统!三、MBR如何修复引导?MBR分区表想要启动,只需要三点:1、系统完整2、系统分区或引导分区为活动分区3、主引导记录(MBR)完整我们这里使用两个工具,分区助手和bootice,工具均在PE中内置。首先使用分区助手检查,系统分区或主分区是否是活动分区,并重建MBR然后使用bootice修复主引导记录即可,注意目标磁盘不要选错了,默认是U盘,一定要选择到硬盘上。四、GPT如何修复引导?如图,我“不小心”把ESP和MSR分区删除了,导致系统无法启动,这时候用bootice修复UEFI引导就过于复杂了。我们需要用到DiskGenius和windows引导修复,PE里也有。在DiskGenius选择正确的硬盘,工具栏选择新建ESP和MSR分区,保存更改,因为GPT分区表全部都是主分区,所以软件会自动从剩余空间里找一块新建,不影响当前数据。windows引导修复选择UEFI启动,挂载Z盘,开始修复,重新启动,进入win10,轻松秒杀~五、忘记分区,只有一个C盘怎么办?有时装完原版系统,或者买了新电脑,发现电脑只有一个巨大的C盘而没有其他分区怎么办?需要重装系统重新分区吗?当然不需要了,“此电脑-右键-管理-磁盘管理”在C盘上右键选择“压缩卷即可”,压缩的分区就是新的分区。六、C盘有数据,还想扩大C盘怎么办?如图所示,C盘空间不足,D盘空间浪费,中间还隔着两个区,能不能把D盘空间分一块到C盘?在D盘右键选择“拆分分区”,提交。新分出来的空白分区F盘删掉,提交。在C盘右键选择“合并分区”,把未分配的空间都选上,提交。合并完成,重启正常进入系统,轻松秒杀。七、装完XP系统,不识别exfat的U盘,提示格式化怎么办?需要安装 WindowsXP-KB955704-x86-CHS(winxp exfat补丁),安装后XP系统就能访问exfat U盘了。八、如何迁移系统到另一块硬盘?如果是MBR平台,可以使用分区助手左上角的“迁移系统”功能,如果迁移失败,则可以使用“克隆分区”功能,克隆后再新建ESP、MSR分区即可,与修复UEFI引导步骤相同,注意!克隆后的系统第一次进入会蓝屏!按提示F8进入安全模式,再重启就可以了。如果你在重装系统中遇到问题,欢迎留言,下期文章一起解决~